欺骗性防御的七种战术

好的诱饵和蜜罐不但让攻击者焦头烂额,也有助于更快地检测到威胁。

近年来,攻击者突破企业网络防御的能力不断增强,市场对欺骗式防御技术和战术的兴趣日益浓厚。

欺骗式防御并不等同于传统的蜜罐技术,除了具备与攻击者交互的能力外,欺骗式防御技术工具重在伪装和混淆,使用误导、错误响应和其他技巧诱使攻击者远离合法目标,并将其引向蜜罐和其他诱骗系统,增加攻击的难度和成本,属于主动防御的重要组成部分。

如今,许多欺骗式防御工具都开始利用人工智能(AI)和机器学习(ML)来帮助组织及早发现入侵,并帮助防御者发现攻击者的工具和策略。

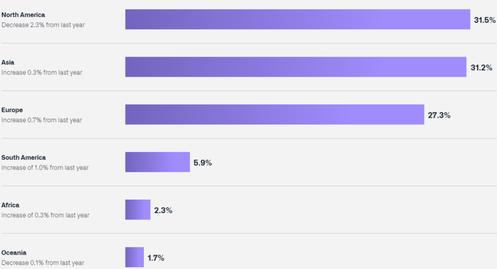

在最近的一份报告中,Mordor Intelligence估计,到2025年,市场对网络安全欺骗式防御工具的需求将达到25亿美元左右,而2019年仅为12亿美元。大部分需求将来自政府部门、全球金融机构和其他频繁发生网络攻击的目标。

Attivo Networks的首席技术官Tony Cole指出,欺骗式防御是一个有趣的概念,事实上这种战术已经以各种形式存在了数千年。

欺骗式防御技术有三个重要的用例

总之,欺骗式防御技术不是单纯的蜜罐或者沙箱,而是一种主动防御方法和策略。打个比方,在各个网段中部署诱饵和陷阱,类似在厨房踢脚线策略性地防止奶酪花生酱和捕鼠器。

以下,安全专家们总结了使用欺骗式防御手段快速检测威胁的七个最佳战术技巧和实践。

使用真实计算机(资产)作为诱饵

KnowBe4的数据驱动防御专家Roger Grimes说,最好的欺骗诱饵是高度接近真实生产资产的诱饵。如果欺骗设备与其他系统显著不同,会很容易被攻击者发现,因此,诱饵成功的关键是看起来像另一个生产系统。Grimes说:

“真实”诱饵可以是企业打算淘汰的旧系统,也可以是生产环境中的新服务器。Grimes建议,请确保使用与实际生产系统相同的名称,并将它们放在相同的位置,具有相同的服务和防御。

Acalvio的Moy说,欺骗性的关键是要融入。避免使用明显的差异因素,例如通用mac地址、常见的操作系统补丁程序,以及与该网络上的通用约定相符的系统名称。

确保您的诱饵看上去重要和有趣

攻击者讨厌欺骗,因为欺骗技术会导致他们掉进兔子洞。Crypsis Group的首席顾问Jeremy Brown说,高级欺骗可以极大干扰攻击者的活动,并使他们分心数小时,数天甚至数周。

他说:

例如,运行真实操作系统(例如windows Server 2016)的诱饵域控制器对攻击者来说是非常有吸引力的目标。这是因为域控制器包含Active Directory,而Active Directory则包含环境中用户的所有权限和访问控制列表。

同样,吸引攻击者注意的另一种方法是创建在环境中未积极使用的真实管理员账户。威胁参与者倾向于寻找赋予他们更高特权的账户,例如系统管理员,本地管理员或域管理员。诱饵账户的活跃信息,可以提醒防御者攻击行为已经开始 。

模拟非传统终端设备(漏洞)

Fidelis产品副总裁Tim Roddy说,在网络上部署诱饵时,不要忘记模拟非传统的端点。攻击者越来越多地寻找和利用物联网(IoT)设备和其他互联网连接的非PC设备中的漏洞。Roddy说,因此,请确保网络上的诱饵看起来像安全摄像机、打印机、复印机、运动探测器、智能门锁以及其他可能引起攻击者注意的联网设备。

总之,你的高仿诱饵应当“融入”攻击者期望看到的网络场景和设备类型中,这里也包括物联网。

像攻击者一样思考

部署诱饵系统时,请先站在攻击者的角度审视你或者你的同行的网络防御弱点,以及适用的TTPs攻击和手法。

目前这种攻击型思维的一个最佳实践就是基于ATT&CK框架的欺骗式防御。ATT&CK是一个站在攻击者的视角来描述攻击中各阶段用到的技术的模型,通过ATT&CK模型,以剖析攻击面为关键,旨在攻击全链路上进行欺骗性防御部署,提高欺骗性防御的全面性和有效性。

Acalvio的Moy说:

总之,防御者要考虑攻击者可能需要采取的步骤类型以及攻击目标。沿路径布置一条面包屑痕迹,这些诱饵与对手可能的目标有关。例如,如果攻击者的目标是凭据,请确保将伪造的凭据和其他基于Active Directory的欺骗手段作为策略的一部分。

使用正确的面包屑

闯入员工PC的入侵者通常会转到注册表和浏览器历史记录,以查看该用户在何处查找内部服务器,打印机和其他设备。Fidelis的Roddy说:

一个好的做法是将这些诱饵的地址放在最终用户设备上。Roddy说,如果设备受到威胁,攻击者可能会跟随面包屑进入诱饵,从而警告管理员已发生入侵。

主要将欺骗用于预警

不要仅仅使用蜜罐和其他欺骗手段来试图跟踪或确定黑客的行为。KnowBe4的Grimes说,通常,这不是欺骗式防御的“主业”。相反,最好使用欺骗手段作为预警系统来检测入侵,并将跟踪和监视留给取证工具。

Grimes说:

黑客不知道环境中的伪造或真实。它们将连接到看起来像生产资产的伪造欺骗资产,就像其他任何实际生产资产一样容易。

保持欺骗的新鲜感

Acalvio的Moy说:“故技重施是骗术的致命伤。”真正有效的欺骗技术,需要花样百出不断翻新,以跟上用户活动,应用程序乃至网络暴露情况的变化。他说:“例如,新漏洞可能无法修补,但可以通过欺骗快速加以保护。”

使用欺骗来增强在已知安全漏洞方面的检测功能。包括难以保护或修补的远程工作人员的便携式计算机、VPN网关网络、合作伙伴或承包商网络以及凭据。在新冠疫情肆虐,远程工作流行的今天意义尤其重大。