小程序安全沙箱方案,助力企业安全防护

近年来,随着软件供应链攻击(SSCattack)安全问题频频发生,各类软件供应链攻击事件给世界各地个人、企业甚至国家带来了巨大的隐私泄露和财产损失.

如2017年6月27日勒索软件变种Petya攻击乌克兰,使得乌克兰首都机场、国家储蓄银行遭遇重大损失,甚至对全球供应链产生了深远影响。

CrowdStrike于2018年发布的全球供应链安全的调查研究结果显示,供应链攻击已经成为最大的新型威胁之一。

根据Gartner的报告,到2025年全球将有45%的机构组织遭遇所谓的软件供应链攻击 - 是2021年的3倍。

技术迅速发展,企业风险当头

截至2021年12月,其中我国网民使用手机上网的比例最高,达99.7%;使用台式电脑、笔记本电脑、电视和平板电脑上网的比例分别为35.0%、33.0%、28.1%和27.4%,各类设备接入互联网比重均有所提高。

截至2021年12月,我国手机网民规模为10.29亿,较2020年12月新增手机网民4373万,网民中使用手机上网的比例为99.7%。

网民的普及率不断提升。互联网的出现缩短了全球信息传输的时间,大大便捷了普通民众的日常生活和工作。

我国网民数量也快速增长,互联网普及率不断提高。

但伴随互联网技术的不断发展,企业数据安全面临的风险也在不断增加。

可以说,只要人机交互技术还不够人性化,它就有被替换的刚需。

承载人机交互的软件载体也在不断变化 - PC软件、网站、App... 下一个技术形态会是什么呢?

会不会是“类小程序”的形态?

安全沙箱成为灵活的优先选项

虚拟世界的“恶意”代码,也只能用虚拟的“牢笼”去“关住”它。

安全沙箱(Security Sandbox),就是这么一种数字牢笼,它的形态和技术实现方式有很多种,本质上它是一种安全隔离机制,通过构建一个封闭的软件环境,隔离了它所在的“宿主”的资源包括内存、文件系统、网络等等的访问权限。

沙箱类技术以各种形态出现:在BSD等操作系统里就提供直接叫做“Jail”的虚拟化隔离;在JVM里为了支持JAVA Applet这里网络加载的代码的运行,实现了sandbox机制;浏览器里的html渲染引擎,一定程度上也可以视为一种在用户态的基于安全能力模型(Capability-based)的沙箱技术。

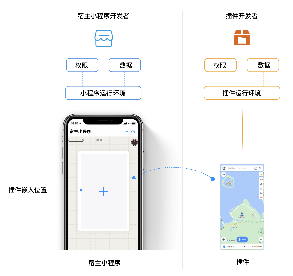

小程序安全沙箱方案

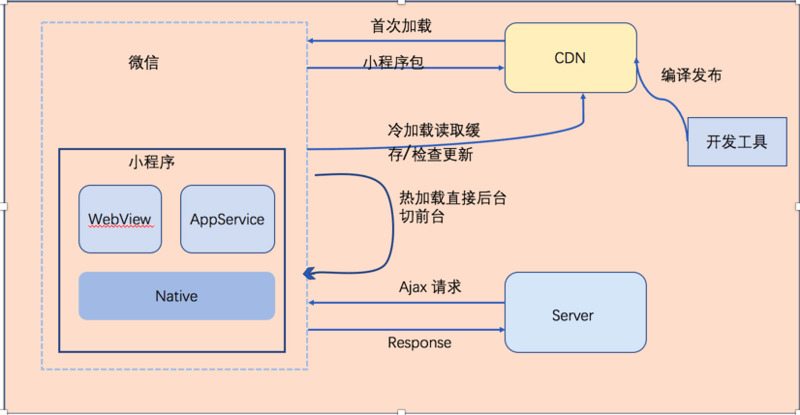

FinClip安全沙箱中运行的轻应用,选择了兼容互联网主流的小程序规范。

企业IT几乎是可以无缝掌握这个技术,是可以迅速投入应用的。

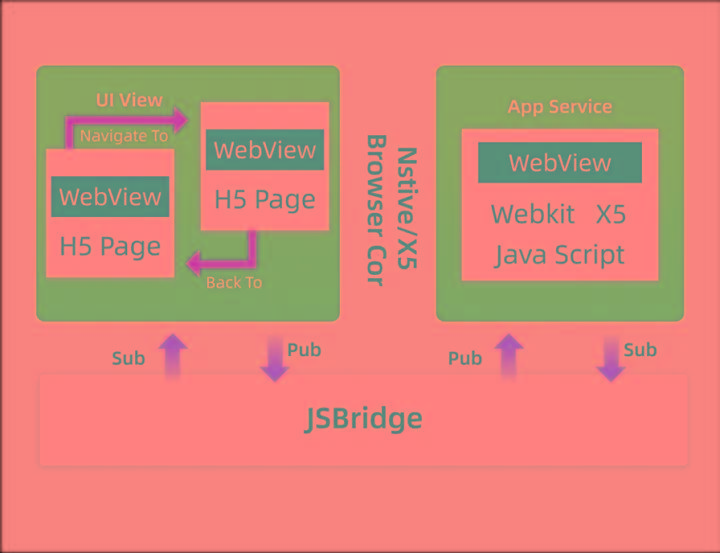

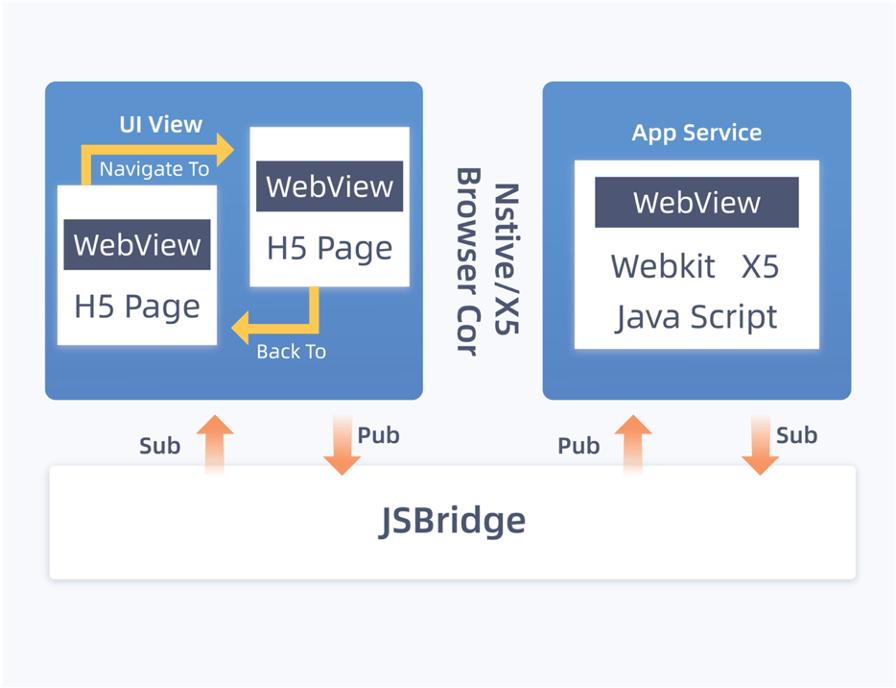

FinClip的嵌入式安全沙箱,又被称之为小程序容器,它的本质其实是建立在Security Capability model基础上的浏览器内核的扩展。

其沙箱的特点,体现在三个方面:

沙箱内小程序之间的隔离。沙箱对运行其中的小程序代码,隔离其对宿主环境的资源访问。以一家银行与它的合作生态为例,银行在自己的App上引入了衣食住行各类消费场景的小程序,这些小程序均非本行开发,也不能访问到当前宿主App的任何数据资源。

沙箱隔离了宿主对于沙箱中运行的小程序所产生的数据。以一家银行与一家券商的合作为例,券商把自己的业务小程序投放到银行的App中,银行App作为宿主,并不能访问

沙箱内部该小程序的运行数据(当然,这是需要有一定的行业规范、监管政策去约束,但技术上首先是完全可能)。