PRoot漏洞可劫持Linux设备

BYOF (Bring Your Own Filesystem)攻击是指攻击者在其自有的设备上创建一个恶意文件系统,而该设备上含有用于发起攻击活动的标准工具集。然后将该文件系统下载和挂载到被入侵的机器上,为下一步入侵linux系统提供一个预配置的工具集。

PRoot是一款Linux 开源工具,融合了'chroot'、'mount --bind'、'binfmt_misc'命令,允许用户在Linux系统中搭建一个隔离的root文件系统。近日,Sysdig研究人员发现有黑客滥用Linux PRoot工具来发起BYOF攻击活动,影响多个Linux发行版。

默认情况下,PRoot进程活动范围局限在隔离的guest文件系统中。但QEMU模拟可以用来混合host主机和guest程序的执行。此外,guest文件系统中的程序也可以使用内置的mount/bind机制来访问host系统的文件和目录。

Sysdig研究人员发现攻击者利用PRoot在受害者系统中部署恶意文件系统,包括网络扫描工具"masscan"、"nmap",以及XMRig加密货币挖矿机以及对应的配置文件。

文件系统中包含了用于攻击的所有内容,类似于一个包含了必要依赖的GZIP压缩文件,从DropBox这样的可信云托管服务直接释放。由于包含了所有的依赖,因此无需执行额外的配置命令。

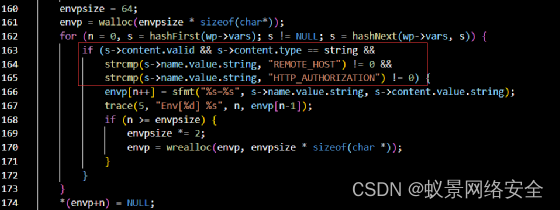

图 恶意guest文件系统

由于PRoot 是静态编译的,不需要任何依赖,攻击者只需要从gitlab下载预编译的二进制文件,执行下载的文件提取出文件系统,并挂载到系统上就可以。

研究人员发现在攻击活动中,攻击者将文件系统解压到'/tmp/Proot/' 目录,然后激活XMRig 加密货币挖矿机。

图 使用host CPU在guest文件系统上启动XMRig加密货币挖矿机

Sysdig指出,攻击者通过PRoot可以下载除XMRig 加密货币挖矿机之外的其他payload,对被入侵的系统引发更加严重的后果。

攻击者通过使用预配置的PRoot 文件系统可以实现跨操作系统配置,而无需将恶意软件修改为特定架构,也无需包含特定依赖和工具。

更多技术分析参见:https://sysdig.com/blog/proot-post-explotation-cryptomining/

参考及来源:https://www.bleepingcomputer.com/news/security/hackers-hijack-linux-devices-using-proot-isolated-filesystems/