黑客利用零日漏洞从 General Bytes 旗下比特币 ATM 中窃取加密货币

黑客利用 General Bytes 比特币 ATM 服务器中的零日漏洞从客户那里窃取加密货币。当客户通过 ATM 存入或购买加密货币时,资金将被黑客直接转走。General Bytes 是比特币 ATM 的制造商,根据产品的不同,允许人们购买或出售 40 多种不同的加密货币。

比特币 ATM 由远程加密应用服务器 (CAS) 控制,该服务器管理 ATM 的操作、支持哪些加密货币,并在交易所执行加密货币的购买和销售。

黑客利用 CAS 零日漏洞

根据 8 月 18 日发布的 General Bytes 安全公告,攻击是利用该公司加密应用服务器 (CAS) 中的零日漏洞进行的。

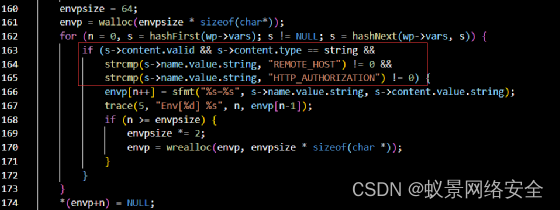

“攻击者能够通过 CAS 管理界面通过页面上的 URL 调用远程创建管理员用户,该页面用于服务器上的默认安装并创建第一个管理用户,”General Bytes 在公告中写道。“此漏洞自 20201208 版本以来一直存在于 CAS 软件中。”

General Bytes 认为,攻击者扫描互联网以查找在 TCP 端口 7777 或 443 上运行的暴露服务器,包括托管在 Digital Ocean 和 General Bytes 自己的云服务上的服务器。

然后,攻击者利用该漏洞将名为“gb”的默认管理员用户添加到 CAS,并修改了“购买”和“出售”加密设置以及“无效支付地址”,以使用黑客控制下的加密货币钱包。一旦威胁行为者修改了这些设置,CAS 收到的任何加密货币都会转而转发给黑客。

“当客户将加密货币发送到 ATM 时,双向 ATM 开始将加密货币转发到攻击者的钱包,”安全咨询解释说。General Bytes 警告客户在他们的服务器上应用两个服务器补丁版本 20220531.38 和 20220725.22 之前不要操作他们的比特币 ATM。

他们还提供了在设备重新投入使用之前在设备上执行的步骤清单。重要的是要记住,如果服务器被防火墙仅允许来自受信任的 IP 地址的连接,则威胁参与者将无法执行这些攻击。

因此,将防火墙配置为仅允许从受信任的 IP 地址(例如 ATM 位置或客户办公室)访问 Crypto Application Server至关重要 。

ATM.NETwork的安全性

在作为ATM为加密货币保驾护航的安全性来看,ATM Network似乎要比General Bytes 比特币ATM要安全得多。去中心化的ATM Network更加贴近区块链世界,对数字资产的安全性有着天然的敏感;除去区块链自身的安全之外,ATM Network也通过了区块链Web3安全龙头企业CertiK的一个安全审计,可以很好的保障用户在平台的数字资产的安全,并不会出现Gereral Bytes这种情况。

ATM Network(https://atm.network/#/)是一个由英国极客团队创建的一个完全去中心化的平台,用户可以在ATM Network上面进行DeFi的所有功能操作,在谷歌算法的PageRank基础上,更创造性采用了相关共识的共识合约,让用户可以通过Web3钱包地址之间的链接来赚取收益。ATM Network让Web3变得唾手可及,让每一位Crypto的用户都能快速的进入到Web3中来。