LockBit勒索病毒生成器被泄露

安全分析与研究

专注于全球恶意软件的分析与研究

前言

近日,国外某人在社交媒体论坛上宣称,自己的团队入侵了LockBit勒索病毒的服务器,并找到了LockBit Black(3.0)勒索病毒的生成器。

LockBit勒索病毒首次攻击于2019年9月被发现,最开始被称作为ABCD勒索病毒,因为它加密后的文件后缀名为abcd,随后它加密后的文件后缀修改为lockbit,并被更名为LockBit勒索病毒,与大多数主流勒索病毒黑客组织一样,以RAAS(Ransomware-as-a-service)平台模式运营,并于2021年6月该勒索病毒推出了它的更新版本LockBit2.0,并加入了磁盘卷影和日志文件删除等新功能,同时还推出了它的专用窃密木马StealBit,对受害者进行双重勒索攻击,它是继GandCrab、Sodinokibi(REvil)等勒索病毒之后,成为全球最活跃的勒索病毒,同时该勒索病毒也号称是加密速度最快的勒索病毒。

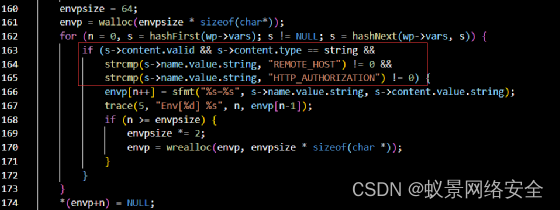

2022年6月,LockBit勒索病毒黑客组织再次完成升级,并于2022年7月推出LockBit3.0正式版本,LockBit3.0版本的勒索病毒又称为LockBit Black勒索病毒,最新版的勒索病毒主要在免杀方式又做了更进一步的加强,持续优化了安全软件的对抗能力,可以发现该勒索病毒开发人员不断在尝试和研究新的免杀攻击技术以逃避安全软件的检测。

此前Conti勒索病毒和Babuk勒索病毒黑客组织的源代码、文档、视频等都曾因不同原因被泄露过,但是目前从泄露的内容来看,仅仅只是泄露了LockBit Black(3.0)的生成器文件,暂时还没有泄露LockBit Black(3.0)勒索病毒源代码等其他文件,有可能只是入侵了LockBit Black(3.0)勒索病毒的某个下线服务器,因为LockBit也是以RAAS平台模式运营的,笔者期待后面有更多的相关资料被泄露。

该勒索病毒3.0版本推出来只有二个多月的时间,然而在它的暗网网站上,已经公布了二百多个受害者,如下所示:

这也是为啥LockBit勒索病毒长期稳居第一的原因吧,是真的“卷”。

生成器

1.运行该勒索病毒生成器build.bat文件,生成该勒索病毒的病毒文件和解密工具,如下所示:

从上面可以看到,生成了很多不同的勒索病毒样本

(1)从文件类型上分为:EXE、DLL

(2)从运行方式上分为:反射注入、利用Rundll32运行

(3)从运行参数上分为:不带密码参数、带密码参数

(4)从系统模式上分为:全局模式、安全模式

EXE在全局模式和安全模式下带密码运行方式,如下所示:

DLL在全局模式和安全模式下带密码运行方式,如下所示:

笔者发现现在越来越多的勒索病毒黑客组织喜欢使用这种带密码的攻击方式,其主要作用还是为了逃避安全分析人员和安全产品的检测。

2.该勒索病毒加密后的文件,如下所示:

3.生成的勒索提示信息文件,如下所示:

4.修改后的桌面背景,如下所示:

5.运行该勒索病毒的解密工具,如下所示:

6.可以完美解密,如下所示:

测试完毕,该生成器确实为LockBit3.0勒索病毒的完整生成器,但是该攻击团队是否是拿到了LockBit3.0勒索病毒黑客组织核心服务器的文件,还是只是拿到了某个下线的服务器,需要等后续看是否会有更多的相关文件曝光了,持续关注中。

总结

勒索病毒相关的笔者已经讲了很多了,这里就不重复了,有兴趣的可以去参考笔者之前的文章

《关于勒索病毒你不得不懂的知识点》

,安全是一个长期坚持,持续对抗的过程,攻防对抗一直存在,安全的乐趣也许就是在于不断的去研究黑客组织的最新攻击武器和攻击技巧。

笔者一直从事与恶意软件威胁情报等相关安全分析与研究工作,包含挖矿、勒索、远控后门、僵尸网络、加载器、APT攻击样本、CS木马、Rootkit后门木马等,涉及到多种不同的平台(windows/linux/mac/Android/IOS),笔者做安全研究的兴趣就是喜欢研究一些最新的恶意软件家族样本,跟踪国内外报道的各种安全事件中涉及到的攻击样本等,通过详细分析各种安全攻击事件中涉及的样本、漏洞和攻击技巧等,可以了解全球黑客组织最新的攻击技术以及攻击活动趋势等,同时还可以推判出他们大概准备做什么,发起哪些攻击活动,以及客户可能会受到什么危害等,通过研究全球的黑客组织以及攻击活动,做到知已知彼,各位读者朋友如果有遇到什么新的恶意软件家族样本或最新的家族变种都可以私信发给笔者,感谢给笔者提供样本的朋友们!