RTLS系统曝出多个漏洞,可导致中间人攻击和位置操纵

安全研究人员发现了多个影响UWB(超宽带)RTLS(实时定位系统)的漏洞,使攻击者能够进行中间人攻击并操纵标签的地理位置数据。

RTLS技术广泛用于工业环境、公共交通、医疗和智慧城市应用。它的主要作用是通过使用跟踪标签、信号接收锚和中央处理系统定义地理围栏区域来协助安全。

篡改危险区域的限制或人们在这些环境中的位置可能会对他们的健康和安全产生可怕的后果。

Nozomi.NETworks的研究人员在刚刚结束的Black Hat 2022大会上披露了这些先前未记录的安全漏洞,而完整的技术细节已在昨天的白皮书中发布(链接在文末)。

非加密通信

Nozomi分析师重点研究了Sewio室内跟踪RTLS UWB Wi-Fi套件和Avalue Renity Artemis Enterprise套件,这两种广泛使用的RTLS解决方案都支持上述安全功能。

跟踪标签通过UWB信号与锚点通信,而锚点使用以太网或Wi-Fi传输或接收来自中央计算机的数据。

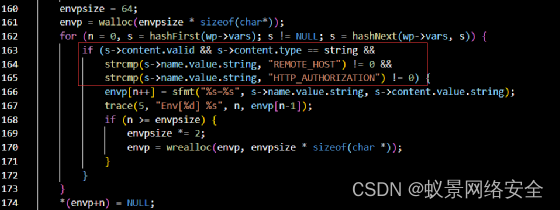

如果选择了Wi-Fi,则两个设备都使用自定义二进制网络协议进行通信。然而,由于数据没有加密,Wireshark能够捕获网络数据包使得逆向工程成为可能。

捕获这些数据包的先决条件是攻击者需要破解wifi网络的WPA2-PSK加密。但遗憾的是,两家供应商都使用了一个弱默认密码,在安装过程中可能无法重新配置,因此许多系统很容易遭到入侵。

如果远程攻击者设法计算锚点的位置以得出跟踪标签的相对位置,他们将能够通过伪造同步和定位数据包向中央计算机发送任意值。

Nozomi表示,锚点定位的关键信息可以通过传输的功率水平和时间戳得出,通过这些信息能够算出标签与锚点的距离。不过,对目标区域的物理访问将简化此过程。

除了数据操作之外,攻击者还可以窃听以跟踪资产和人员位置,以进行跟踪和侦察或定位有价值的物品。

可以在攻击期间记录和重放运动模式,以模仿真实的标签运动,例如巡逻的警卫。

篡改地理围栏

有权访问RTLS系统的攻击者可以根据需要更改标签的位置,以允许进入受限区域或发出错误警报并破坏生产线操作。

此外,如果人员出现在机器安全区附近,可能会使他们面临人身伤害风险,因为机器将忽略人的存在继续运行。

如果攻击者试图窃取由标签跟踪的贵重物品,他们可以操纵其位置以使其在保护区内看起来稳定,同时将其从受监控区域物理移除而不会触发任何警报。

Nozomi建议RTLS系统管理员使用防火墙来限制访问,在网络中添加入侵检测系统,并使用带有数据包同步计数器值的SSH隧道进行数据加密。

白皮书地址:

https://www.nozominetworks.com/downloads/US/Nozomi-Networks-WP-UWB-Real-Time-Locating-Systems.pdf