研究人员发现允许访问和远程控制汽车的漏洞

据一位安全研究人员称,几个主要汽车品牌已经解决了一些漏洞,这些漏洞可能允许黑客远程控制 2012 年之后生产的某些汽车的锁、发动机、喇叭、前灯和后备箱。

Yuga Labs 安全工程师 Sam Curry 在 Twitter 上发布了两个主题,详细介绍了他对多个汽车品牌的移动应用程序的研究,这些应用程序使客户能够远程启动、停止、锁定和解锁他们的车辆。

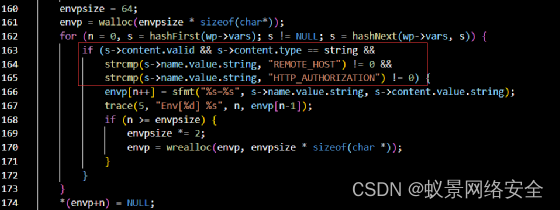

Curry 和其他几位研究人员从 Hyundai 和 Genesis 开始,发现大部分用于访问车辆的验证过程都依赖于注册的电子邮件地址。他们找到了一种绕过电子邮件验证功能并获得完全控制权的方法。该漏洞已被修复,核心问题是影响应用程序本身用户帐户的访问控制漏洞。如果你知道他们的电子邮件地址,你就可以登录到任何人的帐户,从而远程控制/定位他们的车辆。

Curry 解释说,该操作允许攻击者远程启动、停止、锁定、解锁、鸣喇叭、闪光灯,或定位任何启用了远程功能的车辆。2012 年之后生产的所有车辆都启用了该功能。

研究人员发现类似的基于应用程序的问题影响了日产、英菲尼迪、本田和讴歌汽车。

Curry 说,通过利用 Sirius XM 应用程序,黑客可以远程执行许多相同的操作,包括全面的车辆管理,所有这一切都只需要知道 VIN 号码。使用该号码可以让他们获得有关车主和汽车的一系列信息,并根据这些信息访问车辆命令。

你可以走到停车场的一辆车前,用手机扫描 VIN,然后发送远程命令/检索用户信息:全名、电子邮件、电话、地址等。你可以获得完整的车辆访问权限(远程启动、停止、锁定、解锁、闪光灯、喇叭、提取客户信息)。

在 SiriusXM 互联汽车网站上,研究人员发现该公司是“为讴歌、宝马、本田、现代、英菲尼迪、捷豹、路虎、雷克萨斯、日产、斯巴鲁和丰田提供互联汽车服务的领先供应商”。

他们对 SiriusXM 客户的所有移动应用程序进行了逆向工程,经过更多挖掘后,他们意识到可以通过这些应用程序访问客户信息。

Curry 表示他不确定哪些车型受到影响,但指出许多现代车型都下线安装了 SiriusXM。Sirius XM 已更新该应用程序以解决该问题。