基于Windows Server 2016系统的VPN+NAT技术分享(终)

概述

组网拓扑、限定条件和访问需求如下图所示,如何解决访问需求呢?本期文章就windows Server 2016部署VPN服务和NAT服务的方案向各位小伙伴实战演练、总结分享。

实战模拟组网拓扑

模拟组网拓扑中,Windows10 物理主机无法直接访问互联网资源,但是它可以通过三层路由访问Windows Server 2016虚拟机;

Windows Server 2016虚拟机可访问互联网资源;

分配IP:172.16.20.2的网关IP,172.16.20.254;

分配IP:192.168.254.9的网关IP,192.168.254.254;

Windows Server 2016部署VPN服务和NAT服务

备注:Windows Server 2016系统防火墙处于关闭状态;

创建VPN组和VPN用户

在命令提示符(CMD)中输入命令“compmgmt”打开计算机管理,添加VPN组及VPN账户,如下图所示;

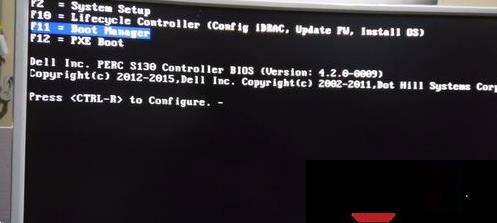

系统添加远程访问功能

打开系统“服务器管理器”,点击“添加角色和功能”,如下图所示;

在“添加角色和功能向导”页面中的“服务器角色”选择中,选中“远程访问”,如下图所示;其它步骤点击下一步操作即可;

在“添加角色和功能向导”页面中的“角色服务”选择中,选中“DirectAccess和VPN(RAS)”和“路由”,如下图所示;其它步骤点击下一步操作即可;

路由和远程访问功能配置

路由和远程访问初始化配置

打开系统“服务器管理器”,点击“工具”,选中“路由和远程访问”,如下图所示;

在“路由和远程访问”页面,右键点击“本地”,然后点击“配置并启用路由和远程访问”,如下图所示;

在“路由和远程访问服务器安装向导”页面中,选中“自定义”,如下图所示;

在“路由和远程访问服务器安装向导”“自定义配置”页面中,选中“VPN访问(V)”“NAT(A)”和“LAN路由(L)”,如下图所示;省略步骤截图,默认下一步即可,直至配置完成;

VPN服务配置

在“路由和远程访问”页面中,右键点击“远程访问日志记录和策略”,然后点击“启动NPS”并进行配置,相关配置如下图所示;

在“条件”页面中,添加用户组和隧道类型,用户组选择前期创建的vpn组,隧道类型选择“PPTP”,如下图所示;

创建VPN服务虚拟地址池,如下图所示;

重启VPN服务,如下图所示;

NAT服务配置

在“路由和远程访问”页面“IPv4”列表中,右键点击“NAT”,然后“新建接口”,把网卡“Ethe.NET0”添加进来,如下图所示;

省略步骤截图,默认下一步即可,直至配置完成;

Windows 10 物理主机连接VPN及查看状态

连接VPN

打开Windows 设置,如下图所示;

查看连接VPN前后的状态

系统连接VPN前,通过命令“route print”查看系统路由表得知,存在一条默认路由,如下图所示;

系统连接VPN前,通过命令“ipconfig /all”查看系统IP地址配置得知:无DNS地址,如下图所示;

系统连接VPN后,通过命令“route print”再次查看系统路由表得知,存在两条默认路由,如下图所示;

系统连接VPN后,通过命令“ipconfig /all”查看系统IP地址得知,系统获取了VPN服务下发的虚拟IP及DNS地址,如下图所示;

测试访问外网资源

系统连接VPN后,通过命令“nslookup www.baidu.com”查看系统解析外网资源得知:该DNS解析由系统获取的DNS地址递归查询;通过命令“ping www.baidu.com ”可得知,系统能正常ping通外网资源,详情如下图所示;

查看Windows Server 2016 VPN服务和NAT服务的工作状态

Windows 10 物理主机连接VPN后,在“路由和远程访问”页面中,点击“远端口”可查看VPN的活动端口;点击“远程访问客户端”可查看客户端连接情况;点击“NAT”可查看地址转换的情况,详情如下图所示;

总结

本期实战演练过程中,首先,Windows 10 物理主机通过PPTP方式连接VPN服务,获取虚拟IP和DNS;其次,利用建立好的VPN隧道,Windows 10 物理主机把访问互联网的流量转发到Windows Server 2016虚拟机;最后,Windows Server 2016虚拟机的NAT服务接管、处理此访问并最终把该流量转发到互联网。

PPTP使用传输控制协议(TCP 1723端口)创建控制通道来发送控制命令,以及利用通用路由封装(GRE)通道来封装点对点协议(PPP)数据包以发送数据。若Windows Server 2016系统开启防火墙,系统防火墙策略需放通TCP 1723端口和GRE协议。

以上实战总结分享,希望各位小伙伴有收获,不足之处,多多留言指正。