防不胜防?!当心这些破解和毁掉你手机的新方法

“啥都可以丢,千万别丢手机!”相信大家对这句口头禅并不陌生。今天,觊觎我们手机的不仅是小偷,更有黑客和其他形形色色的高科技犯罪分子。在后者眼里,我们手机里汇总的个人隐私信息,比手机本身更具吸引力。虽然我们采取了种种防护措施,但“道高一尺,魔高一丈”的局面恐怕在短时间内难以改变。果壳特地在这里总结了几种新近出现的“冷门”手机攻击模式,希望能够引发大家的注意。

我只是充个电,手机怎么就烧了?

近日,一种叫“Badpower”的漏洞被人们发现。借助这种漏洞,病毒并不是通过蓝牙或者WIFI网络连接侵入你的手机窃取信息,也不是通过恶意App,而是通过看似安全无害的手机充电进行攻击——如果我们不慎使用了被病毒感染的手机充电器,那么病毒可以“操控”充电器快速输出高电压,烧毁手机电路,瞬间将它变成一块砖头。

快充技术是近几年刚刚兴起的一类通过USB接口充电的技术。早期的各种品牌手机充电器都各不相同,家里可能需要预备N多个充电器,万能充也风靡一时。

早期由于充电口不统一,风靡一时的万能充丨Amazon

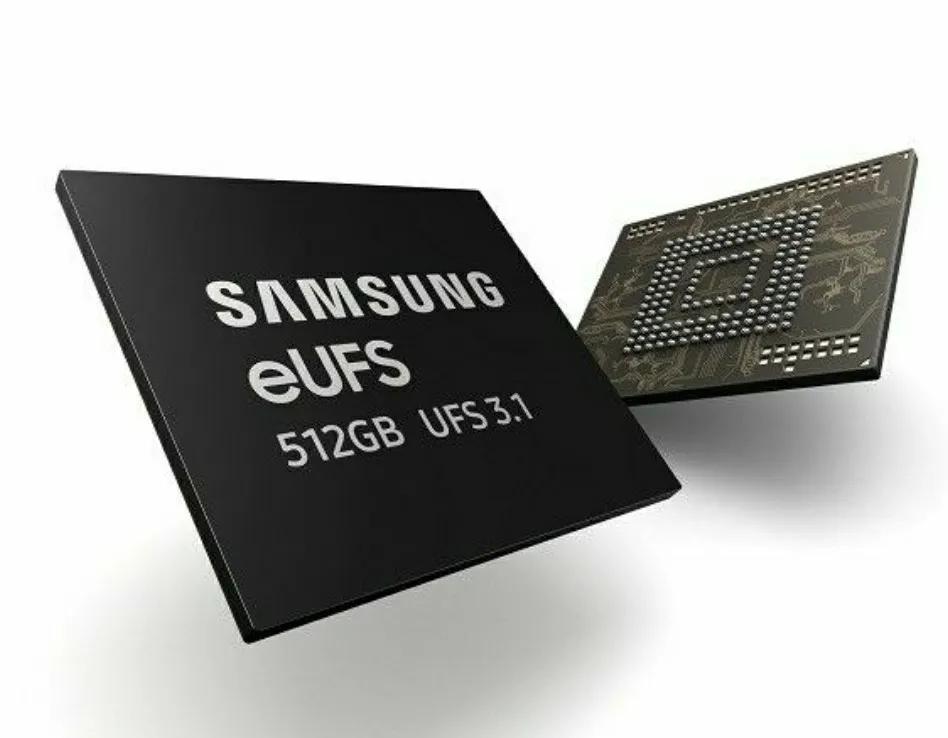

充电器的不同造成了很多不便。在市场的作用下,手机的充电和数据传输都被整合到了USB接口上。USB标准化组织便开始着手提高供电能力,特生供电速度,快速充电技术就应运而生。这就产生了一个问题:快充需要提供高电压和大电流供电,并不是所有用电器都支持这种供电方式。这就需要充电头和用电设备进行“通信”,来判断用电设备需要多大电流和电压。

信息的交流需要一定的通信

充电器和用电器连接上之后,会进行“协商”:充电头有一个内置芯片,芯片内部可以进行编程,用以判断用电器的性质并且控制输出的电压电流大小;用电器会“告诉”充电器自己所需的电力类型。协商过后,充电头输出功率适当的电流,开始为设备充电。

充电头内部有了程序,自然就给了黑客与犯罪分子以可乘之机。智能手机支持的充电电压是5伏,那么黑客就通过改写快充设备内控制供电行为的代码,让快充设备对这些仅能接受5伏电压的受电设备输入最高20伏电压,从而导致功率过载。

功率过载导致手机损坏

|https://xlab.tencent.com/cn/2020/07/16/badpower/

腾讯安全玄武实验室向果壳介绍说,这种攻击分为两步。首先攻击者需要攻击并改写充电头里面的程序,通过外部设备或者手机潜伏木马来完成,可以称为数据攻击。随后,充电头向被充电设备输出更高电压,然后烧毁设备,可以称为能量攻击,连目前防护做得很好的苹果笔记本电脑,也“难逃魔掌”,只是抵抗的时间有差别而已。

留下你的指纹,就等于留下了钥匙

你是不是经常遇到这种情况,匆匆起身离开餐桌、吧台,或者购物柜台,却发现把手机落在了原处,虽然最终手机“失而复得”,但我们手机里的信息就没有泄露吗?未必。

在2019年国际安全极客大赛上,研究员陈昱向观众展示了用残留的指纹解锁手机的方法。他首先用手机拍摄了观众在现场水杯上的残留指纹,将拍摄的指纹录入一个3D雕刻机进行雕刻,随后对3种手机、2个打卡机进行测试。使用电容、超声波和光学原理的指纹识别技术均被攻破,整个过程不过5分钟,成本只需要1000元。

这个大赛上玄武实验室还披露过更危险的,被称为“残迹重用”的漏洞:如果犯罪分子拿到了手机,也可以利用上一次指纹解锁后,使用者残留在手机上的指纹,重新打开手机。

>

利用橘子皮打开手机指纹锁|

https://www.youtube.com/watch?v=0fsxGjzyGS4

蓝牙漏洞:假扮“熟张”的陌生人

说到蓝牙,大家的第一印象肯定是低功耗,不费流量,传输速度快。在工作场景中传递个工作文件,尤其是体量比较大的影音文件,蓝牙肯定是首选。智能家居电子产品、共享单车、车载音响等设备越来越普及,我们开启手机蓝牙功能的频率确实在水涨船高。不过,一种利用蓝牙攻击智能手机的危险,也在迅速增长。

今年9月,普渡大学的 7 名学者,就在一项新研究中提出警告,现有低功率蓝牙连接协议(BLE) 存在严重漏洞,危及全球上亿台智能手机、平板、笔记本电脑以及物联网设备。

这种攻击的全名为低功耗蓝牙欺骗攻击(BLESA),它的攻击对象是那些曾经通过蓝牙进行互联的手机/电子设备。由于再次互联后,两台手机之间的身份验证并非是强制性的,所以,黑客攻击者能够通过蓝牙模式,将欺骗性数据发送到其中任何一台手机,从而冒充另外一台手机。一旦完成互联,你的手机顿时就变成了毫无遮蔽的公开资料库,可以被攻击者随意浏览,甚至远程操控。虽然蓝牙联盟和各大硬件厂商已经宣布,将对漏洞进行补丁修复,以及固件更新,但在这段长度未定的“过渡期”内,大家还是要谨慎使用蓝牙功能,尤其在开放性的公共场合。

(最后十分感谢腾讯安全玄武实验室TK老师及其团队提供的资料!)

作者:小圆

声明:转载此文是出于传递更多信息之目的。若有来源标注错误或侵犯了您的合法权益,请作者持权属证明与本网联系,我们将及时更正、删除,谢谢。

来源: 果壳网