Apache Shiro反序列化漏洞及修复

写在前面

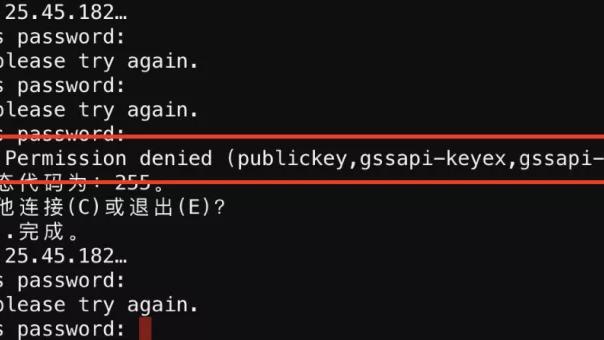

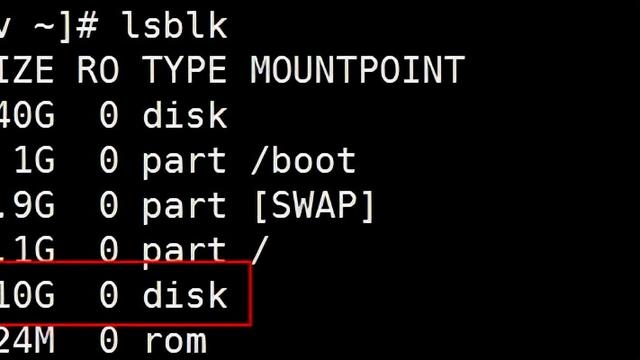

今天收到运维人员的反馈,说程序有漏洞,如下图:

哎,不查不知道,一查吓一跳。发现两个问题!!

Apache Shiro是一个强大且易用的JAVA安全框架,被用来执行身份验证、授权、密码和会话管理。

我手头项目的一个管理后台,开发时候为了快速上线,选了若依开源管理系统,基于它来开发。确实,基于开源系统开发很方便,但有些问题还是不能避免的,像下边这个漏洞。

SHIRO-550

在v1.2.4版本时候爆出的严重的Java反序列化漏洞,具体看:https://issues.apache.org/jira/browse/SHIRO-550。

这个漏洞的成因是shiro的rememberMe功能AES密钥硬编码在代码中,造成密钥泄露。使得恶意攻击者可以利用系统在用户登录并勾选了“记住我”时所生成cookie的流程,构造恶意cookie,服务器收到该cookie后解析出的命令可能会造成信息泄露等安全风险。

我手头项目的管理系统是基于开源的若依管理系统,shiro的秘钥也是硬编码在代码里边的,在github上搜索下就可以拿到(/汗)。而且github上用这个秘钥搜索,居然搜到1K+代码段(/狂汗),很多使用的差不多,拷贝粘贴??

解决办法:官方在v1.2.5版本已经解决了这个漏洞,所以需要升级shiro版本,并且,重要的一点-->> 去掉或者替换默认的秘钥。

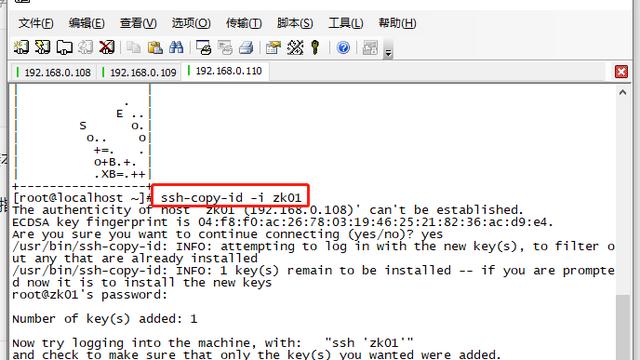

以若依shiro配置(ShiroConfig.java)来看,具体在初始化CookieRememberMeManager时候设置。

1、去掉默认秘钥

在ShiroConfig类里边,在上图方法里边将第4行注释即可。

2、替换默认秘钥,这里可以自定义一个,或者使用下边自动生成的方式。

新建类GenerateCipherKey,添加静态方法getCipherKey()。

在初始化CookieRememberMeManager时候调用。

SHIRO-721

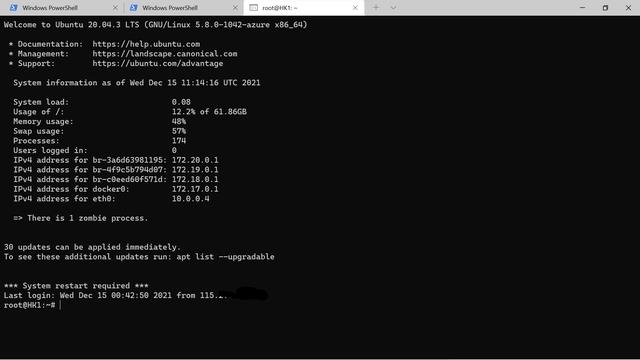

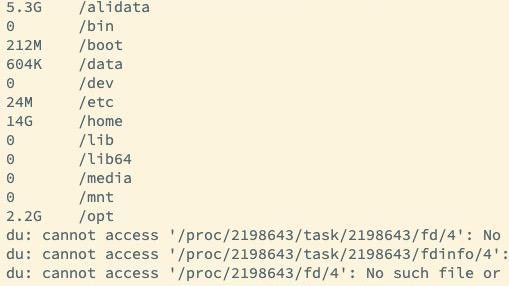

这个漏洞还是Java反序列化问题,比较严重,并且影响范围也很广,涉及到的版本也很多,具体看下图。

这个漏洞的成因是使用AES加密模式CBC导致的。详细情况官方已给出:

RememberMe使用AES-128-CBC模式加密,容易受到Padding Oracle攻击,AES的初始化向量iv就是rememberMe的base64解码后的前16个字节,攻击者只要使用有效的RememberMe cookie作为Padding Oracle Attack 的前缀,然后就可以构造RememberMe进行反序列化攻击,就像SHIRO-550漏洞一样。

具体利用这个漏洞攻击方式和原理,大家可以参考下文章:《从更深层面看Shiro Padding Oracle漏洞》(https://www.anquanke.com/post/id/203869)

解决办法:升级shiro版本大于等于v1.4.2。

总结

- 程序开发漏洞、bug少不了,但开发过程中仔细斟酌推敲肯定不会有错的。

- 开源项目很多,也很杂,使用时候需要注意,尤其是涉及到安全方面的框架,尽量去看下源码,不说完全吃透,关键点还是需要过一遍的。