五个案例“熄灭”Nginx漏洞隐患

Nginx从2004年10月发布至今,已经趋于成熟和完善。

在连接高并发的情况下,Nginx是Apache服务不错的替代品,作为一款分布式轻量级的中间件Nginx也是存在大量的漏洞的。

下面我们针对常见的漏洞来进行探讨。

01

目录遍历漏洞

漏洞介绍

Nginx的目录遍历漏洞属于配置不当导致的漏洞,错误的配置使得目录被遍历与源码泄露‘。该漏洞的产生与nginx.conf文件中的autoindex(目录浏览功能)参数设置有关,默认是关闭的状态,即autoindex off。例如打开test文件夹,出现403,如下图所示:

修改配置文件,该文件位置如下:

在如下图所示的位置添加autoindex on,重启Nginx:

再次访问,即可访问到目录:

漏洞修复

✔ 将/etc/nginx/sites-avaliable/default里的autoindex on改为autoindex off。

02

目录穿越漏洞

漏洞介绍

Nginx经常被做为反向代理,动态的部分被proxy_pass传递给后端端口,而静态文件需要nginx来处理。如果静态文件存储在/home/目录下,而该目录在url中名字为files,那么就需要用设置目录的别名,如下所示:

location /files {

alias /home/;

}

此时,访问http:// xxx.xx.xx /files/readme.txt,就可以获取/home/readme.txt文件。但我们注意到,url上/files没有加后缀“/”,而alias设置的/home/是有后缀“/”的,这个/就导致我们可以从/home/目录穿越到他的上层目录,进而我们获得了一个任意文件下载漏洞:

漏洞修复

✔ location 和 alias 的值要不都加“/”, 要不都加,统一即可。

03

服务端请求伪造漏洞

漏洞介绍

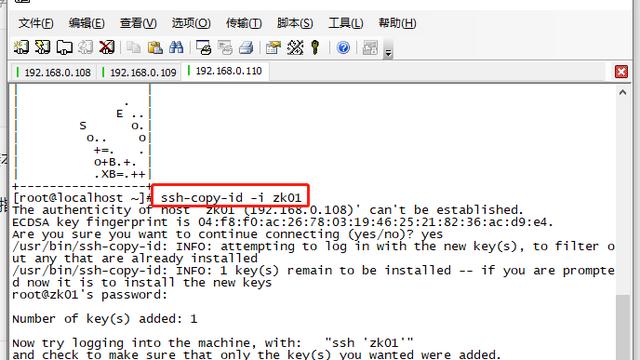

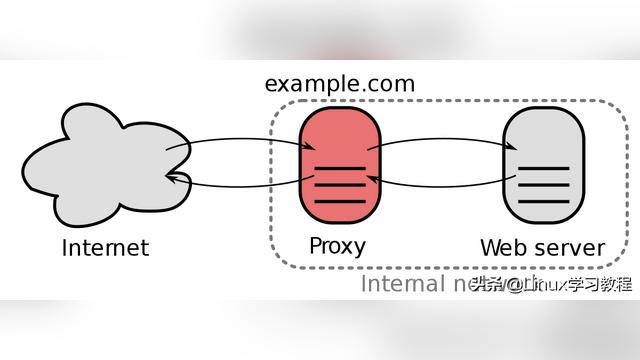

一般情况下,服务端请求伪造的目标是从外网无法访问的内部系统,服务端请求是利用存在缺陷的web应用作为代理的远程和本地的服务器,常出现在反向代理的配置中,反向代理的语法如下:proxy_pass http ://IP。正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统。

这里将nginx里的相关配置展示一下:

如果利用者可以操控IP, 将其修改成内网IP地址即可造成服务端请求伪造漏洞。例如对外网、内网、本地进行端口扫描,某些情况下端口的Banner会显出来(比如3306),我们可通过返回banner的差异值来猜测内网IP,从而拿到内网IP信息。

漏洞修复

✔ 过滤返回信息,验证远程服务器对请求的响应是比较容易的方法。如果web应用是去获取某一种类型的文件。那么在把返回结果展示给用户之前先验证返回的信息是否符合标准。

✔ 统一错误信息,避免用户可以根据错误信息来判断远端服务器的端口状态。

✔ 限制请求的端口为http常用的端口,比如,80,443,8080,8090。

✔ 黑名单内网ip。避免应用被用来获取获取内网数据,破坏内网。

✔ 禁用不需要的协议。仅仅允许http和https请求。可以防止类似于file:///, gopher://, ftp:// 等引起的问题。

04

版本泄露

漏洞介绍

对于nginx服务器,之前曾爆出过不同版本的解析漏洞,比如nginx 0.7.65以下(0.5., 0.6., 0.7. )全版本系列和0.8.37(0.8.)以下8系列受影响。

假设在存在漏洞的站点上有一张图片url地址为:http://x.x.x.x/logo.jpg , 当正常访问图片时,nginx会把这个当作非脚本语言直接读取传送会客户端(也就是浏览器),但是存在解析漏洞的nginx会把如下连接解析并且当作php文件执行,也就是前面介绍过的文件解析漏洞:

http://x.x.x.x/logo.jpg/x.php http://x.x.x.x/logo.jpg%00x.php

因此隐藏 Nginx 的版本号,可以在一定程度上提高安全性。

漏洞修复

✔ 在配置文件nginx.conf里面,设置如下:server_tokens off。

05

整数溢出漏洞

漏洞介绍

在Nginx的range filter中存在整数溢出漏洞,可以通过带有特殊构造的range的HTTP头的恶意请求引发这个整数溢出漏洞,并导致信息泄露。

HTTP的Range允许客户端分批次请求资源的一部分,如果服务端资源较大,可以通过Range来并发下载;如果访问资源时网络中断,可以断点续传。Range设置在HTTP请求头中,它是多个byte-range-spec(或suffix-byte-range-spec)的集合,如下所示:

其中,first-bytes-pos指定了访问的第一个字节,last-byte-pos指定了最后一个字节,suffix-length则表示要访问资源的最后suffix-length个字节的内容。例如:

Range:bytes=0-1024 表示访问第0到第1024字节;

Range:bytes=500-600,601-999,-300 表示分三块访问,分别是500到600字节,601到600字节,最后的300字节。

在Response头中设置:Accept-Ranges:bytes 表示接受部分资源的请求;

Content-Range: bytes START-END/SIZE 表示返回的资源位置;其中SIZE等于Content-Length;如:Content-Range: bytes 500-600/1000

如果一次请求有多个range,返回的数据需要multipart来组织;格式如下:

Nginx对Range的支持包括header处理和body处理,分别用来解析客户端发送过来的Range header和裁剪返回给客户端的请求数据Body。其实现分别由ngx_http_range_header_filter_module和ngx_http_range_body_filter_module两个过滤模块完成。

在ngx_http_range_header_filter_module中调用了ngx_http_range_header_filter函数,而该函数进一步调用了ngx_http_range_parse函数来解析header中的Range字段;分别调用ngx_http_range_singlepart_header和ngx_http_range_multipart_header来生成single range和multi ranges的Response Header;

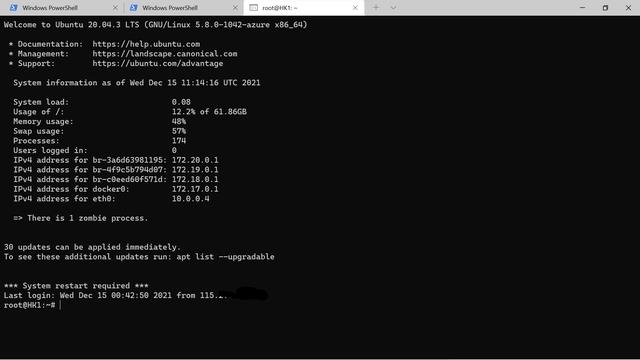

本次复现利用使用Nginx-1.12.0作为缓存服务器,缓存配置同上文,访问的目标文件仍然是http://www.baidu.com/img/bd_logo1.png 。

首先,不指定range,得到该图片文件的长度为7877,如下所示:

设置第一段range为-8500,此时的start为7877-8500=-623,即图片在Cache文件偏移之前的623 bytes也会被返回,而这623 bytes中就包含了Cache文件头部。

下一步,按照上文所说,第二段range的长度需要将总长度溢出。我们的目标总和size为0×8000000000000000,第一段range长度为8500,故第二段range长度为0×8000000000000000-8500=9223372036854767308。

于是,使用curl命令,配合-r参数指定bytes range:

可以看到返回内容中,第一段即为-8500的range,而这一段中我们就看到了Cache文件头部,例如cache key以及后端服务器返回的HTTP头。

漏洞修复

✔ 综合来看,这个漏洞就是整数溢出漏洞的利用,能够从Cache文件中获取Cache头的信息。在某些配置的情况下Cache头中会存在IP地址信息,造成信息泄露。就Nginx模块以及常用的第三方模块本身来说,无法通过这个整数溢出来对内存进行操作或者远程执行。

✔ 建议升级到1.13.3和1.12.1版本;如果不能升级,可以在Nginx配置文件中添加max_ranges 1,从而禁用multipart range。