一文带你了解IPsec VPN基本原理与配置流程,干货值得收藏

IPSec VPN是目前VPN技术中点击率非常高的一种技术,同时提供VPN和信息加密两项技术,今天就来介绍一下IPSec VPN的原理。

IPSec VPN的应用场景

- Site-to-Site(站点到站点或者网关到网关):不同分支机构在互联网的3个不同地方,各使用一个商务领航网关相互建立VPN隧道,企业内网(若干PC)之间的数据通过这些网关建立的IPSec隧道实现安全互联。

- End-to-End(端到端或者PC到PC):两个PC之间的通信由两个PC之间的IPSec会话保护,而不是网关。

- End-to-Site(端到站点或者PC到网关):两个PC之间的通信由网关和异地PC之间的IPSec进行保护。

- AH协议(Authentication Header,使用较少):可以同时提供数据完整性确认、数据来源确认、防重放等安全特性;AH常用摘要算法(单向Hash函数)MD5和SHA1实现该特性。

- ESP协议(Encapsulated Security Payload,使用较广):可以同时提供数据完整性确认、数据加密、防重放等安全特性;ESP通常使用DES、3DES、AES等加密算法实现数据加密,使用MD5或SHA1来实现数据完整性。

IPSec封装模式

IPSec提供的两种封装模式(传输Transport模式和隧道Tunnel模式)

上图是传输模式的封装结构,再来对比一下隧道模式:

可以发现传输模式和隧道模式的区别:

1. 传输模式在AH、ESP处理前后IP头部保持不变,主要用于End-to-End的应用场景。

2. 隧道模式则在AH、ESP处理之后再封装了一个外网IP头,主要用于Site-to-Site的应用场景。

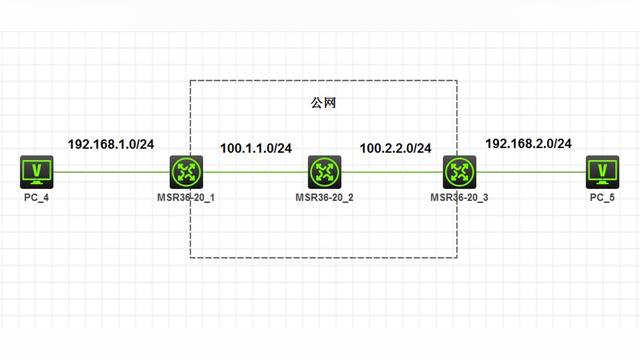

以下通过在华为AR系列路由器配置IPsec-vpn站点到多站点的案例,来熟悉一下IPsec-vpn的配置流程。

拓扑图

实验目的:总部与两个分部之间业务数据要求加密传输,在两个分支机构与总部之间建立ipsec-vpn。

在配置ipsec-vpn之前先要确保R3、R4和R2之间的公网互通。这里简单得使用静态路由,把R3、R4和R2的路径打通。分别在R3、R4和R2配置默认路由,执行如下命令

ip route-static 0.0.0.0 0.0.0.0 202.10.10.1 //R3

ip route-static 0.0.0.0 0.0.0.0 202.10.30.1 //R2

ip route-static 0.0.0.0 0.0.0.0 202.10.20.1 //R4

分支机构1配置IPsec-vpn

1、定义访问控制列表,匹配需要保护的数据流

acl number 3000

rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255

2、创建安全提议,并选取安全协议

ipsec proposal ipsec

esp authentication-algorithm sha1

esp encryption-algorithm aes-128

3、创建IKE提议,选择aes-cbc-128加密算法

ike proposal 1

encryption-algorithm aes-cbc-128

dh group5

4、配置IKE对等体

ike peer peer1 v1

exchange-mode aggressive

pre-shared-key simple sbt123456

ike-proposal 1

remote-address 202.10.30.2

5、创建ip-sec安全策略

ipsec policy p1 1 isakmp

security acl 3000

ike-peer peer1

proposal ipsec

6、在公网接口g0/0/1调用ipsec-policy

interface GigabitEthernet0/0/1

ip address 202.10.10.3 255.255.255.0

ipsec policy p1

分支机构2配置和分支机构1的配置基本一样,这里就不贴配置脚本了。

总部配置IPsec-vpn

配置总部的ipsec安全提议和安全策略,总部配置过程中不可以指定的对等体,不要做访问控制列表,否则容易冲突。需要使用ipsec-policy-template 模板 和ipsec-profile 同时把ipsec policy 和模板关联起来。总部机构的配置至关重要,一定要细心。

在总部的公网接口g0/0/0调用策略

interface GigabitEthernet0/0/0

ip address 202.10.30.2 255.255.255.0

ipsec policy p2

验证结果

用分支机构私网用户去访问总部的私网用户,测试数据是否加密,查看封装,能否通讯

抓包观察

通过抓包观察数据已经加密 新ip+esp+私网ip+data,因为数据被加密所以在这里我们看不到私网的数据和私网的ip地址。