虚拟网络VPN的实现技术

VPN的实现技术主要包括:

- L2TP协议

L2TP是一种基于PPP的二层隧道协议。在由L2TP构建的VPN中,有两种类型的服务器,一是L2TP访问集中器LAC(L2TP Access Concentrator),附属在网络上的具有PPP端系统和L2TP协议处理能力的设备,为用户提供认证的网络接入服务器;二是L2TP 网络服务器LNS(L2TP Network Server),PPP端系统上用于处理L2TP协议服务器端部分的软件。

LNS和LAC存在两种连接类型,Tunneling连接和会话(Session)连接。

前者定义一个 LNS和LAC对;后者复用在隧道连接之上,表示隧道连接的每个PPP会话过程。

L2TP连接维护和PPP数据传送通过L2TP消息交换完成,L2TP消息分为两种:控制消息和数据消息。

控制消息用于隧道连接、会话连接建立与维护,数据消息用于承载用户PPP的数据包。消息通过UDP的1701端口承载于TCP/IP之上,图5-34所示应用L2PT构建的VPN服务。

在L2TP构建的VPN中,L2TP协议网络组件包括三部分:

①远端系统,是接入VPDN网络的远地用户和分支机构,通常是拨号用户的一台主机或私有网络的路由设备。

②LAC,是附属在交换网络上的具有PPP端系统和L2TP协议处理能力的设备,通常是当地ISP的一个NAS,为PPP类型的用户提供接入服务。

LAC位于LNS和远端系统之间,用于LNS和远端系统之间传递信息包。

LAC从远端系统收到信息包按照L2TP协议封装发送LNS,同时从LNS收到信息包解封装发送远端系统。

LAC与远端系统采用本地连接或PPP链路,VPN应用为PPP链路。

③LNS,既是PPP端系统又是L2TP协议服务器端,通常作为企业内部网的一个边缘设备。

LNS作为L2TP隧道的另一侧端点即LAC的对端设备,LAC进行隧道传输的PPP会话逻辑终止端点。

通过在公网中建立L2TP隧道,将远端系统PPP连接的另一端延伸至企业网内部LNS。

- IPSec协议

IPSec(Internet Protocol Security)是一种开放标准的框架结构,使用加密服务确保Internet通讯安全而顺畅。L2TP没有解决隧道加密和数据加密问题,IPSec协议集多种安全技术,可以建立一个安全、可靠的隧道。

安全技术包括:Diffie Hellman密钥交换技术,DES、RC4、IDEA数据加密技术,哈希散列算法Hmac、MD5、SHA,数字签名技术。

IPSec是一个应用于IP层上网络数据安全的用于认证、机密性和完整性的标准协议包,包括认证协议(Authentication Header,AH)、封装安全载荷协议(Encapsulating Security Payload,ESP)、密钥管理协议(Internet Key Exchange,IKE)和用于认证与加密的算法如DES、IDEA等。

IPSec是一个第三层VPN协议,定义了如何在对等层之间选择安全协议、安全算法和密钥交换,向上层提供访问控制、数据源验证、数据加密等安全服务;各协议之间的关系如图5-35所示。

①AH为IP数据包提供无连接的数据完整性和数据源身份认证,具有防重放攻击的能力。数据完整性校验通过消息认证码(如MD5)产生的校验值来保证;数据源身份认证通过在待认证数据中加入一个共享密钥实现;AH报头中可以防止重放攻击。

②ESP为IP数据包提供数据保密性、无连接的数据完整性、数据源身份认证以及防重放攻击保护。与AH相比,数据保密性是ESP的新增功能,数据源身份认证、数据完整性检验以及重放保护都是AH可以实现的。

③AH和ESP可以单独使用,也可以配合使用。通过这些组合模式,可以在两台主机、两台安全网管(防火墙和路由器)或主机与安全网关之间配置多种灵活的安全机制。

④解释域DOI将所有的IPSec协议捆绑在一起,是IPSec安全参数的主要数据库。

⑤密钥管理包括IKE协议和安全联盟(SA)等部分。IKE在通信系统之间建立安全联盟,提供密钥管理和密钥确定机制,是一个产生和交换密钥材料并协调IPSec参数的框架。IKE将密钥协商的结果保留在SA中,供AH和ESP以后通信时使用。

AH和ESP都支持两种模式:传输模式和隧道模式。传输模式IPSec对上层协议提供保护,用于两个主机之间的端到端通信。

隧道模式IPSec对所有IP包保护,用于安全网关之间,可以在Internet上构建VPN。使用隧道模式,在防火墙之后,内部网的一组主机不实现IPSec参加安全通信。

局域网边界的防火墙IPSec软件建立隧道模式SA,主机产生的未保护数据包通过隧道连接外部网络。

IPSec提供了两种安全机制,认证和加密。

认证机制使IP通信的数据接收方能够确认数据发送方的真实身份以及数据在传输过程中是否遭篡改;加密机制通过对数据进行编码来保证数据的机密性,以防数据在传输过程中被窃听。

AH定义了认证的应用方法,提供数据源和完整性认证;ESP定义了加密和可选认证的应用方法,提供可靠性保证。

在实际IP通信时,根据安全需求同时应用两种协议或选择一种。AH和ESP都提供认证服务,AH认证服务强于ESP,IKE用于密钥交换。

AH协议为IP通信提供数据源认证、数据完整性和反回放保证,保护通信免受篡改,不能防止窃听,适用于传输非机密数据、不提供机密性保护。

AH有传输、隧道两种工作模式。图5-36显示了两种IPSec鉴别服务的模式。

一种是在服务器和客户机之间直接提供鉴别服务,工作站和服务器共享受保护的密钥,使用传输模式的SA,鉴别处理是安全的。

另一种是工作站向公司防火墙鉴别自己身份,使用隧道模式的SA,访问整个内部网络或服务器不支持鉴别特征。

ESP协议为IP数据包提供数据保密性、无连接的数据完整性、数据源身份认证和防重放攻击保护,数据保密性是基本功能,数据源身份认证、数据完整性检验以及重放保护是可选功能。ESP可以单独使用,也可以和AH结合使用。

一般ESP不加密整个数据包,只加密IP包的有效载荷部分,不包括IP头;在端到端的隧道通信中ESP加密整个数据包。

ESP有传输、隧道两种工作模式,图5-37显示了ESP服务的传输模式,图5-38显示了ESP服务的隧道模式,前者在两个主机之间提供加密和鉴别服务,后者使用隧道模式建立VPN。

图5-39显示了ESP隧道模式的一个例子,一个组织有4个专用网络通过Internet连接起来。

内部网络主机使用Internet传输数据,不是同基于Internet的其它主机交互。在每个内部网络的安全网关上终止隧道,允许主机避免安全能力。

- SSL协议

最新研究表明,90%的企业利用VPN访问Web和电子邮件通信,10%的用户用于聊天协议和私有客户端应用。

90%的应用可以利用简单、低成本的VPN技术------SSL VPN提供安全服务。

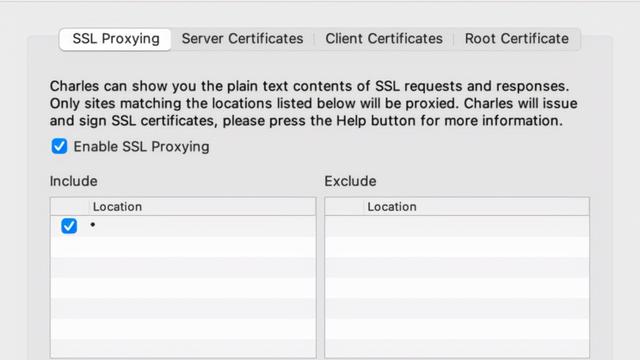

SSL安全套接层协议层(Secure Sockets Layer)是一种在Web服务协议(HTTP)和TCP/IP之间提供数据连接安全性的协议,为TCP/IP连接提供数据加密、用户与服务器身份验证和消息完整性验证。

SSL被视为因特网上Web浏览器和服务器的安全标准。

SSL安全协议提供三方面的安全服务:

①用户和服务器的合法性认证。

认证用户和服务器的合法性,使得它们确信数据被发送到正确的客户机和服务器;客户机和服务器都有各自的识别号,由公开密钥编号,SSL协议在握手交换数据时进行数字认证,以此确保用户的合法性。

②数据以加密方式被传送。

SSL采用的加密方式既有对称密钥技术、也有公开密钥技术。

客户机与服务器交换数据之前,交换SSL初始握手信息,SSL握手信息采用了各种加密技术,保证其机密性和完整性,并且用数字证书鉴别,防止非法用户破译。

③保护数据的完整性。

SSL采用Hash函数和机密共享的方法提供信息的完整性服务,建立客户机与服务器之间的安全通道,SSL处理的业务在传输过程中完整、准确无误到达目的地。

SSL 安全协议包括两个工作阶段:

①握手阶段,客户端和服务器用公钥加密算法计算出私钥。

②数据传输阶段,客户端和服务器都用私钥加密、解密传输过来的数据。

③在TCP连接建立之后,SSL客户端发出一个Hello消息握手,消息包括自己可实现的算法列表和其它需要的消息。

④SSL服务器回应一个类似Hello消息,确定通信需要的算法,并发送自己的证书。

⑤SSL客户端收到消息后生成一个消息,用SSL服务器公钥加密后传送过去,SSL服务器用自己私钥解密,会话密钥协商成功,双方用私钥算法进行通信。

SSL安全协议认证工作流程:

①服务器认证阶段

客户端向服务器发送一个Hello信息开始一个新的会话连接;

服务器根据客户信息确定是否生成新的主密钥,若需要,服务器在响应客户Hello信息时包含生成主密钥所需信息;

客户根据收到的服务器响应信息,产生一个主密钥,用服务器公开密钥加密后传送给服务器;

服务器恢复主密钥,返回给客户一个用主密钥认证的信息,让客户认证服务器。

②用户认证阶段

在此之前,服务器已经通过了客户认证,这一阶段主要完成对客户的认证;

经认证的服务器发送一个提问给客户,客户则返回数字签名后的提问和其公开密钥,从而向服务器提供认证。

SSL有限支持windows应用或非Web系统,大多数SSL VPN都是基于Web浏览器工作,远程用户不能在Windows,、UNIX、linux、AS400 或大型系统上进行非Web应用。

SSL为访问资源提供有限安全保障,基于SSL的Web浏览器进行VPN通信,对用户来说外部环境并不安全;

因为SSL VPN只对通信双方某个应用通道加密,不对通信双方主机之间的整个通道加密。

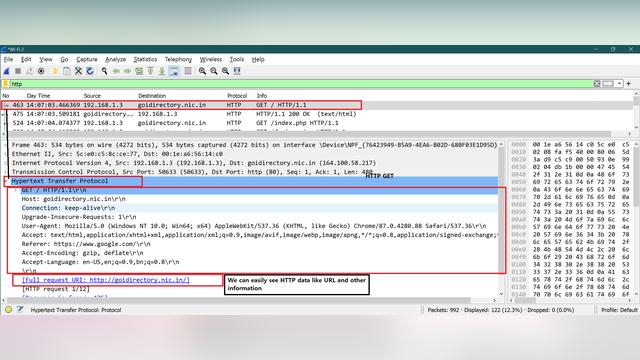

图5-40显示应用SSL构建的VPN服务,为HTTP服务通道加密

我是木子雨辰,一位信息安全领域从业者,@木子雨辰将一直带给大家信息安全知识,每天两篇安全知识、由浅至深、采用体系化结构逐步分享,大家有什么建议和问题,可以及留言,多谢大家点击关注、转发、评论,谢谢大家。

大家如果有需要了解安全知识内容需求的可以留言,沟通,愿与大家携手前行。