交换机与IP话机对接典型案例

配置NAC认证 Voice VLAN实现IP话机接入交换机示例

NAC认证 Voice VLAN介绍

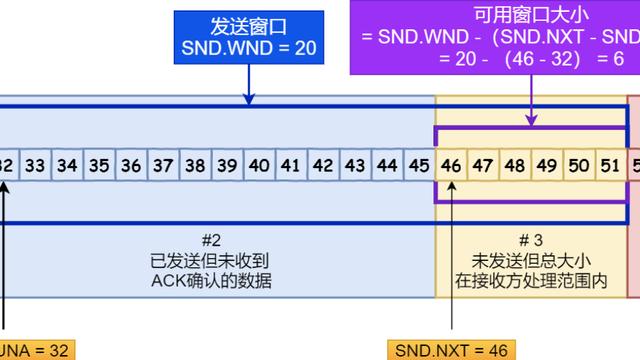

网络中经常有数据、语音、视频等多种流量同时传输。因为丢包和时延对通话质量的影响很大,用户对语音的质量比数据或者视频的质量更为敏感,因此在带宽有限的情况下就需要优先保证通话质量。Voice VLAN是为用户的语音流专门划分的VLAN。通过配置Voice VLAN,交换机可识别语音流,将语音流加入到Voice VLAN中传输,并对其进行有针对性的QoS保障,当网络发生拥塞时可以优先保证语音流的传输。

通过NAC认证,可以对接入用户进行安全控制,提供了“端到端”的安全保证。

配置注意事项

本举例适用于S系列交换机所有产品的所有版本。

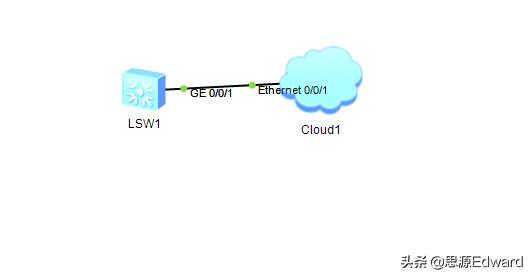

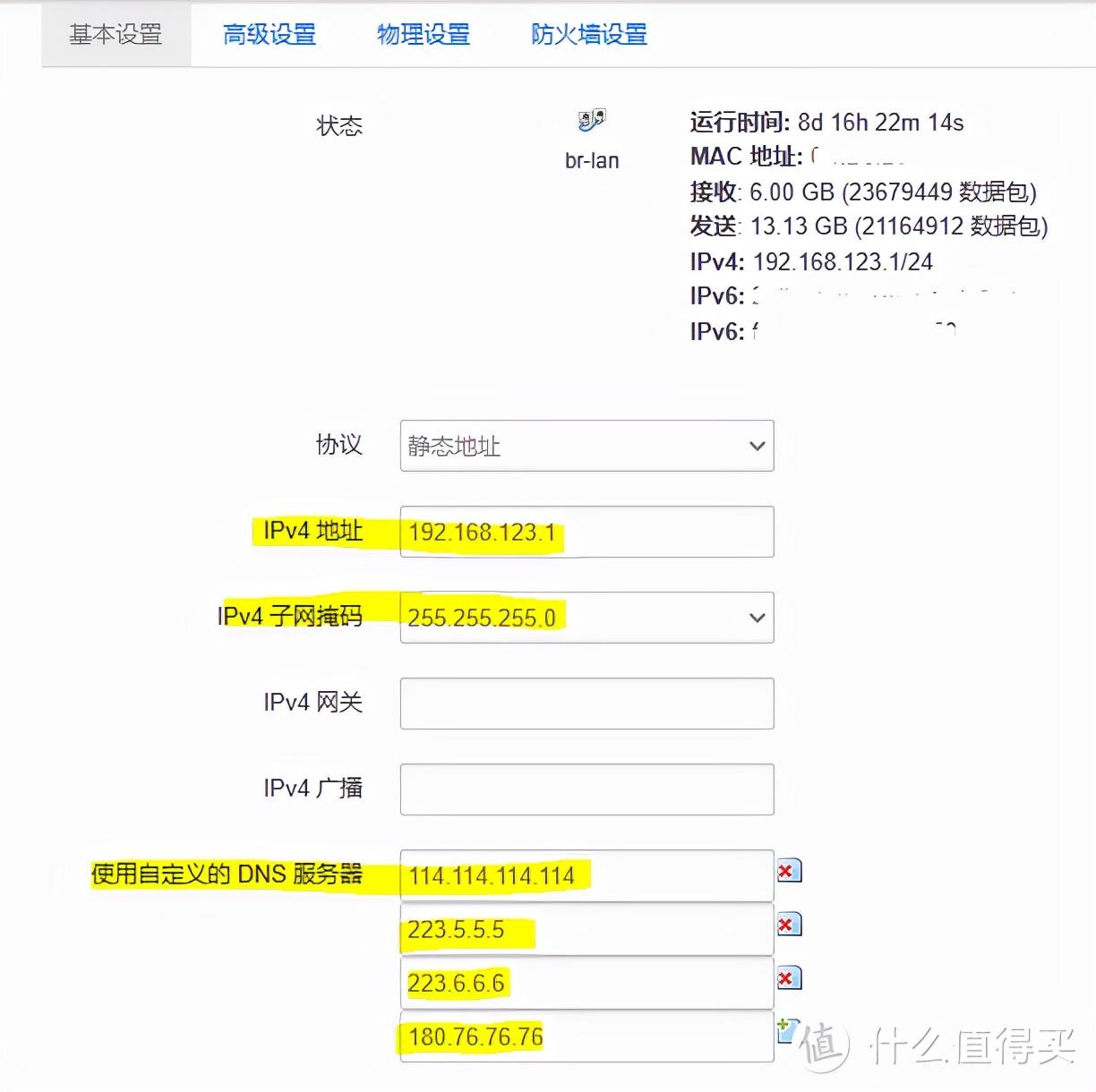

组网需求

如图1-13所示,Switch下行连接数据业务和语音业务,Switch使用VLAN200传输语音报文,使用VLAN100传输数据报文。IP Phone A和PC A串行接入Switch,IP Phone B单独接入Switch,IP Phone支持802.1x协议且可通过LLDP协议获取交换机上配置的Voice VLAN信息。用户对语音通话质量较敏感,需要提高语音数据流的传输优先级,以保证用户的通话质量。

配置NAC认证 Voice VLAN实现IP话机接入交换机示例图

配置思路

可以在交换机上启用NAC认证功能和Voice VLAN功能实现IP语音接入。采用如下的思路配置:

1.在Switch上创建VLAN,并配置各接口加入VLAN,实现二层互通。VLAN200作为语音VLAN,VLAN100作为数据VLAN且作为GE1/0/1的缺省VLAN。

2.配置Voice VLAN功能。

3.使能LLDP,实现IP Phone能通过LLDP协议获取到Voice VLAN信息。

4.配置802.1x认证和AAA认证域。

5.配置RADIUS认证服务器,如配置PC和IP Phone的用户名和密码(如果不需要认证,这一步可忽略)。

l? 本举例中使用的IP电话型号为Avaya 9620,RADIUS服务器为CiscoSecure ACS。

l? Avaya IP电话的定时器超时可能会导致IP电话不能正常接入,因此请在IP电话上设置定时器周期值为0(不超时),按如下步骤修改VLAN TEST定时器:1,按*键,输入密码,进入菜单项;2,选择VLAN TEST项,修改默认值(60s)为0。

l? RADIUS模板内配置的IP地址和共享密码要和RADIUS服务器上保持一致。

l? Switch1的配置与Switch类似,本举例略。

操作步骤

步骤一 配置Switch的VLAN和接口

# 创建VLAN。

<HUAWEI> system-view [HUAWEI] sysname Switch [Switch] vlan batch 100 200

# 配置接口GE1/0/1的PVID及允许通过的数据VLAN。

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] port link-type hybrid

[Switch-GigabitEthernet1/0/1] port hybrid pvid vlan 100

[Switch-GigabitEthernet1/0/1] port hybrid untagged vlan 100

[Switch-GigabitEthernet1/0/1] quit

步骤二 配置Voice VLAN和OUI地址,GE1/0/2的配置与GE1/0/1类似,不再赘述

[Switch] voice-vlan mac-address 0004-0D00-0000 mask ffff-ff00-0000?? //该OUI对应IP Phone的MAC地址,组网中请以实际为准

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] voice-vlan 200 enable? //配置语音VLAN为200

[Switch-GigabitEthernet1/0/1] port hybrid tagged vlan 200

[Switch-GigabitEthernet1/0/1] voice-vlan remark-mode mac-address? //配置Voice VLAN按照话机的MAC地址识别语音报文

[Switch-GigabitEthernet1/0/1] voice-vlan security enable? //配置接口为安全模式,对于该接口收到的其他MAC地址的报文丢弃

[Switch-GigabitEthernet1/0/1] quit

步骤三 使能LLDP

[Switch] lldp enable

步骤四 配置802.1x认证和AAA认证域

# 将NAC配置模式切换成传统模式。

[Switch] undo authentication unified-mode

[Switch] quit

<Switch> save

系统会提示将当前配置保存至设备,是否继续,输入y即可。

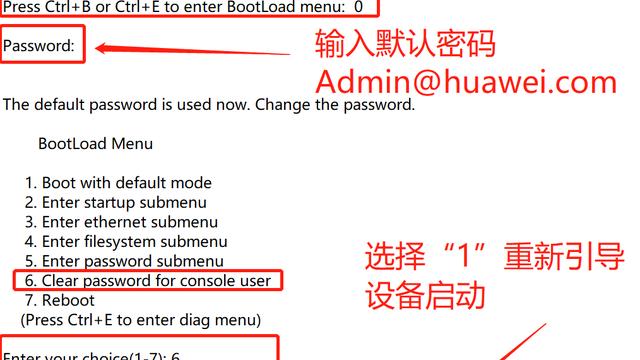

# 重启设备

<Switch> reboot

系统会提示即将重新启动,是否继续,输入y即可。

V200R005C00及后续版本需要此配置。传统模式与统一模式相互切换后,管理员必须重启设备,新配置模式的各项功能才能生效。

# 使能802.1x认证。

<Switch> system-view

[Switch] dot1x enable

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] dot1x enable

[Switch-GigabitEthernet1/0/1] quit

[Switch] interface gigabitethernet 1/0/2

[Switch-GigabitEthernet1/0/2] dot1x enable

[Switch-GigabitEthernet1/0/2] quit

# 配置RADIUS服务器。

[Switch] radius-server template cmn? //创建名为cmn的RADIUS服务器模板

[Switch-radius-cmn] radius-server authentication 10.136.6.132 1812? //配置RADIUS认证服务器的IP地址和端口号

[Switch-radius-cmn] radius-server accounting 10.136.6.132 1813? //配置RADIUS计费服务器的IP地址和端口号

[Switch-radius-cmn] quit

# 配置AAA认证域。

[Switch] aaa

[Switch-aaa] authentication-scheme cmn? //创建名为cmn的认证方案

[Switch-aaa-authen-cmn] authentication-mode radius? //配置该认证方案的授权模式为RADIUS

[Switch-aaa-authen-cmn] quit

[Switch-aaa] accounting-scheme cmn? //创建名为cmn的计费方案

[Switch-aaa-accounting-cmn] accounting-mode radius? //配置该计费方案的计费模式为RADIUS

[Switch-aaa-accounting-cmn] quit

[Switch-aaa] domain default? //配置默认域的认证方案和计费方案以及RADIUS服务器

[Switch-aaa-domain-default] authentication-scheme cmn

[Switch-aaa-domain-default] accounting-scheme cmn

[Switch-aaa-domain-default] radius-server cmn

[Switch-aaa-domain-default] quit

[Switch-aaa] quit

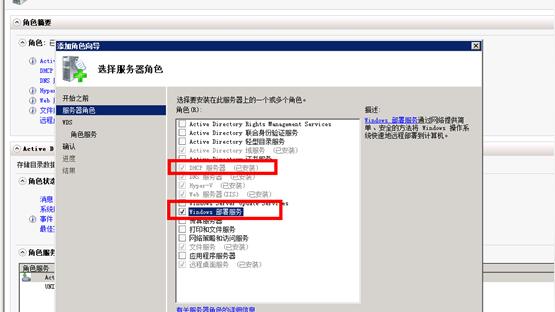

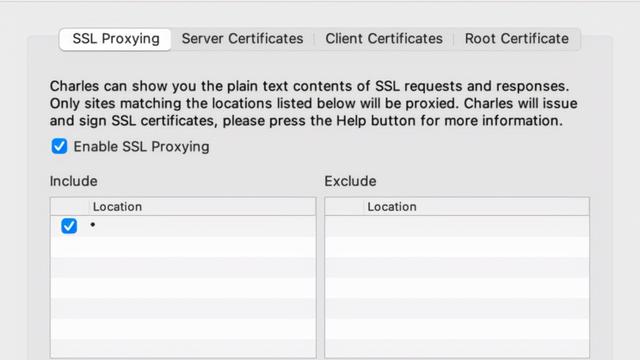

步骤五 配置RADIUS服务器。对于主机与IP Phone串联的场景,在认证服务器上IP Phone的用户名和密码需要绑定voice-vlan。如图1-14所示

RADIUS认证服务器配置示意图

在V200R006版本,进行了如下优化:

- 在V200R006之前版本,通过在RADIUS服务器上配置voice-vlan的属性字段(device-traffic-class=voice)识别voice VLAN,进行语音业务的认证。如图1-15所示。

在V200R006及之后版本,不再通过RADIUS服务器上voice-vlan的属性字段识别voice VLAN,变更为通过在交换机上配置voice-vlan? X enable识别voice VLAN,进行语音业务的认证。

RADIUS认证服务器配置voice-vlan属性示意图

- 在V200R006之前版本,一个接口下同一个VLAN可以同时进行数据业务和语音业务的认证。而在V200R006及之后版本,一个接口下的一个VLAN要么进行数据业务的认证,要么进行语音业务的认证,不能同时既进行数据业务的认证,又进行语音业务的认证。

步骤六 验证配置结果

IP Phone能正常上线并实现清晰的语音通话。

PC能正常上线。

----结束

配置文件

Switch的配置文件

#

sysname Switch

#

voice-vlan mac-address 0004-0d00-0000 mask ffff-ff00-0000

#

vlan batch 100 200

#

undo authentication unified-mode

#

dot1x enable

#

lldp enable

#

radius-server template cmn?????????????????????

?radius-server authentication 10.136.6.132 1812 weight 80

?radius-server accounting 10.136.6.132 1813 weight 80

#??

aaa???????????

?authentication-scheme cmn?????????????????????

? authentication-mode radius???????????????????

?accounting-scheme cmn?????????????????????????

? accounting-mode radius???????????????????????

?domain default??? ?????????????????????????????

? authentication-scheme cmn????????????????????

? accounting-scheme cmn????????????????????????

? radius-server cmn???

#

interface GigabitEthernet1/0/1

?port link-type hybrid

?voice-vlan 200 enable

?voice-vlan remark-mode mac-address

?voice-vlan security enable

?port hybrid pvid vlan 100?????

?port hybrid tagged vlan 200

?port hybrid untagged vlan 100????

?dot1x enable?

#

interface GigabitEthernet1/0/2

?port link-type hybrid

?voice-vlan 200 enable

?voice-vlan remark-mode mac-address

?voice-vlan security enable

?port hybrid tagged vlan 200

?dot1x enable?

#

return