使用Ettercap工具进行DNS劫持演示

本内容纯属技术记录,切勿用来做违法事情

环境

受害方:win 10

攻击方:kali linux

ip

win 10:10.1.1.20

kali linux:10.1.1.128

网关:10.1.1.1

攻击原理

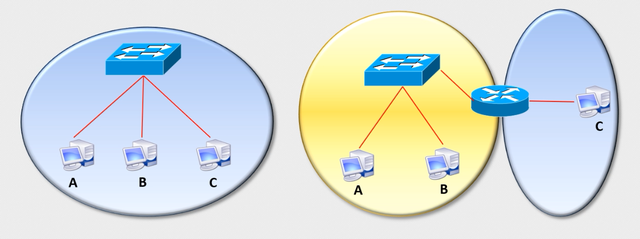

两台电脑第一次联系时,

第一台会通过ARP广播的形式来获取对方mac地址

第二台收到第一台的ARP广播报文后通过解析再单播应答回去

至此,两台电脑成功建立联系;

假设有第三台电脑获得第一个ARP广播报文的内容后,

多次向报文中的源ip单播应答

则第一台将会把第三台电脑误认为是第二台电脑

至此,攻击成功。

准备工作

首先准备好一个网页,如下

将该网页放到如下位置

/var/www/html/

并改名为index.html

启动Apache服务

systemctl start apache2

打开浏览器,检查网页是否正常运行

打开Ettercap的配置文件

leafpad /etc/ettercap/etter.DNS

在最后面加上下面这行,保存退出

*.com A 10.1.1.128

到了这里,准备工作都差不多搞定了

接下来,ping下win 10,可以ping通

DNS劫持

打开Ettercap工具

ettercap -G

确定网卡是自己的eth0后,点击右上方的勾

接着,先停掉这个工具的运行,点击放大镜的图标

再点击下上面红色框的图标,就能发现win 10以及网关的ip

把网关ip给Target1,把win 10的ip给Target2

接着,选择框中的图标,点ARP poisoning选项

弹出来的界面全部勾上

点击省略号---Plugins---Manage plugins

双击dns_spoof

这时候,就可以发动攻击了

效果

win10用浏览器访问百度,劫持成功!

访问一个不存在的网站测试,劫持成功

再看后台,访问记录统统捕获

也就是说,不管现在这台win10访问什么网站都好,都只会访问到部署好的页面