为什么黑客总是能赢得“网络战争”?

【秦安点评】网络空间风乍起,于无声处听惊雷。网络安全既是国家安全问题,也是重大民生问题,秦安战略头条号邀请专业人士,专门推出《网空闲话》专题,深度剖析网络空间蕴含的新质生产力、文化力、国防力,把新领域的热点、焦点、难点问题,与大家的生活、工作、学习联系起来,有助于做好网络安全知识普及和网络强国意识提升,让大家在网络空间新时代有更多获得感、幸福感、安全感。

威胁情报平台供应商HackNotice分析了过去三年里超过6万份入侵事件报告,并发现了一些令人不安却意料之中的结果——入侵事件增长的高速度和官方报告入侵事件数量的相对下降。其一,当黑客们变得越来越老练的时候,防御者们可能花费了太多的时间和精力在闪亮的新工具上,而不是在网络安全的最最基础的措施上。其二,企业把防御力量集中在了错误的领域。黑客屡屡得手的重要原因,即他们的目标不是基础设施,而是背后的人。庞大的预算,时髦的最新概念,最先进的防御系统,抵挡不住一次精心设计的钓鱼邮件和一个弱口令。正所谓基础不牢,地动山摇。新常态下,人是网络安全的边界。人性的弱点怎么解决,网络安全文化应该是一条路径!

主要发现

在《安全周刊》独家分享的分析报告中,该公司调查了从2018年到2020年公开报告的67529起入侵泄露事件。这些报告的来源如下:

黑客披露的包含被攻陷公司数据的泄露报告(41,030起)。

新闻媒体;这是由一个在线新闻服务首先公布的一份入侵报告(15219起)。

由于最先被黑客披露的数据泄露量是新闻服务机构的2.7倍,这意味着,为了自己或供应商的利益而监控新闻的公司,最好还是监控一下暗网。

勒索软件,当受害者拒绝支付赎金时黑客泄露的数据(988起)。

这并不能说明成功地勒索软件攻击的数量,而只能说明在日益频繁的双重勒索攻击中,有多少家公司遭到入侵,但拒绝支付赎金。第一起此类入侵事件发生在2020年4月,但到2021年1月1日,数量增至近1000起。这意味着双重勒索攻击正在增加,并可能在2021年及以后继续增加。

网站污损,即网站被攻破,内容被黑客更改作为证据(2243起)。

网站污损一直以来都很受黑客主义者的欢迎,他们希望借此表明自己的观点——通常是政治上的或者道德上的。十年前,这种攻击很常见,但近年来似乎不怎么流行。然而,根据HackNotice的数据,从2019年7月又开始增加,令人关注的是从2020年4月开始大幅增加。考虑到近年来地缘政治的动荡状态,这或许并不令人意外。

很难预测这种情况是否会持续下去,但它很可能反映出国家和国际地缘政治的状况。从事政治或道德敏感领域工作的公司应该格外小心,保护自己的网站免受毁损攻击。

官方披露,指将入侵或数据泄露情况报告给官方来源并予以披露——如州一级的司法部网站和美国卫生与公众服务部被入侵(9131起)。

这里有趣的一点是,通过官方渠道报告的入侵数量相对较少,约占总数的13.5%。这一比例已逐渐下降,最初分析开始时为25%。

关于发生在2018年至2020年的入侵事件的最新分析中,有两个元素特别有趣:黑客成功次数的稳步增长,以及通过官方渠道披露的入侵事件的百分比下降。

2018年,HackNotice发现了29562处报告的入侵事件。截至2019年12月,发现的总数已上升至44863起,同比增长51.7%。到2020年12月,总数已经上升到67529起,比2019年上升了50.5%。从绝对数字来看,2019年相比2018年增加了15301起,2020年比2019年增加了22666起。

一个显而易见的问题是,当我们增加了安全预算,推出了更多据称更优秀的安全产品时,为什么黑客会屡屡得手,攻击成功?

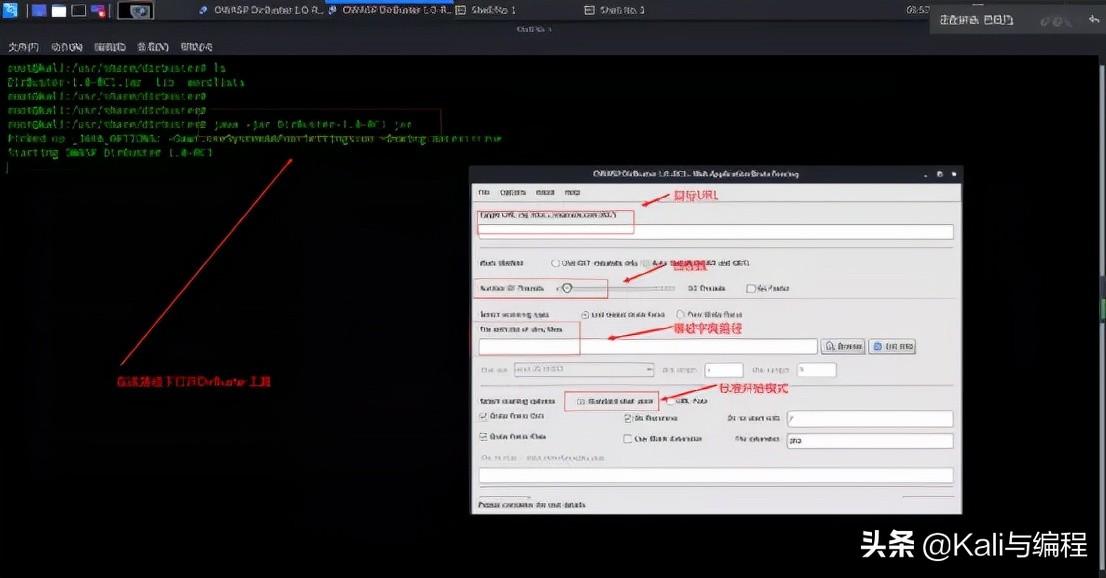

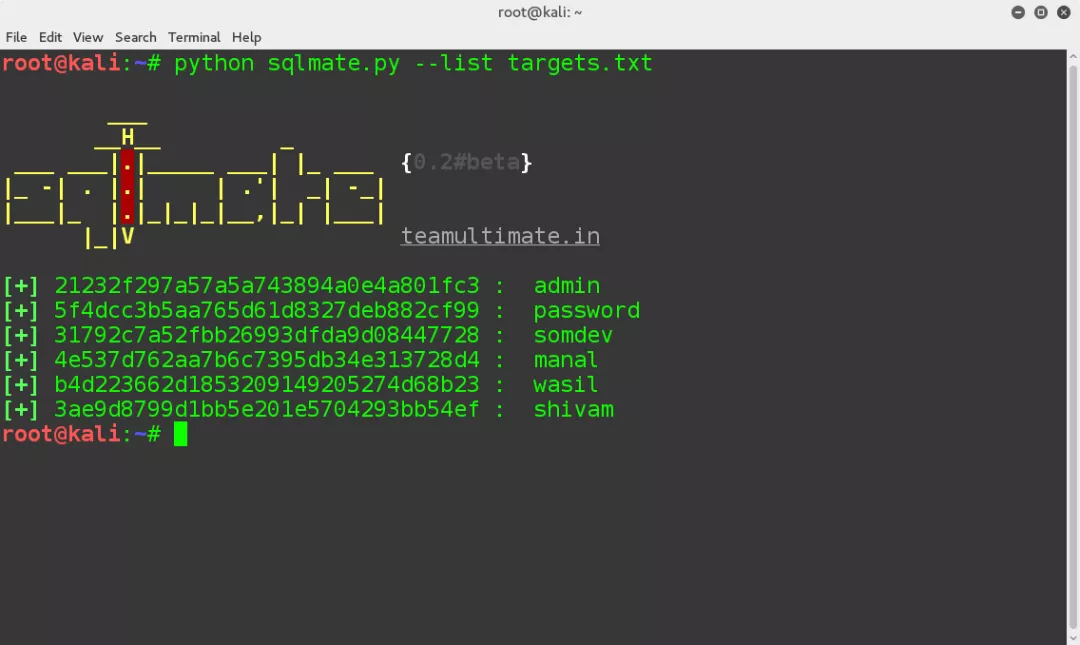

史蒂夫·托马斯认为,这是因为企业把防御力量集中在了错误的领域。“黑客正在赢得网络战争,”他说,“主要是因为他们的目标不是基础设施,而是人。”“网络钓鱼、伪造证书、盗取个人账户以进入企业账户……所有主要的攻击载体都依赖于这样一个事实:普通员工不知道自己暴露在多大的风险之下,他们对安全的重视程度远低于安全团队。”

网络安全专家解读

Josh Angell,弗吉尼亚州nVisium的应用程序安全顾问,他认为这一统计数据表明,“人为错误仍然是这些事件的主要原因,如果这些网络和系统维护的人,使用过时的工具和安全编码实践,还有那些访问公司电子邮件和敏感的客户数据的人,不遵守行业最佳实践,结果可想而知。”

总部位于加州圣何塞的Netenrich公司首席信息官布兰登·霍夫曼(Brandon Hoffman)解释说:“有几个因素导致了入侵事件的增加。”他说:“其中一些确实与对手的聪明才智有关,但大部分似乎与未落实基本安全控制有关。安全工具已经有了很大的进步,但是安全作为一门学科的重点似乎更多地放在高级工具的使用上。这带来的挑战是时间和资源。”

总部位于旧金山的Digital Shadows公司的威胁情报团队负责人Alec Alvarado总结了这个观点:“黑客/坏人之所以能赢得网络对抗,仅仅是因为他们坚持了行之有效的方法。即使是最强大的安全团队、最广泛的网络安全实践和数百万美元的网络安全预算,也会因为一封精心设计的钓鱼邮件或一个弱口令的一次点击而失败。”

言外之意很清楚。当黑客们变得越来越老练的时候,防御者们可能花费了太多的时间和精力在闪亮的新玩具上,而不是在安全的最最基础的措施上。

官方通报机制失效

HackNotice研究的第二个值得注意的发现是,通过官方渠道披露的入侵泄露数量有所下降。考虑到目前存在的越来越多的国家和国际入侵事件披露法律,这似乎令人惊讶。HackNotice的首席执行官托马斯将这种明显的反常现象归结为,美国有很多州违反了法律,相关规定要求必须提前30天或更早的时间内通知客户。

他告诉《安全周刊》说:“美国没有联邦安全攻击事件通报法,所以你必须根据各州的情况行事。”然而,各州的法律规定各不相同,法律允许被入侵的公司在必须披露信息前30天甚至更早时间内披露信息。新闻媒体、勒索软件和破坏团伙最终在官方通知之前披露信息,所以我们看到官方披露信息的占比正在减少。”

把泄露事件的通报拖延到最后一刻,几乎像是在玩弄系统。Netenrich的Hoffman同意这一点。他说:“我们安全行业也怀疑,实际上有人违反了通报法规,或者有人滥用通知期限,为投资者和公众提供一个更美好的前景。”“换句话说,如果一个组织受到了攻击,根据法律法规,他们的通报窗口期是90天,他们在用了89天进行最大限度的分类和清理工作后才会宣布,这样当他们宣布时,他们就可以声称一切都得到了解决。”

Angell补充道:“入侵事件通报法规并不能保证公司愿意牺牲投资者的信心或冒着被起诉的风险来披露每次出现的入侵情况。”

Digital Shadows的Alverado对此有一个有趣的补充。他承认,目前的通报法规给公司提供了回旋的余地,以避免股票价值和品牌形象受到损害,但他补充说,“我们经常听到一家公司宣布‘发生了网络安全事故,但没有迹象表明数据被窃取’。”这应该会让大多数人感到惊讶,因为这不符合典型的威胁行为者的动机,坐在一个网络上,而不提取数据或找到方法来赚钱。“当我们听到‘事件’的时候,我们可能会自动怀疑‘可能的攻击入侵’。

结论

对过去三年6万起入侵泄露事件的分析提供了大量数据,揭示了哪些地方出现了问题,并突出了未来可能出现的趋势。重要的是,这表明网络犯罪分子正在取胜。对于公司来说,可能至少有一个部分的解决方案,那就是在基本安全方面做得更好,而不是把钱砸在最新、最闪亮的产品上。

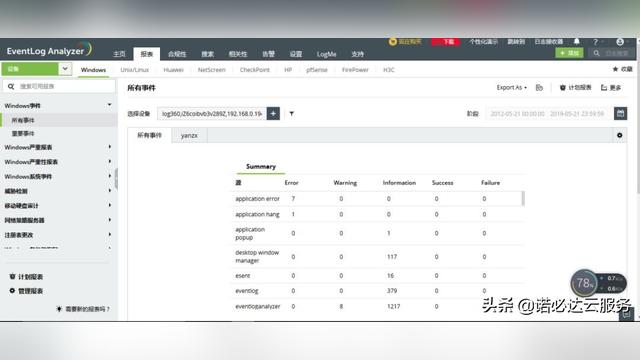

这个研究还表明,如果了解正在发生的事情很重要,那么通过威胁情报监控暗网,而不是监控新闻源,可以获得更准确的态势。它还表明,目前的安全事件通报法规并不真正适合于掌握安全事件态势的目的。

关于HackNotice

HackNotice是一家总部位于德克萨斯州奥斯汀的初创公司,成立于2018年。关于此次调查,首席执行官兼联合创始人史蒂夫·托马斯告诉《安全周刊》,该公司从数百个来源收集黑客通知(数据泄露、破坏、勒索软件等),全天搜集官方数据泄露网站、勒索软件泄露网站、API、twitter账户和标签。所有这些事件都进入一个队列,每个事件都由安全研究人员检查。首先删除所有的重复和扰乱数据,识别被入侵的公司,并将这些事件添加到公司的专门系统中。最后使用机器学习来分析每个事件的披露声明,以确定哪些数据被披露。