一次授权的渗透测试

一:信息收集阶段

因为目标是学校,一般会去考虑收集学号,教工号。因为有的登陆点需要此类信息,且密码存在规律性(身份证后六位,123456)。

目标域名xxx.com【查看资料】

开始的时候,我是直接通过github搜索是否存在敏感信息泄露,运气不赖,得到一个webvpn账户。语法:".xxx.com password"

效果如下:

然后通过企查查,天眼查等平台,查询目标网站备案信息,爆破了一下目标的子域名,尽可能收集的全面一些。在这里,通过在线域名查询的时候,出来很多子域名,但这些子域名点开之后,大多都跳转到了目标主页,利用价值不大。

所以我之后选择借助FOFA来继续查询,语法:domain="xx.com",发现存在一个oa系统,经检测,属于蓝凌OA。

这里就直接借助工具测试了一下,成功拿到webshell。

权限不是root,暂且放在这里。选择继续用webvpn账户进行探测。

二:WEBVPN突破

前期收集到的webvpn账户还没用,主页存在一个vpn系统,点击之后跳转到vpn.xx.com页面。输入账号密码,成功登录。

登录之后,点击点一个系统进行查看,因为后台挂着xray,检测到了struts远程代码执行,借助工具进行验证,验证成功,可以执行系统命令。

选择学工系统,利用刚刚爆破的账号,同样可以登录。学生信息处,可以进行上传,尝试利用,利用失败,但是在这里发现了一个有意思的点。修改Content-Type的类型为text/html,可以造成弹窗。

不过这个系统还是有可以利用的地方,具体参考

https://forum.butian.NET/share/198

测试的时候,也挖掘到了一个sql注入。

这里选择了利用刚刚远程代码执行的系统,进行深入,进行powershell上线cs,进行内网渗透,

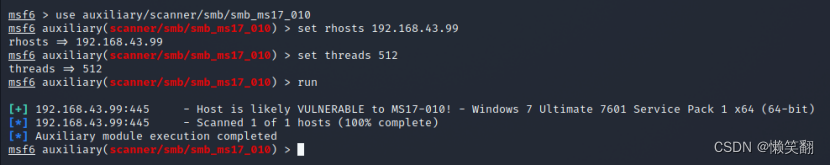

代理出来,进行内网扫描,探测web服务,以及ms17010.这里探测到一个web服务为云桌面,猜测是学校机房,密码很简单,就是123456.

这里存在一些桌面服务的密码,F12,将type类型改为text,得到一串密码。因为是云桌面,根据经验一般存在域机器,直接探测172.16.0.0/16,查询主机名,发现域机器,这里我使用了刚刚F12查看到的密码,进行登录,发现成功登录,smb成功上线。

因为是域控,可以直接控制学校某楼的机房远程开机关机,并监视。

最后收尾的时候,发现图书馆存在注入,同样是注入到表名,没有更加深入了。

总结就是:信息收集很重要,主要是暴露出来的OA和github搜索到的敏感账户信息,不然打进去不是这么容易,有0day除外。