“黑客”的网络攻击手段,从“入侵”到“破坏”的形象描述

自网络诞生以来,它的两个特性——公开性和可渗透性,使得使用网络的每一个终端都有被攻击的可能,再加上网络管理方式的不同,给了“黑客”很多可乘之机。就好比赤壁之战时的曹操铁锁连船,确实使每条船的信息交流变得简单便捷,但受到打击的时候,那就是一条绳上的蚂蚱。

计算机网络

那么网络的攻击手段有哪些呢?

拒绝服务攻击

拒绝服务攻击是至今“黑客”实施攻击的主要手段,也是网络战的基本战法。其基本原理是向敌方网络服务器发送大量无用的、要求回复的信息,消耗其网络带宽或系统资源,导致敌方网络或系统不胜负荷以至于瘫痪,进而停止提供正常的网络服务。

简单的说:就好比一个人去银行,而这一个人不做违法的事情,就疯狂的一百块钱存完了取,取完了存,无限循环,一直占用银行的业务员,占用正常用户的服务资源,导致银行没法为正常的用户服务。

拒绝服务攻击——示意图

事实上,依靠单台计算机要达到瘫痪敌方网络的目的是比较困难的,因为通过一台计算机发送的信息毕竟是有限的,难以耗尽敌方的网络带宽或系统资源。因此,为了增加攻击的成功率,攻击中大多釆用分布式拒绝服务攻击,也就是协调多台计算机同时对目标计算机网络实施拒绝服务攻击。(其实跟一群人欺负一个人没区别)

美国著名的几大网站雅虎、亚马逊、CNN都曾遭到了不明身份的“黑客”分布式拒绝服务攻击,导致网站瘫痪、服务中断,引起了各国政府和企业界的极大关注。

需要说明的是:拒绝服务攻击较容易实施,但对计算机系统本身不会构成损坏。

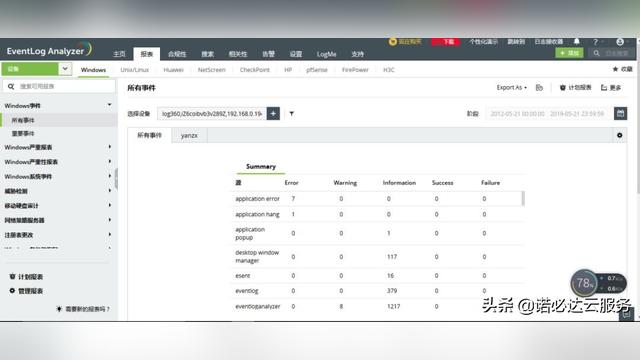

入侵攻击

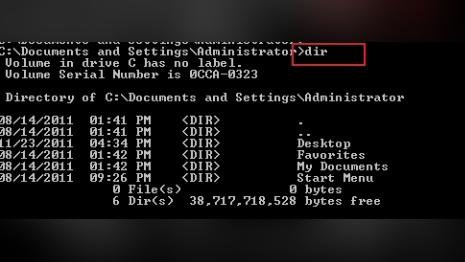

那么,如果为了破坏敌方的计算机系统、窃取信息,就必须入侵到计算机系统中,并获取该计算机的最高控制权限,使对方的计算机完全受自己控制。因此,进入敌方计算机网络系统并获取其最高控制权限才是网络攻击技术的核心。

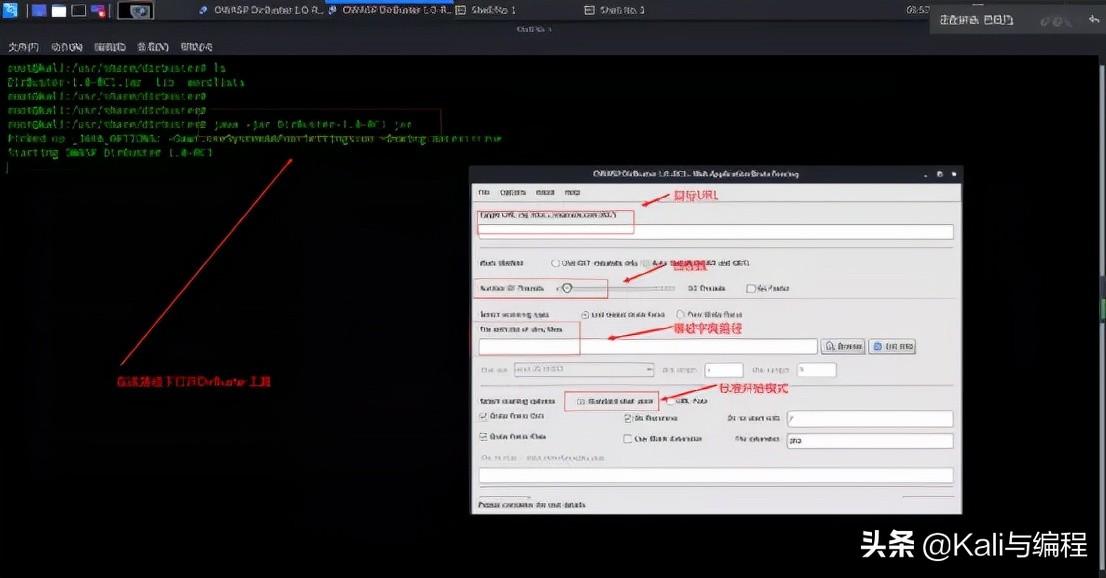

那么怎么进入对方的计算机网络系统呢?这就跟做贼一样,不可能光明正大的走大门进去,那么就要寻找其他的方法:爬墙、翻窗之类的。而这些“其他方法”就是寻找对方计算机的漏洞。电脑上杀毒软件经常提醒我们:电脑上有漏洞,需要安装补丁。就是要把对方侵入你个人计算机的洞口给堵起来。

入侵攻击示意图

一旦入侵者找到计算机系统的安全隐患(漏洞),那么就能进入本地或者远程主机系统,获取一定的权限,进而窃取信息、删除文件、埋设后门、甚至导致目标计算机网络瘫痪,相当于偷了你的家,又把你家砸了。

但是这种入侵行为的难度相对较高。一般有两种方式

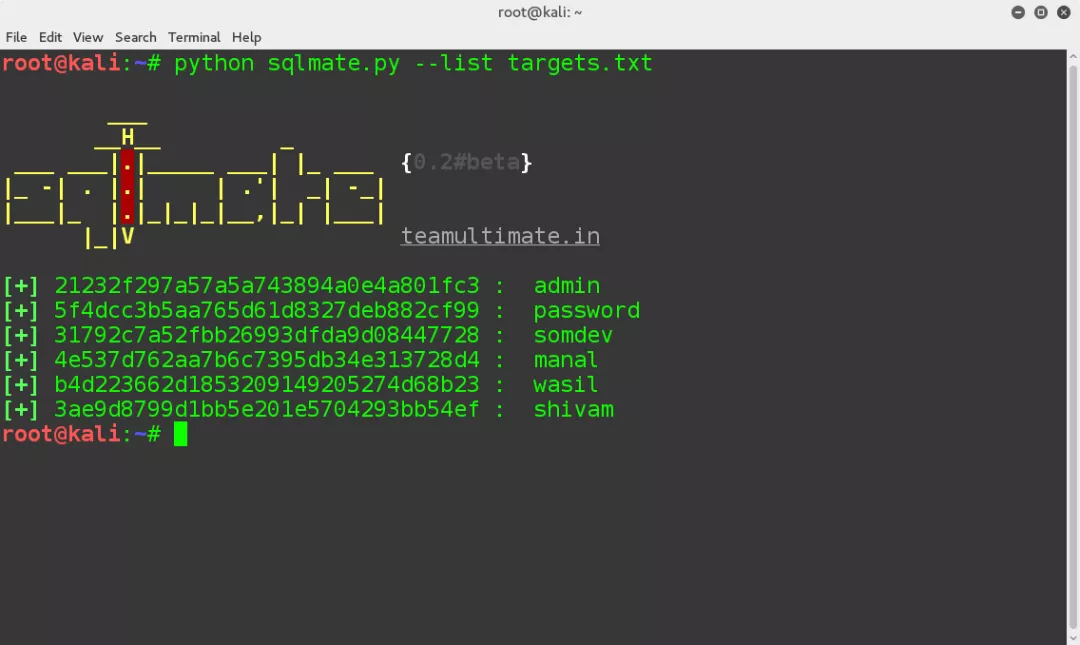

- 是身份窃取,就是通过窃取系统的有效用户名,并猜测其口令,进而可以用合法的身份进入系统,获得对系统的控制权。

- 另一种是利用计算机系统及其应用程序的漏洞。这是远程攻击的主要手段。攻击者利用漏洞可以使计算机在执行程序时发生混乱,转而执行攻击者事先安排好的程序,从而达到控制计算机的目的。

病毒攻击

一般攻击者在侵入敌方计算机系统后,除了直接进行破坏系统、删除文件等操作外,攻击者一般会在系统中施放病毒、木马,埋设后门,以便长期控制计算机系统或对整个网络系统造成更大的破坏。因此可以说,计算机病毒和有害代码是网络攻击的利器。

实施计算机病毒攻击的主要方式有三种:

- 空间注入,即把带有病毒的电磁辐射信号向敌方计算机系统的接受处理系统进行辐射。(这就是为什么不靠谱的WIFI不能乱连的原因。)

- 节点注入,即通过敌方网络系统的某些薄弱节点将病毒直接注入。(这就是为什么不靠谱的网站不能乱上、不靠谱的文件不能乱下载。)

- 设备注入,即利用电子装备,通过一定的途径将病毒植入计算机硬件、操作系统维修工具或诊断程序中,长期潜伏等待机会激活而起作用。(这就是为什么不靠谱的U盘不能乱插)

病毒的传播速度非常快,当年的“熊猫烧香”在短短两个月,就让上百万台电脑被感染,导致网络瘫痪的现象在全国蔓延。用户电脑中毒后会出现蓝屏、频繁重启以及系统硬盘中数据文件被破坏等现象。而且病毒会删除扩展名为gho的文件,使用户无法使用ghost软件恢复操作系统。

感染熊猫烧香后的用户桌面

网络攻击不仅带来经济上和互联网上的危害,对于普通的人来说,个人信息的泄露、数据被破坏,甚至危及隐私和财产安全。据统计仅欧洲和亚洲的公司因网络攻击造成的损失累计就可能高达数十亿美元。随着科技水平的的进步,网络攻击的手段越来越多样化,发现漏洞的速度越来越快,而且呈现自动化和攻击速度提升化的趋势。

我们在享受网络带来的便捷时,也要提高上网的安全意识,避免成为下一个网络攻击的受害者。

(本文完)