黑客如何攻破智能摄像头?

黑客的攻击过程主要分为两步:

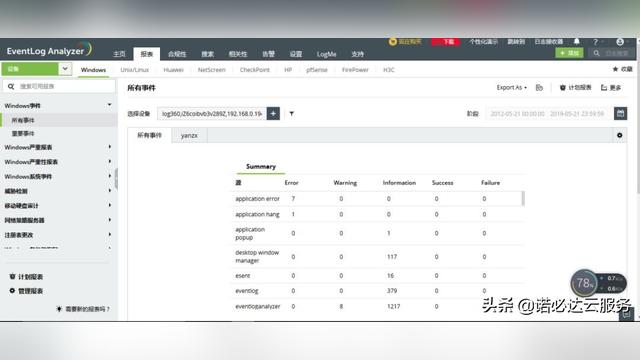

第一步,在网络空间中找到智能摄像头。智能摄像头在网络空间中表现为一个节点,黑客利用自制的扫描软件或公开的搜索引擎,搜索所有与互联网关联的服务器、摄像头、打印机、路由器等,进而根据功能特征找到节点位置,准确定位其IP地址。

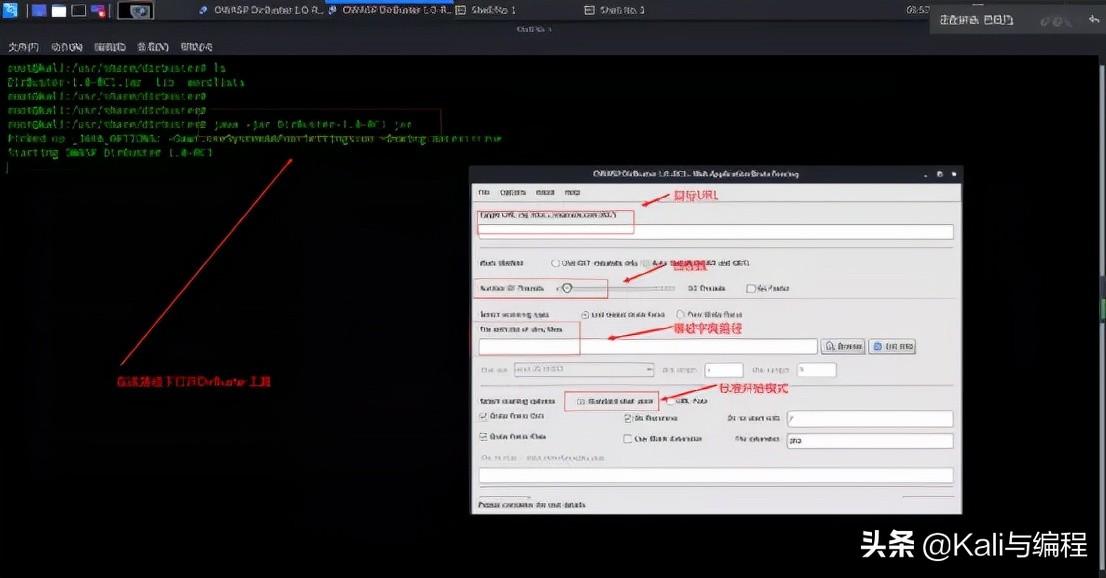

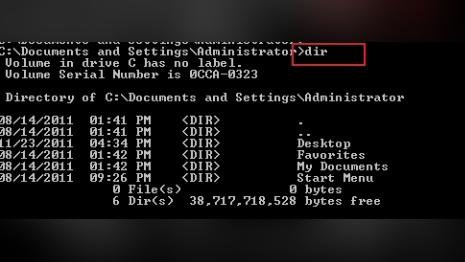

第二步,破解用户账号和密码。黑客先利用智能摄像头IP地址进入Web登录界面,再利用逻辑推理或暴力破解等手段,获得账号和密码,从而进入监控系统,实现偷窥。需要说明的是,很多用户安全意识不强,直接使用厂商默认的账号和密码,黑客根本无须费力破解,即可直接登录。

而黑客之所以能破解智能摄像头,回溯其设计和生产过程,不难从4方面发现问题。

1.访问控制方面。

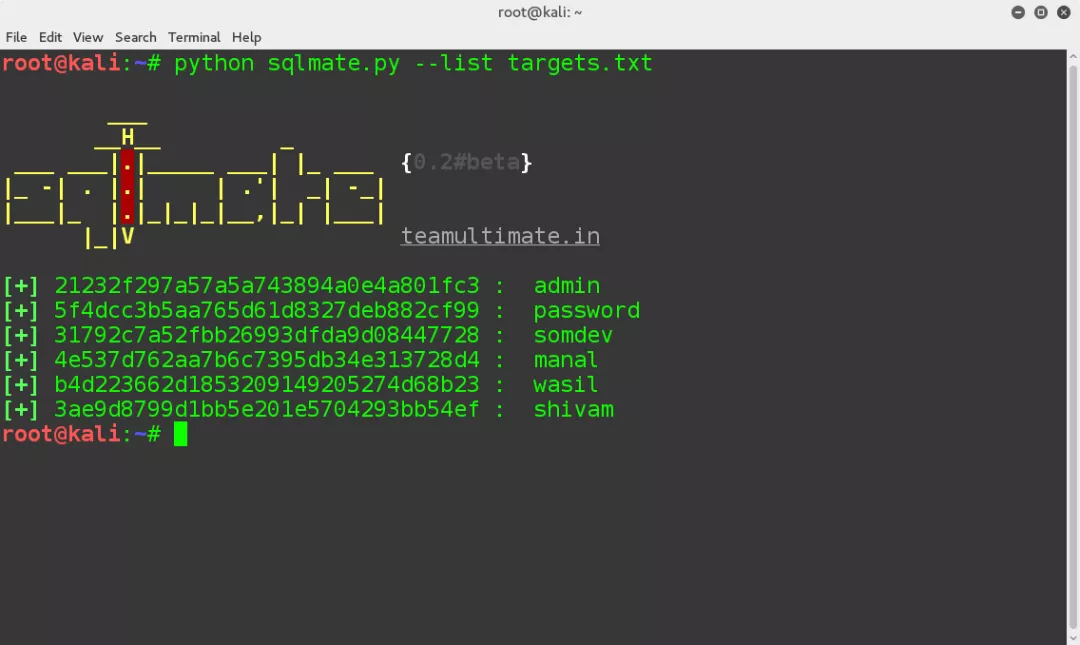

一是用户使用了弱口令。据统计,遭受攻击的用户中,账号名称大多为user、admin,密码则是abc、123456等,复杂程度较低,经不起推敲,而厂商也未对用户的密码复杂程度进行限制。二是未限制默认账户的访问权限。出于方便用户使用和在线升级维护等原因,一般情况下,厂商不会对默认账户的访问权限进行限制,否则可能会导致某些功能无法正常使用,黑客则恰好利用这一便利条件发起攻击。

2.身份鉴别方面。

一是厂商未提供登录失败处理功能,不能有效防范黑客的暴力破解和非法攻击。二是智能摄像头未采取结束会话、限制非法登录和超时自动退出等措施,使用户易遭受重放攻击,即黑客盗取代表用户身份的认证凭据后,再把它重新发给认证服务器,以达到欺骗的目的。而“账户+口令”的认证方式本身安全性就较弱,应采用电子密码器、身份认证卡等更高级的方式,保护用户身份不被冒用。

3.数据加密方面。

一是用户账号、密码明文存储,或用户注册信息可被随意查看,从而使黑客轻而易举地取得管理权限。二是厂商后台存有漏洞,致使海量视频监控数据被非法下载。三是监控视频存储于本地或云端,尤其是存储于本地的数据,未经加密处理,无法保证安全性,黑客下载后可直接使用。

4.更新功能方面。

一是部分厂商为日后远程调试设备,便于售后服务等原因,特意留下了“后门”,这种“后门”一般具有较高的权限,能够修改智能摄像头信息,甚至篡改设备本身,为黑客非法操控留下了可乘之机。二是部分厂商未提供系统和固件的更新功能,不能及时修补漏洞,一旦黑客扫描到系统漏洞并发起攻击,系统不能及时响应和防护,造成了被动挨打的局面。