phpcms做的网站快照被劫持篡改怎么办

我相信很多用过phpcms v9版本的开源代码做过网站的站长或企业最烦恼的就是网站经常被反复篡改入侵,导致快照收录被劫持,收录一些与网站不相关的内容,黑客的攻击手法也越来越高级,我们SINE安全在接到一个流量权重5的企业平台网站求助,说网站总是反复被入侵攻击篡改页面,经常在一些caches目录下的配置文件进行篡改,导致快照内容收录一些灰色行业的标题,网站快照的TDK频繁被修改。

了解了客户反映网站被黑的问题后,我们SINE安全立即成立了安全应急响应小组,让客户提供了服务器的远程信息,客户网站用的是单独服务器linux系统,对phpcms的网站进行了打包备份,然后下载到我们本地电脑上,由代码审计技术进行人工代码检查,对每一个调用到的代码都要仔细查找,对网站访问的日志也进行了打包,把日志交给溯源部门的陈技术进行日志溯源分析,发现黑客是通过入侵后留在网站里的一句话木马后门进行POST操作,而且编码是加密的,具体的图如下:

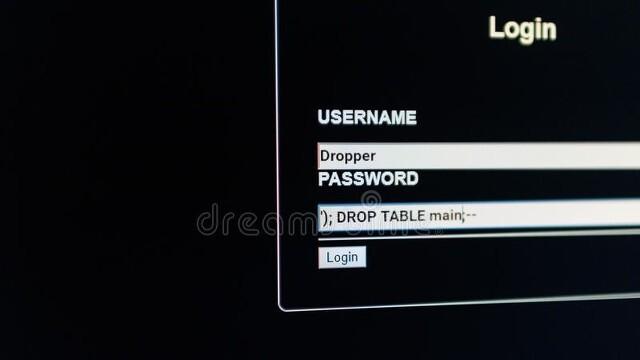

对good=后的值进行了解密,发现内容为var_dump(copy("/api/2.txt","caches/caches_template/default/match/nork.php"));这句话的意思是拷贝api目录下的2.txt内容复制到caches/caches_template/default/match/目录下的nork.php,发现黑客还利用系统漏洞进行提权执行反向shell命令,说明这个黑客的技术非常高,对漏洞的利用出神入化,我们先来找下这个2.txt看下里面的内容:

这个代码的功能是,提交good的变量值为编码,然后eval执行,就可以上传木马后门进行篡改文件。黑客的手段真是高不可深,通过我们人工的代码安全审计和日志溯源后,发现黑客是通过登录phpcms的后台,由于后台登录的用户比较多,有些用户存在一些弱密码的口令,导致被黑客利用,登录后台后在模块里插入了木马,里面用phpcms的功能特性去执行木马后门,这个木马后门可以绕过杀毒软件和防火墙,客户用的阿里云服务器,而且还买的云盾安全企业版防火墙,也还是照样被入侵,因为软件毕竟是辅助,软件根本不知道代码是如何写的,以及是如何构造的,所以防火墙只能是针对与一些普通黑客能有点效果,对于高级黑客是一点用都没用,客户白白花了冤枉钱,到最后还是找到我们SINE安全服务商来处理解决,知道问题的原因后,立即对网站后台的登录地址进行了安全加固,对数据库也进行了安全审计,防止黑客利用数据库表里的一句话木马进行利用,也对phpcms v9版本的漏洞进行了人工代码修复和安全加固,过滤一些非法函数的执行与利用。