Windows服务器入侵检测排查方法

一、文件排查

1)开机启动有无异常文件

【文件】→【运行】→【msconfig】

2)各个盘下的temp(tmp)相关目录下查看有无异常文件:windows产生的临时文件:

3)Recnt是系统文件夹,里面存放着你最近使用的文档的快捷方式,查看用户recent相关文件,通过分析最近打开分析可疑文件:

【开始】→【运行】→【%UserProfile%、Recent】

4)根据文件夹内文件列表时间进行排序,查找可疑文件。当然也可以搜索指定日期范围的文件及文件:

Windows Server 2008 R2

Windows 10

5)查看文件时间,创建时间、修改时间、访问时间,黑客通过菜刀类工具改变的是修改时间。所以如果修改时间在创建时间之前明显是可疑文件

二、端口、进程排查

1)netstat -ano //查看目前的网络连接,定位可疑的ESTABLISHED

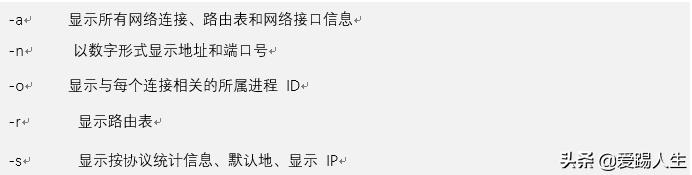

netstat //显示网络连接、路由表和网络接口信息;

参数说明:

常见的状态说明:

LISTENING //倾听状态

ESTABLISHED //建立连接

CLOSE_WAIT //对方主动关闭连接或网络异常异常连接中断

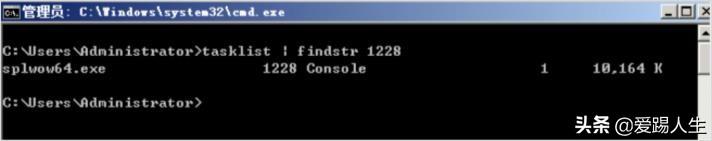

2)根据netstat定位出的pid,再通过tasklist命令进行进程定位

tasklist //显示运行在本地或远程计算机上的所有进程;

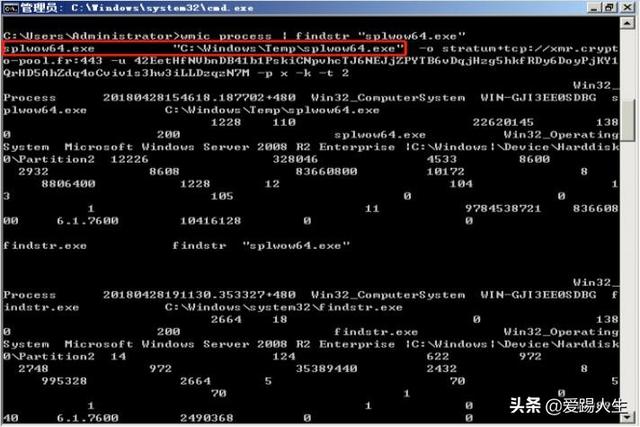

3)根据wmic process获取进程的全路径(注:任务管理器也可以定位到进程路径)

小技巧:

①查看端口对应的PID: netstat -ano | findstr "port"

②查看进程对应的PID:任务管理器--查看--选择列--PID 或者 tasklist | findstr "PID"

③查看进程对应的程序位置:

任务管理器--选择对应进程--右键打开文件位置

运行输入 wmic,cmd界面 输入 process d、tasklist /svc 进程--PID--服务

④查看Windows服务所对应的端口:

%system%/system32/drivers/etc/services(一般%system%就是C:Windows)

三、系统信息排查

1)查看环境变量的设置

【我的电脑】→【属性】→【高级系统设置】→【高级】→【环境变量】

排查内容:temp变量的所在位置的内容;后缀映射PATHEXT是否包含有非windows的后缀;有没有增加其他的路径到PATH变量中(对用户变量和系统变量都要进行排查)。

2)Windows计划任务

【程序】→【附件】→【系统工具】→【任务计划程序】

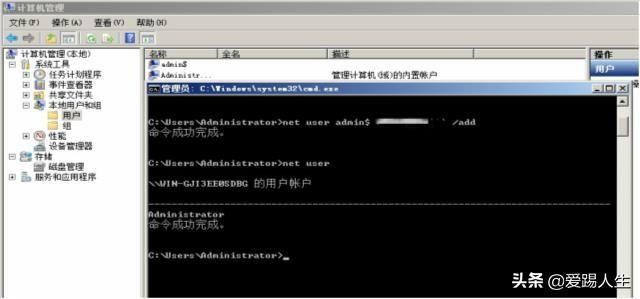

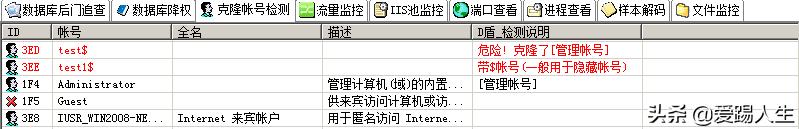

3)Windows账户信息,如隐藏账号、克隆账号等

【开始】→【运行】→【compmgmt.msc】→【本地用户和组】→【用户】(用户以$结尾的为隐藏用户,如:admin$)

a)打开注册表 ,查看管理员对应键值。

b)使用D盾_web查杀工具,集成了对克隆账号检测的功能。

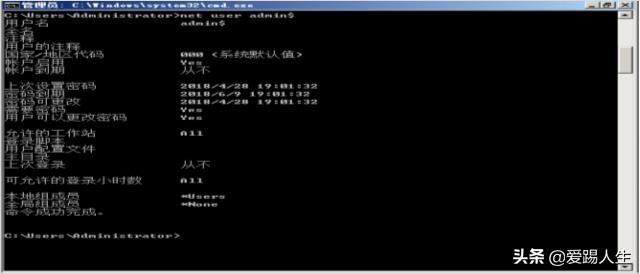

命令行方式:net user,可直接收集用户信息(此方法看不到隐藏用户),若需查看某个用户的详细信息,可使用命令net user username:

4)查看服务器是否存在可疑账号、新增账号

打开 cmd 窗口,输入lusrmgr.msc命令,查看是否有新增/可疑的账号,如有管理员群组的(Administrators)里的新增账户,如有,请立即禁用或删除掉。

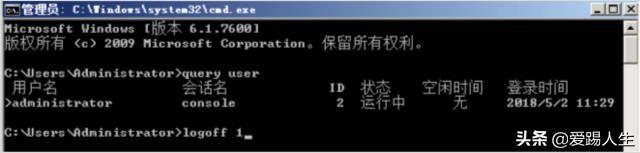

5)查看当前系统用户的会话

使用query user查看当前系统的会话,比如查看是否有人使用远程终端登录服务器:

logoff //踢出该用户

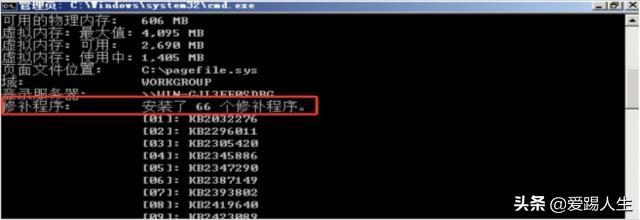

6)查看systeminfo信息,系统版本以及补丁信息

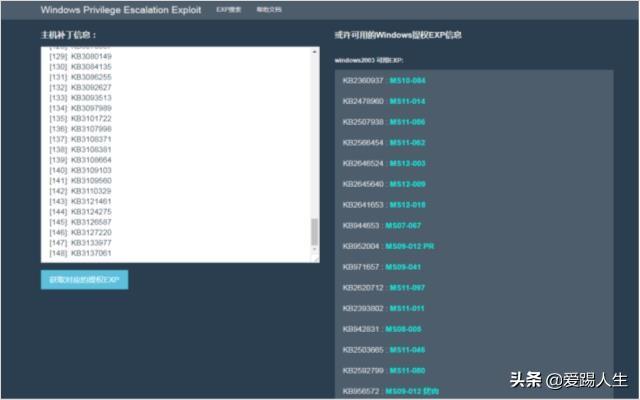

例如系统的远程命令执行漏洞 MS17-010(永恒之蓝)、MS08-067、MS09-001等。若进行漏洞比对,建议自建使用 Windows-Privilege-Escalation-Exploit:

Github 源码:https://github.com/neargle/win-powerup-exp-index

7)结合日志,查看管理员登录时间、用户名是否存在异常

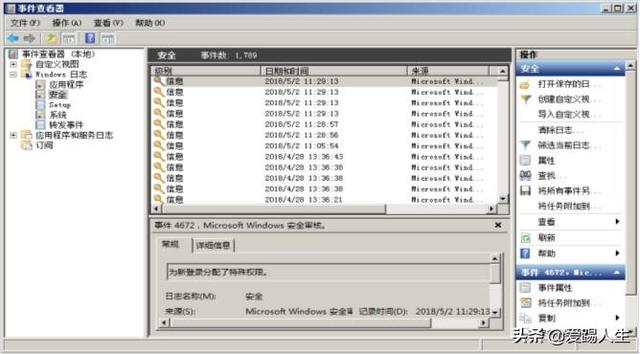

a)Win+R打开运行,输入"eventvwr.msc",回车运行,打开"事件查看器"。

b)导出Windows日志--安全,利用Log Parser进行分析。

四、工具排查

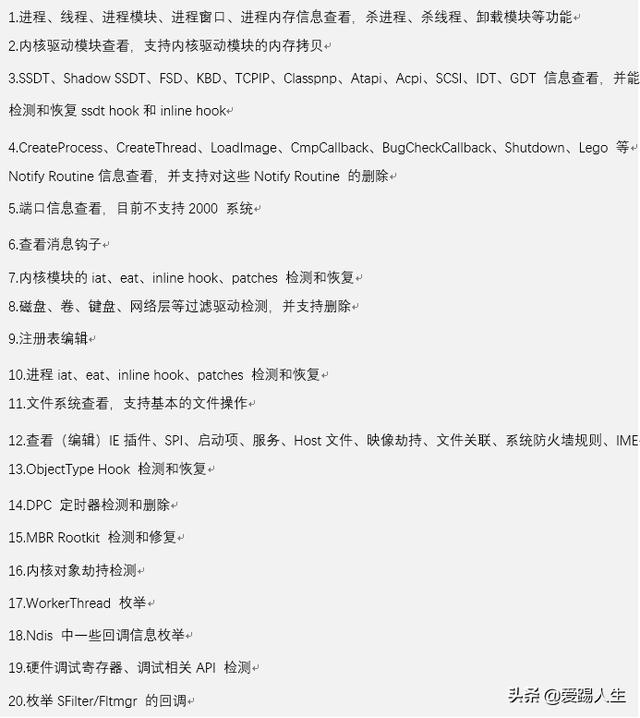

1)PC Hunter

PC Hunter是一个Windows系统信息查看软件

下载地址:

功能列表如下:

PC Hunter 数字签名颜色说明:

黑色:微软签名的驱动程序;

蓝色:非微软签名的驱动程序;

红色:驱动检测到的可疑对象,隐藏服务、进程、被挂钩函数;

注:最简单的使用方法,根据颜色去辨识➜可疑进程,隐藏服务、被挂钩函数:红色,然后根据程序右键功能去定位具体的程序和移除功能。根据可疑的进程名等进行互联网信息检索然后统一清除并关联注册表。

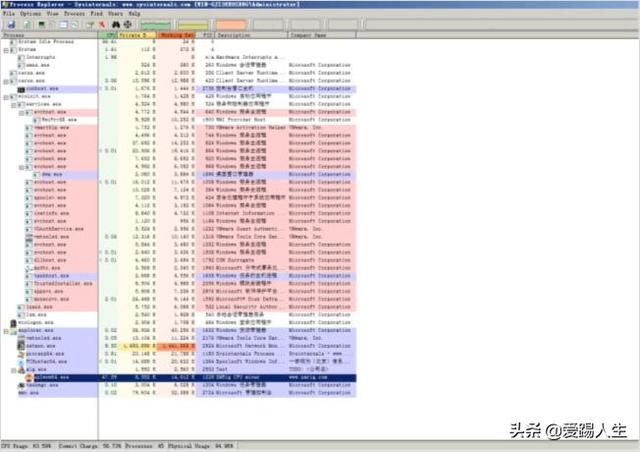

2)ProcessExplorer

Windows系统和应用程序监视工具:

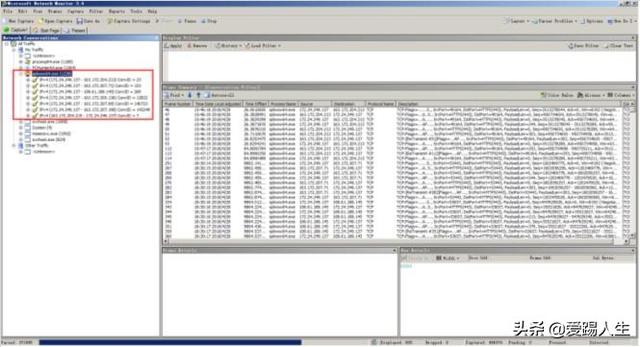

3)Microsoft Network Monitor

一款轻量级网络协议数据分析工具:

五、日志排查

1)Windows登陆日志排查

①打开事件管理器

【开始】→【管理工具】→【事件查看】

【开始】→【运行】→【eventvwr】

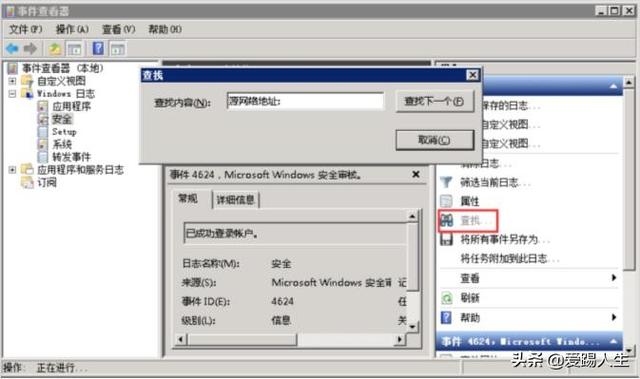

②主要分析安全日志,可以借助自带的筛选功能

可以把日志导出为文本格式,然后使用 notepad++ 打开,使用正则模式去匹配远程登录过的IP地址,在界定事件日期范围的基础。

正则:

((?:(?:25[0-5]|2[0-4]d|((1d{2})|([1-9]?d))).){3}(?:25[0-5]|2[0-4]d|((1d{2})|([1-9]?d))))

这样就可以把界定事件日期事件快速检索出来进行下一步分析。

③WEB访问日志

a)找到中间件的web日志,打包到本地方便进行分析;

b)推荐工具:Window下,推荐用 EmEditor 进行日志分析,支持大文本,搜索效率还不错。

webshell查杀工具有以下几种:

D盾_Web查杀:http://www.d99net.net/index.asp

河马webshell查杀:http://www.shellpub.com

深信服Webshell网站后门检测工具:

Safe3:http://www.uusec.com/webshell.zip