企业服务器安全篇之Windows Server

本文主要介绍以Microsoft的windows Server 2019 ,版本:Datacenter(Domain Controller)安全加固保护.

企业随着规模不断扩大,业务增多,信息安全建设是企业里一条只有重点没有终点的建设长路。在大多数企业都应用到了Microsoft的Domain Controller来管理计算机,企业里各类应用系统也使用了Domain 作为系统的SSO,统一身份认证和权限管理,凸显其重要性,一旦域控失陷,内部域内的Windows服务器则全部失陷,安全从开始就是一个亘古不变的话题,没有绝对安全,只有相对安全。以下从下面几点来讲Windows的服务器如何进行安全加固。

1.重要的账户安全策略

2.网络访问的安全选项

3.危险服务和端口的关闭

4.系统的安全保护加固

Windows Server 2019服务器管理器

1. Domain user全局策略之密码策略

打开组策略管理器,右击“开始”菜单,在“运行”中输入“gpmc.msc”命令打开组策略管理器,找到域名下的 Default Domain Policy并编辑.依次打开“计算机配置>Windows设置>安全设置>账户策略>密码策略”。

域用户的账户密码策略

1.1.1 密码必须符合复杂性要求,启用,要求密码符合复杂性要求。

1.1.2 密码长度最小值,密码字符长度至少≥8个字符。

1.1.3 密码最短使用期限,0天。

1.1.4 密码最长使用期限,90天。

1.1.5 密码强制历史,5个,最近5个密码不能使用。

1.2 全局策略之账户锁定策略

依次打开“计算机配置>Windows设置>安全设置>账户策略>账户锁定策略”。

域用户的账户密码锁定策略

1.2.1 账户锁定时间30分钟。

1.2.2 账户锁定阈值5次无效登录。

1.2.3 重置账户锁定计算器30分钟之后。

1.3 远程会话

依次打开“计算机配置>策略>管理模板>Windows组件>远程桌面服务>远程桌面会话主机>会话时间限制”。

RDP远程会话

1.3.1设置活动的远程桌面服务会话时间限制,5分钟。

2. 网络访问的安全选项

安全选项策略

依次打开“计算机配置>策略>Windows设置>安全设置>本地策略>安全选项”。

2.1.1 关机:清除虚拟内存页面文件,Enable。

2.1.2 交互式登录:不显示最后的用户名,Enable。

2.1.3 交互式登录:计算机不活动限制300s。

2.1.4 交互式登录:提醒用户在过期之前更改密码,7天或14天。

2.1.5 网络访问:可匿名访问的共享,清空原有配置,配置为空,。

2.1.6 网络访问:可匿名访问的命名管道,清空原有配置,配置为空。

2.1.7 网络访问:可远程访问的注册表路径,清空默认,不定义路径,不允许访问。

2.1.8 网络访问:可远程访问的注册表路径和子路径,同2.1.6。

2.1.9 账户:来宾账户状态,Disabled。

2.1.10 账户:重命名系统管理账户,系统默认账户Administrator,如重命名为JenniFer。

2.1.11 账户:阻止Microsoft账户,Enable,用户不能添加Microsoft账户或使用该账户登录。

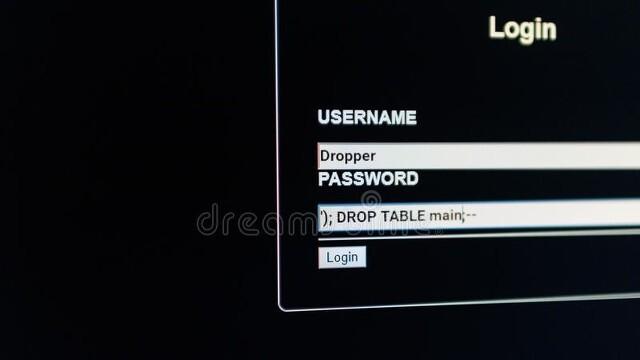

注:第2.1.10条,禁用Administrator账户前,先添加其他用户到Administrator用户组,确认其他账户能登录服务器后再Disabled,Administrator是用户中权限最高的,也是从外暴力破解Administrator用户密码的第一个账户,使用张冠李戴来迷惑对方。若不是公司内部维护的服务器,修改后可能导致不能访问,不确定的情况下最后不要修改。

强制更新组策略

结语:关于全局策略的各类安全策略已经做完了,接下来就是让设置的组策略生效,以cmd打开“命令提示符”,以管理员身份运行,在命令提示符对话框里输入“gpupdate /force”,来强制刷新组策略,让全局策略应用生效。

3. 危险服务和端口的关闭

打开“运行”对话框输入命令“services.msc”打开系统服务管理,以下服务先Stop再Disabled。

3.1.1 Disabled Remote Registry

Disabled Remote Registry

这个服务一定要关闭,一定要。135,139,445端口,都是这个服务,一定要关闭

3.1.2 Disabled Shell Hardware Detection

Disabled Shell Hardware Detection

3.1.3 Disabled Printer Spooler

Disabled Printer Spooler

3.1.3 关闭危险端口(135,137,138,139,443,445)

创建IP安全策略

打开“控制面板>管理工具>本地安全策略>创建IP安全策略,阻止其他IP访问本地IP的危险端口。

Disable the protocol and port

阻止135,137,138,139,443,445的所有TCP/UDP连接,建立规则列表。

IP筛选列表

筛选器操作阻止

分配策略

4. 系统的安全保护加固

4.1.1 启用DEP

启用DEP

依次打开“此电脑>属性>高级系统设置>性能>设置>数据执行保护>仅为基本Windows程序和服务启用DEP(T)”。

更改系统配置后重启后才能生效。

4.2.1 安装企业版杀毒软件和更新系统安全补丁

打开系统防火墙并安装企业版杀毒软件,定期更新系统安全补丁。

4.1.3 域安全

不得把个人域账户加入到域管理员组,功能账号的管理到人,定期复核清理。域管理的用户密码建议在12位至以上。

4.1.4 远程用户管理

4.1.4.1 限制IP地址段的访问,策略放通部分管理地址通过,只允许指定的IP连接,或者利用 第三方软件设置只允许指定的计算机名称或特征电脑远程连接。

4.1.4.2 修改默认的RDP端口3389,更改到1024以后都可以,避免端口重复。

4.1.4.3 在服务器上建立监控脚本,在一个位置上建立一个存放日志和监控程序的目录。

4.1.4.4 在其目录下建立一个名为RDPlog.txt的文本文件。

4.1.4.5 在其目录下建立一个名为RDPlog.bat的批处理文件。

RDPlog

本文以3389端口为例,更改为其他的端口号后将脚本中的3389替换成更改的端口号。

4.1.4.6 进入系统管理工具中的“终端服务器配置”,进入到默认RDP-TCP属性中。

4.1.4.7 切换到“环境”页下,启用“用户登录时启用下列程序”。

PS:为了以免入侵者发现最好将文件设置在C盘下的其他目录,且把目录和文件设置成隐藏如我们在C:Program Files目录下创建的RDPlog.bat则在程序路径和文件名处填写:C:Program FilesRDPlog.bat 并在起始于填写:C:Program Files

完成以上的配置步骤后,当再次登录服务器时就会记录当前登录者的时间和IP.

PS:为了以免非法访问发现,最好将文件设置在C盘下的其他目录,且把目录和文件设置成隐藏。

4.1.5 备份

备份,备份,备份,重要的事情说三遍。虚拟机快照,系统备份,备整机,一个目的就是在灾难的时候能快速恢复业务运转,以支持业务连续性。