托管 DNS 云服务器中的漏洞让攻击者监视 DNS 流量

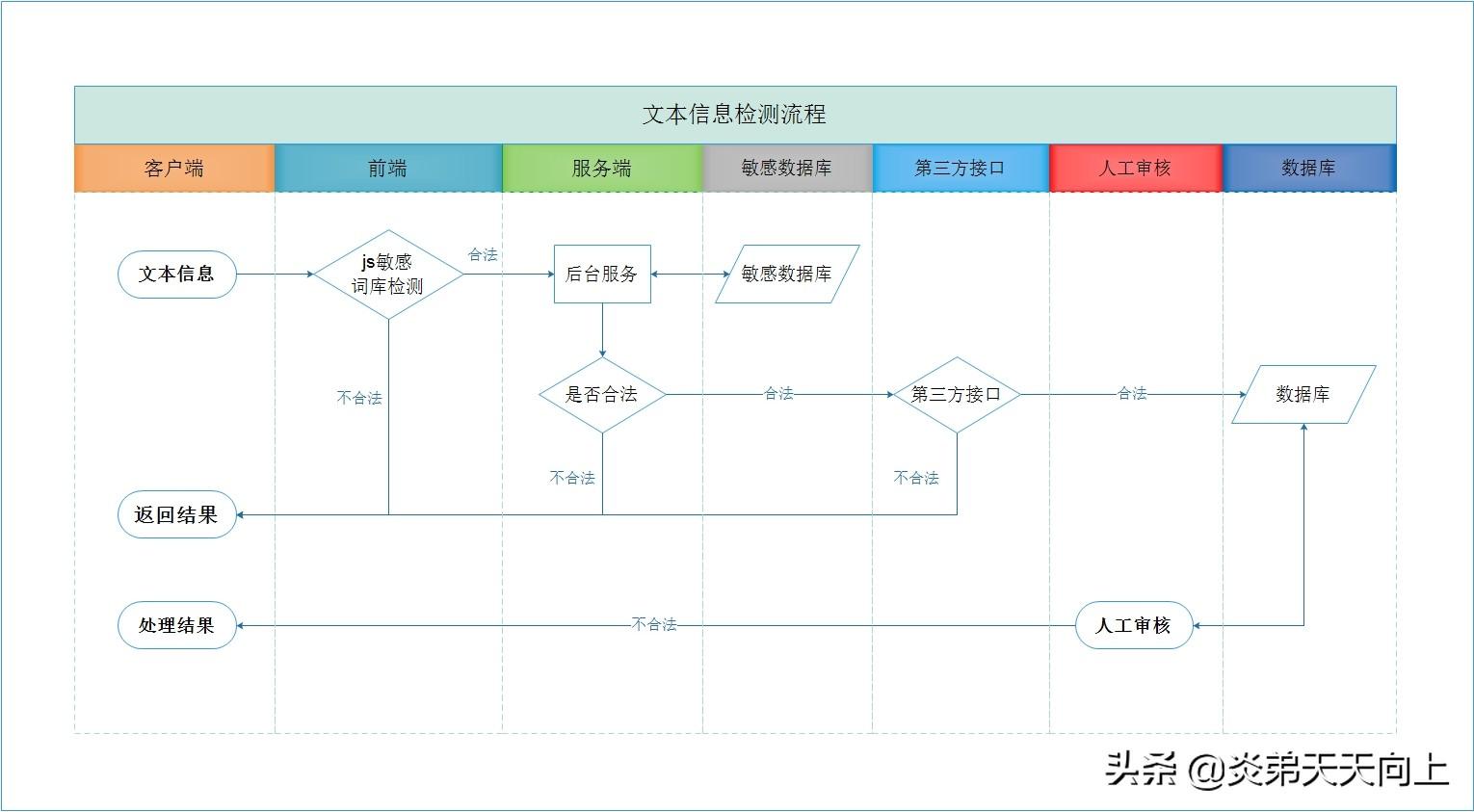

网络安全研究人员披露了一类影响主要 DNS 即服务 (DNSaaS) 提供商的新漏洞,这些漏洞可能允许攻击者从企业网络中窃取敏感信息。

基础设施安全公司 Wiz 的研究人员 Shir Tamari 和 Ami Luttwak说: “我们发现了一个简单的漏洞,使我们能够拦截通过亚马逊和谷歌等托管 DNS 提供商的全球动态 DNS 流量的一部分。”

将其称为“宝贵情报的无底之井”,信息宝库包含内部和外部 IP 地址、计算机名称、员工姓名和位置以及有关组织 Web 域的详细信息。这项研究结果提出了在黑帽美国2021安全会议的最后一周。

研究人员补充说:“从内部网络流量泄露给我们的流量为恶意行为者提供了发起成功攻击所需的所有情报。” “更重要的是,它让任何人都能鸟瞰公司和政府内部发生的事情。我们把这比作拥有国家级的间谍能力——就像注册一个域名一样容易。”

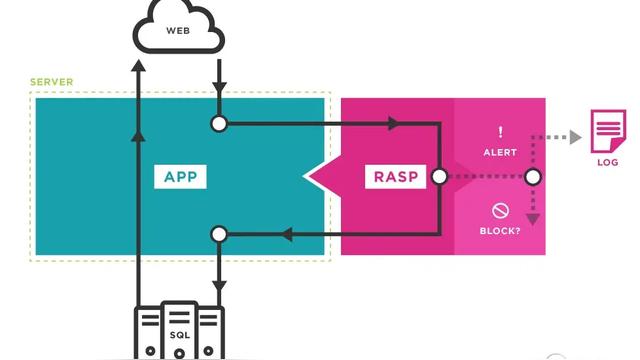

漏洞利用过程取决于在亚马逊的 Route53 DNS 服务(或 google Cloud DNS)上注册与 DNS 名称服务器同名的域——它提供域名和主机名到其相应互联网协议 (IP) 的转换(也称为解析)地址 - 导致有效打破租户之间隔离的场景,从而允许访问有价值的信息。

换句话说,通过在 AWS 名称服务器内的 Route53 平台上创建一个具有相同名称的区域并将托管区域指向其内部网络,它会导致来自 Route53 客户端的动态 DNS 流量被劫持并直接发送到流氓和同名服务器,从而创建一个简单的途径来映射企业网络。

“我们窃听的动态 DNS 流量来自 15,000 多个组织,包括财富 500 强公司、45 个美国政府机构和 85 个国家政府机构,”研究人员说。“这些数据包括大量有价值的情报,例如内部和外部 IP 地址、计算机名称、员工姓名和办公地点。”

虽然亚马逊和谷歌已经修补了这些问题,但 Wiz 研究团队还发布了一个工具,让公司测试他们的内部 DDNS 更新是否被泄露给 DNS 提供商或恶意行为者。