华安解密之DDoS攻防 23 实战篇之城域网防护

城域网防护是Anti-DDoS解决方案一个非常典型的应用场景,今天华安就带着大家实战演练一下,看看城域网要怎么防护。

城域网是指在地域上覆盖一个城市范围,为城域多业务提供综合传送平台的网络,主要应用于大中型城市地区。提供通用和公共的网络构架,以高速有效地传输数据、声音、图像和视频等信息,满足用户日新月异的互连网应用需求。

城域网中流量很大,种类复杂,通常充斥着各式各样的攻击。针对城域网流量特点,在规划时从以下几个方面考虑:

1. 部署方式

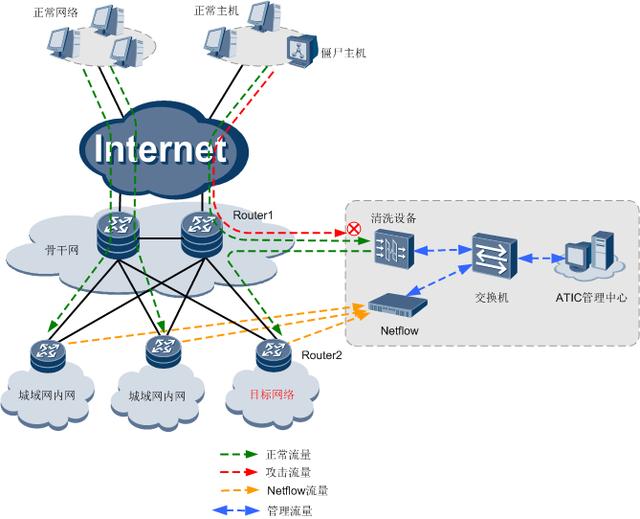

在城域网场景中,通常采用AntiDDoS设备与Netflow设备联动,旁路部署的组网。其中,AntiDDoS设备作为清洗设备,Netflow作为检测设备。Netflow设备只支持威睿公司的Netflow设备。

Netflow设备在现网中部署的比较多,如果清洗设备与Netflow设备联动,通常无需单独购买检测设备,使用现网已存在的Netflow设备进行联动即可,成本较低。另外,Netflow设备属于抽样检测设备,可以应对城域网中的超大流量攻击,对性能要求不高。

检测设备除了Netflow设备以外,也可以是AntiDDoS检测设备。AntiDDoS检测设备采用逐包检测技术,检测更精细化,成本也更高。

2. 性能选择

依据客户链路带宽,规划匹配的接口规格;DDoS防御比较耗性能,注意预留部分清洗检测性能空间。

3. 防御策略

城域网中流量目的IP地址众多,一般以保证带宽,解决链路拥塞为防御目的。部署时,需要先甄别出需要重点保护的目的IP地址,加入到自定义防护对象中,并基于自定义防护对象配置相应的防御策略;对于不确定的要保护的目的IP地址,则用默认防护对象防御策略进行保护。针对不同的防护对象配置不同的防御策略。

如果运营商有运营需求,则可以创建自定义防护对象,将不同租户加入不同防护对象,配置差异化防御策略。

4. 流量引导方式

回注方式主要依赖于客户的现网组网环境,通常使用MPLS LSP回注方式,运营商下行链路比较多,使用策略路由需要依据不同的目的IP指定不同的下一跳,目的IP比较分散时,配置复杂。使用MPLS LSP回注方式,在直连口开启MPLS LSP隧道。

5. ATIC管理中心

ATIC由管理中心服务器和采集器两部分组成,有两种部署方式。

− 集中式部署:ATIC管理中心服务器和采集器同时安装在同一台物理服务器上。

− 分布式部署:ATIC管理中心服务器和采集器分别安装不同的物理服务器上,多台采集器可以共用一台ATIC管理中心服务器,一台ATIC管理中心服务器最多可管理20台采集器。

一台Anti-DDoS采集器大约可以处理20万个IP地址的Anti-DDoS业务日志,可以参考防护对象的IP地址个数来选择ATIC部署方式。

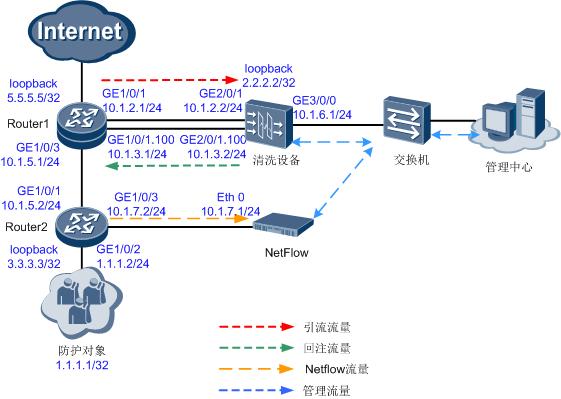

0x01典型组网

如图所示,清洗设备旁路部署在核心路由器Router1上,对到达防护对象的流量进行清洗,洗完成后,再将正常流量通过MPLS LSP方式回注到原链路Router2,由Router2继续转发,最终将流量送到防护对象。

清洗设备仅有一个接口与Router直连,主接口引流,子接口回注;接口充足的情况也可以其他接口回注。

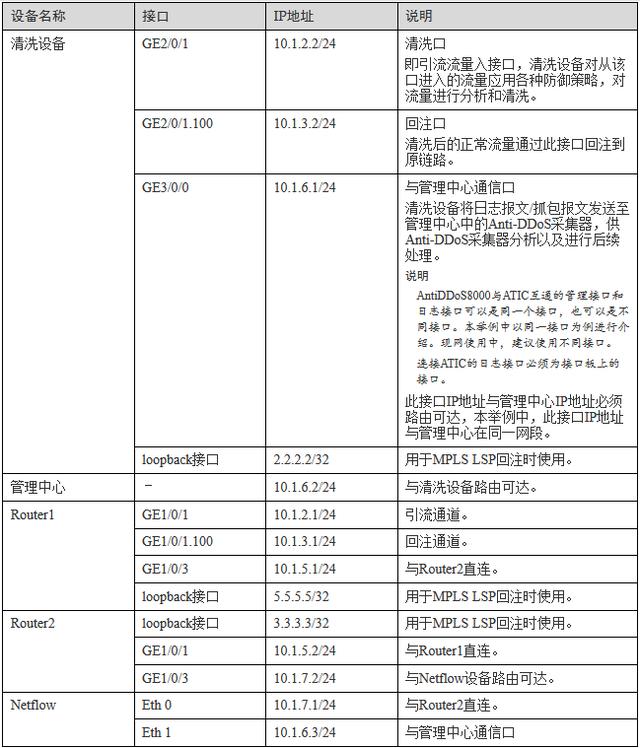

0x02 数据规划

下面以AntiDDoS8000 V5R1C50版本为例看下清洗设备和管理中心的IP地址规划。

l Netflow设备必须为威睿公司2014年1月1日以后的版本。

l Router1的接口GE1/0/1与清洗设备的接口GE2/0/1之间的通道为引流通道。

l Router1的接口GE1/0/1.100与清洗设备的接口GE2/0/1.100之间的通道为回注通道。

l 清洗设备名称为AntiDDoS。

l 管理中心采用集中式部署,即Anti-DDoS采集器与管理服务器部署在同一台服务器上。

配置思路

清洗设备上需要完成以下主要功能的配置。

1. 加载License。

2. 指定业务子卡的类型。

3. 配置接口IP地址,接口加入安全区域,并打开域间缺省包过滤。

4. 更改缺省用户名和密码,并配置Telnet功能。

5. 配置SNMP功能,使管理中心可以获取清洗设备的状态。

6. 配置清洗口,并在清洗口开启流量统计功能。

7. 配置引流和回注功能。

8. 保存配置。

管理中心需要完成以下主要功能的配置。

1. 第一次登录管理中心。

2. 创建Anti-DDoS设备。

3. 配置相应的防御策略。

4. 保存配置。

另外,还要完成对接路由器的相关配置,本举例给出的路由器配置仅作参考,现网中请根据路由器具体型号进行配置。

威睿Netflow设备支持的防御

威睿Netflow属于第三方设备,在实际使用中请以威睿公司最新Netflow版本支持的功能为准。

威睿Netflow设备支持防御的攻击列表

0x03 配置过程

配置清洗设备

步骤 1 加载License。

<AntiDDoS> system-view

[AntiDDoS] license active lic_antiddos8000_20160530.dat

步骤 2 指定业务板子卡为清洗。

[AntiDDoS] firewall ddos clean-spu slot 3 card 0

[AntiDDoS] firewall ddos clean-spu slot 3 card 1

步骤 3 配置Telnet功能。

配置VTY管理员界面认证方式为AAA,管理员闲置断连的时间为5分钟(缺省10分钟)。

本举例以Telnet为例介绍配置步骤。但Telnet方式有一定安全风险,如果对安全性要求很高,建议使用Stelnet方式。

[AntiDDoS] telnet server enable

[AntiDDoS] user-interface vty 0 4

[AntiDDoS-ui-vty0-4] authentication-mode aaa

[AntiDDoS-ui-vty0-4] user privilege level 3

[AntiDDoS-ui-vty0-4] idle-timeout 5

[AntiDDoS-ui-vty0-4] quit

[AntiDDoS] aaa

[AntiDDoS-aaa] manager-user atic

[AntiDDoS-aaa-manager-user-atic] password

Enter Password:

Confirm Password:

[AntiDDoS-aaa-manager-user-atic] service-type telnet

[AntiDDoS-aaa-manager-user-atic] quit

步骤 4 配置接口IP地址,并将各接口加入相应的安全区域。

# 配置接口IP地址。

[AntiDDoS] interface GigabitEthernet 2/0/1

[AntiDDoS-GigabitEthernet2/0/1] undo service-manage enable

[AntiDDoS-GigabitEthernet2/0/1] ip address 10.1.2.2 24

[AntiDDoS-GigabitEthernet2/0/1] quit

[AntiDDoS] interface GigabitEthernet 2/0/1.100

[AntiDDoS-GigabitEthernet2/0/1.100] undo service-manage enable

[AntiDDoS-GigabitEthernet2/0/1.100] ip address 10.1.3.2 24

[AntiDDoS-GigabitEthernet2/0/1.100] vlan-type dot1q 100

[AntiDDoS-GigabitEthernet2/0/1.100] quit

[AntiDDoS] interface GigabitEthernet 3/0/0

[AntiDDoS-GigabitEthernet3/0/0] undo service-manage enable

[AntiDDoS-GigabitEthernet3/0/0] ip address 10.1.6.1 24

[AntiDDoS-GigabitEthernet3/0/0] quit

# 加入安全区域。

[AntiDDoS] firewall zone trust

[AntiDDoS-zone-trust] add interface GigabitEthernet 2/0/1

[AntiDDoS-zone-trust] add interface GigabitEthernet 2/0/1.100

[AntiDDoS-zone-trust] add interface GigabitEthernet 3/0/0

[AntiDDoS-zone-trust] quit

步骤 5 打开域间缺省包过滤。

[AntiDDoS] security-policy

[AntiDDoS-policy-security] default action permit

[AntiDDoS-policy-security] quit

步骤 6 配置SNMP功能。

SNMPv2c方式有一定安全风险,如果对安全性要求很高,建议使用SNMPv3方式。本举例以SNMPv2c为例介绍配置步骤。

[AntiDDoS] snmp-agent

[AntiDDoS] snmp-agent sys-info version v2c

[AntiDDoS] snmp-agent community read public@123

[AntiDDoS] snmp-agent community write private@123

步骤 7 配置清洗口。

[AntiDDoS] interface GigabitEthernet 2/0/1

[AntiDDoS-GigabitEthernet2/0/1] anti-ddos clean enable

[AntiDDoS-GigabitEthernet2/0/1] anti-ddos flow-statistic enable

[AntiDDoS-GigabitEthernet2/0/1] quit

步骤 8 在清洗设备上,配置生成动态路由时使用的下一跳地址。

<AntiDDoS> system-view

[AntiDDoS] firewall ddos bgp-next-hop 10.1.3.1

步骤 9 对生成的32位主机UNR路由进行FIB过滤。

[AntiDDoS] firewall ddos bgp-next-hop fib-filter

步骤 10 在清洗设备上配置BGP功能及团体属性。

[AntiDDoS] route-policy 1 permit node 1

[AntiDDoS-route-policy] Apply community no-advertise

[AntiDDoS-route-policy] quit

[AntiDDoS] bgp 100

[AntiDDoS-bgp] peer 10.1.2.1 as-number 100

[AntiDDoS-bgp] import-route unr

[AntiDDoS-bgp] ipv4-family unicast

[AntiDDoS-bgp-af-ipv4] peer 10.1.2.1 route-policy 1 export

[AntiDDoS-bgp-af-ipv4] peer 10.1.2.1 advertise-community

[AntiDDoS-bgp-af-ipv4] quit

[AntiDDoS-bgp] quit

完成上述配置后,清洗设备上生成的UNR路由会被引入到BGP中,并通过BGP发布到Router1。这样,当Router1收到目的地址为1.1.1.1/32的流量时,通过查路由表,根据最长掩码匹配原则,优先将流量从接口GE1/0/1转发至清洗设备。

步骤 11 配置清洗设备的loopback地址。

[AntiDDoS] interface loopback 1

[AntiDDoS-LoopBack1] ip address 2.2.2.2 32

[AntiDDoS-LoopBack1] quit

步骤 12 在清洗设备上配置MPLS功能,实现回注功能。

# 配置MPLS基本功能。

[AntiDDoS] mpls lsr-id 2.2.2.2

[AntiDDoS] mpls

[AntiDDoS-mpls] quit

[AntiDDoS] mpls ldp

[AntiDDoS-ldp] quit

[AntiDDoS] interface GigabitEthernet 2/0/1.100

[AntiDDoS-GigabitEthernet2/0/1.100] mpls

[AntiDDoS-GigabitEthernet2/0/1.100] mpls ldp

[AntiDDoS-GigabitEthernet2/0/1.100] quit

# 配置LSP的触发建立策略。

配置lsp-trigger时,请根据实际需要建立隧道的IP进行配置。

[AntiDDoS] mpls

[AntiDDoS-mpls] lsp-trigger all

[AntiDDoS-mpls] quit

步骤 13 配置OSPF,通告各接口所连网段IP地址和LSR ID主机路由。

[AntiDDoS] ospf 1

[AntiDDoS-ospf-1] area 0

[AntiDDoS-ospf-1-area-0.0.0.0] network 10.1.3.0 0.0.0.255

[AntiDDoS-ospf-1-area-0.0.0.0] network 2.2.2.2 0.0.0.0

[AntiDDoS-ospf-1-area-0.0.0.0] quit

[AntiDDoS-ospf-1] quit

步骤 14 保存配置。

<AntiDDoS> save

----结束

配置ATIC管理中心

步骤 1 第一次登录管理中心。

1. 在浏览器中输入管理中心IP地址https://10.1.6.2,按“Enter”。

2. 在登录界面,输入用户名、密码和验证码。用户名为admin,密码为Admin@123。单击“登录”。

3. 第一次登录,修改初始密码。

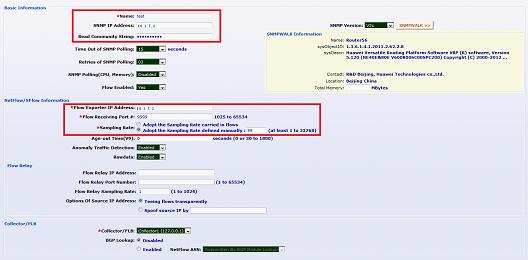

步骤 2 创建Anti-DDoS设备。

1. 选择“防御 > 网络配置 > 设备”。

2. 单击+创建。

图1-3 创建Anti-DDoS设备

3. 单击“确定”。Anti-DDoS设备被成功添加到网元列表中。

步骤 3 创建Netflow设备。

1. 选择“防御 > 网络配置 > 设备”。

2. 单击+创建。

图1-4 创建Netflow设备

3. 单击“确定”。Netflow设备被成功添加到网元列表中。

步骤 4 配置防御策略。

请参见策略配置的那些事儿中的防御策略配置。

步骤 5 部署防御策略,并保存配置。

1. 选择“防御 > 策略配置 > 防护对象”,选中防护对象前的复选框,单击部署。

2. 单击“确定”,显示部署的进度提示,完成部署后进度提示自动关闭。

3. 选择“防御 > 策略配置 > 设备全局配置”,选中AntiDDoS设备前的复选框,单击保存设备配置。

4. 单击“确定”,显示保存的进度提示,完成保存后进度提示自动关闭。

----结束

路由器Router1配置过程

下面以华为路由器NE80E为例,介绍Router1的BGP和MPLS配置过程。不同版本的路由器配置不同,请根据实际路由器版本进行配置,以下配置仅供参考。

步骤 1 配置Router1接口的IP地址。(略)

步骤 2 配置Router1的BGP功能。

[Router1] bgp 100

[Router1-bgp] peer 10.1.2.2 as-number 100

[Router1-bgp] quit

步骤 3 配置Router1的loopback地址。

[Router1] interface loopback 1

[Router1-LoopBack1] ip address 5.5.5.5 32

[Router1-LoopBack1] quit

步骤 4 配置MPLS。

# 配置MPLS基本功能。

[Router1] mpls lsr-id 5.5.5.5

[Router1] mpls

[Router1-mpls] quit

[Router1] mpls ldp

[Router1-ldp] quit

[Router1] interface GigabitEthernet 1/0/1.100

[Router1-GigabitEthernet1/0/1.100] mpls

[Router1-GigabitEthernet1/0/1.100] mpls ldp

[Router1-GigabitEthernet1/0/1.100] quit

[Router1] interface GigabitEthernet 1/0/3

[Router1-GigabitEthernet1/0/3] mpls

[Router1-GigabitEthernet1/0/3] mpls ldp

[Router1-GigabitEthernet1/0/3] quit

步骤 5 配置OSPF,通告各接口所连网段IP地址和LSR ID主机路由。

[Router1] ospf 1

[Router1-ospf-1] area 0

[Router1-ospf-1-area-0.0.0.0] network 10.1.3.0 0.0.0.255

[Router1-ospf-1-area-0.0.0.0] network 10.1.5.0 0.0.0.255

[Router1-ospf-1-area-0.0.0.0] network 5.5.5.5 0.0.0.0

[Router1-ospf-1-area-0.0.0.0] quit

[Router1-ospf-1] quit

----结束

路由器Router2配置过程

下面以华为路由器NE80E为例,介绍Router2的MPLS配置过程。

步骤 1 配置Router2接口的IP地址。(略)

步骤 2 配置Router2的loopback地址。

[Router1] interface loopback 1

[Router1-LoopBack1] ip address 3.3.3.3 32

[Router1-LoopBack1] quit

步骤 3 配置MPLS。

# 配置MPLS基本功能。

[Router2] mpls lsr-id 3.3.3.3

[Router2] mpls

[Router2-mpls] quit

[Router2] mpls ldp

[Router2-ldp] quit

[Router2] interface GigabitEthernet 1/0/1

[Router2-GigabitEthernet1/0/1] mpls

[Router2-GigabitEthernet1/0/1] mpls ldp

[Router2-GigabitEthernet1/0/1] quit

# 配置LSP的触发建立策略。

[Router2] mpls

[Router2-mpls] lsp-trigger all

[Router2-mpls] quit

步骤 4 配置OSPF,通告各接口所连网段IP地址和LSR ID主机路由。

[Router2] ospf 1

[Router2-ospf-1] area 0

[Router2-ospf-1-area-0.0.0.0] network 10.1.5.0 0.0.0.255

[Router2-ospf-1-area-0.0.0.0] network 1.1.1.0 0.0.0.255

[Router2-ospf-1-area-0.0.0.0] network 3.3.3.3 0.0.0.0

[Router2-ospf-1-area-0.0.0.0] quit

[Router2-ospf-1] quit

步骤 5 Router2发送netflow日志给威瑞设备,路由器上的Netflow相关配置如下。

# 配置采样比,需要与威睿设备上配置相同。

[Router2] ip netstream sampler fix-packets 1000 inbound

# 配置NetStream输出报文的源地址。

[Router2] ip netstream export source 10.1.7.2

# 配置NetStream流输出的目的地址和端口号,也即威瑞设备地址。

[Router2] ip netstream export host 10.1.7.1 9900

# 配置原始流TCP-flag的统计功能。

[Router2] ip netstream tcp-flag enable

# 配置NetStream原始流的老化时间。

[Router2] ip netstream timeout active 1

# 指定接口板所在的NetStream板为自己,NE40E只要有接口就支持NetStream流量采集无需专门的业务板。

[Router2] slot 1

[Router2-slot-1] ip netstream sampler to slot self

# 接口板下对入方向的流量使能流量采集。

[Router2] interface GigabitEthernet1/0/1

[Router2-GigabitEthernet1/0/1] ip netstream inbound

----结束

威睿设备配置

步骤 1 登录威睿设备。

1. 第一次使用威睿服务器时使用串口登录进行基本配置,PC上串口的设置为(9针串口线)。

l Rate:9600 bps

l Data bits:8

l Parity:None

l Stop bits:1

2. 登录GenieATM,默认用户名及密码均为“genie”。

3. 进入Enable模式。

ATM>enable

Password:default

Enable模式默认密码为default。

4. 进入配置模式。

ATM# configure terminal

步骤 2 配置服务器IP地址和路由。

GenieATM拥有Ethernet0,Ethernet1两个以太电接口。路由可达的情况下,服务器访问和流量采集可以共用一个端口。如果采用两个不同网口,有一个值得注意的地方是系统的默认路由只能设定在e0口上,另外一个口的路由需要手工静态设定。

配置接口IP。

ATM (config)# interface Ethernet 0

ATM (config-if)# ip address 10.1.7.1 255.255.255.0

ATM (config-if)# exit

ATM (config)# interface Ethernet 1

ATM (config-if)# ip address 10.1.6.3 255.255.255.0

ATM (config-if)# exit

步骤 3 配置log服务器。

配置log服务器,使GenieATM可以成功发送攻击日志到ATIC服务器。此配置为AntiDDoS与GenieATM联动的关键配置。

ATM# logging on

ATM# logging buffer-size 4096

ATM# logging source-interface ethernet 0 //日志发送源接口

ATM# logging server 10.1.6.2 //ATIC服务器地址

步骤 4 保存配置并重启服务器。

1. 保存配置。

ATM# write config

2. 重启GenieATM。

ATM# reload now

----结束

配置Genie管理服务器

步骤 1 登录Genie管理服务器。

Genie管理服务器地址为http://10.1.6.3。默认用户名为“admin”,默认密码为“admin”。

步骤 2 添加流量采集设备。

步骤 3 点击“新增”。添加流量采集路由器的SNMP IP地址、读团体字符串、SNMP版本号;填写Flow输出设备的IP地址和端口号,也即流量采集路由器输出netflow接口的地址和端口号,采样率需要与路由器相同。

步骤 4 “系统管理”->“网络”-> “本域网络”,自定义监控的目的IP地址。

点击“编辑”,添加监控的IP地址。

步骤 5 威睿服务器预定义异常流量攻击。

点击“编辑”按钮可以对预定义攻击的状态、阈值和单位进行修改。

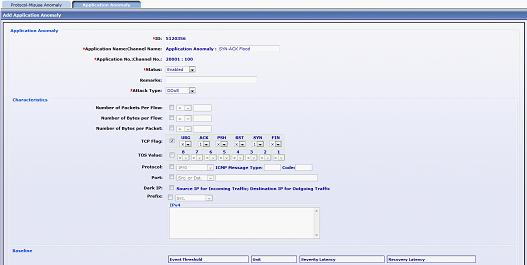

步骤 6 威睿服务器自定义异常流量攻击。

点击“新增”,增加自定义攻击类型。

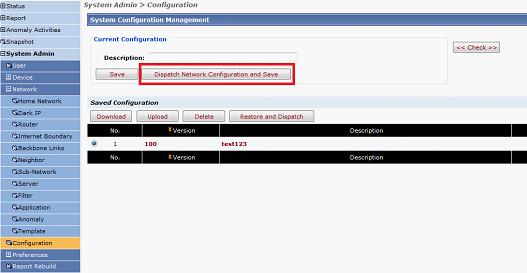

步骤 7 选择“系统管理”->“配置”,输入描述点击“分派网络配置并储存“,配置变更才会生效。

步骤 8 选择“状态”->“异常流量监控”,查看攻击异常状态。

----结束

0x04 结果调测

完成配置后,可以参考引流回注成败之谜进行结果调测。