又见DDoS僵尸网络,一大波路由器、交换机沦为“肉鸡”

网络安全公司Palo Alto Networks旗下威胁情报团队Unit 42于近日发文称,在CVE-2020-8515(DrayTek Vigor企业级路由器漏洞)的POC于上个月被公开披露之后,立马就遭到了一个新的DDoS僵尸网络的利用。

进一步分析表明,同时遭到该僵尸网络利用的还有Grandstream UCM6200企业级交换机漏洞——CVE-2020-5722。相关资料显示,CVE-2020-8515和CVE-2020-5722的CVSS v3.1评分均为9.8(满分为10)。一旦被成功利用,攻击者便可以在尚未安装对应补丁的设备上执行任意命令。

DDoS僵尸网络——Hoaxcalls

根据Unit 42团队的说法,新的僵尸病毒建立在Gafgyt/Bashlite恶意软件家族的代码基础之上,组建的僵尸网络可用于发起各种DDoS攻击。基于用于命令和控制(C2)通信的IRC通道的名称,它被命名为“Hoaxcalls”。

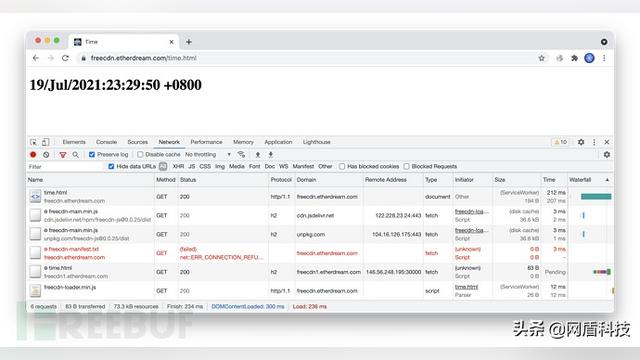

图1.通过IRC与C2通信

图2.Hoaxcalls支持的命令

图3.Flooder命令

漏洞分析

CVE-2020-8155

由于可执行文件“/www/cgi-bin/mainfunction.cgi”在身份验证期间未能正确过滤keyPath参数,从而导致了可利用的命令注入。具体来讲,该漏洞允许攻击者通过在有效载荷中加入特殊字符(如“%27%0A”)来绕过检查并实现预身份验证命令执行。

图4.Hoaxcalls group 1中的CVE-2020-8515漏洞利用代码

图5.Hoaxcalls group 2中的CVE-2020-8515漏洞利用代码

图6.Hoaxcalls group 3中的CVE-2020-8515漏洞利用代码

CVE-2020-5722

由于系统未能正确验证“user_name”参数,导致当“Forgot Password”功能查询后端SQLite数据库和通popen()调用sendMail.py时会导致SQL注入。具体来讲,该漏洞允许攻击者在默认用户名(如“admin”)后跟特殊的SQL字符串和shell元字符“or 1=1–”来实现命令执行。

根据官方漏洞公告,该漏洞可以通过html注入来利用。

图7.Hoaxcalls group 1中的CVE-2020-5722漏洞利用代码

图8.Hoaxcalls group 2中的CVE-2020-5722漏洞利用代码

图9.Hoaxcalls group 3中的CVE-2020-5722漏洞利用代码

结语

Unit 42团队表示,Hoaxcalls僵尸网络正在疯狂利用上述两个漏洞壮大自己。换句话来说,众多尚未安装对应补丁的Grandstream UCM6200和DrayTek Vigor设备正在沦为“肉鸡”。

Hoaxcalls的迅速壮大再次提醒我们,大家一定要及时安装官方发布的漏洞补丁,尤其是在漏洞POC被公开披露之后,否则很有可能遭受重大损失。