有了Momentum僵尸网络,一键发动DoS攻击不是梦

最近,网络安全公司趋势科技(Trend Micro)发现了一系列针对linux设备的恶意软件活动,而这些活动最终都被证实与一个名为“Momentum”僵尸网络存在关联。

进一步的分析表明,Momentum的感染目标是各种CPU架构(如ARM、MIPS、Intel、Motorola 68020等)的Linux设备,主要目的是在受感染设备上打开后门,进而接受命令以发起DoS攻击。

据不完全统计,经Momentum传播的后门木马至少包括Mirai、Kaiten和 Bashlite的变种,而传播过程则涉及到利用各种路由器和Web服务的漏洞来下载和执行shell脚本。

Momentum的工作原理

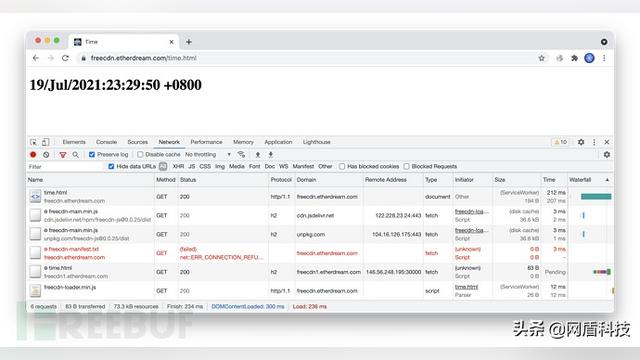

在成功感染设备后,Momentum首先会尝试通过修改“rc”文件来实现长久驻留,然后建立受感染设备与命令和控制(C2)服务器的联系——连接到名为“#HellRoom”的IRC信道来注册自身并接受命令。

IRC协议是受感染设备与C2服务器通信的主要方法,它使得攻击者能够通过将消息发送到IRC信道来控制受感染的设备。

图1.建立受感染设备与C2服务器的联系

图2.命令和控制通信路径

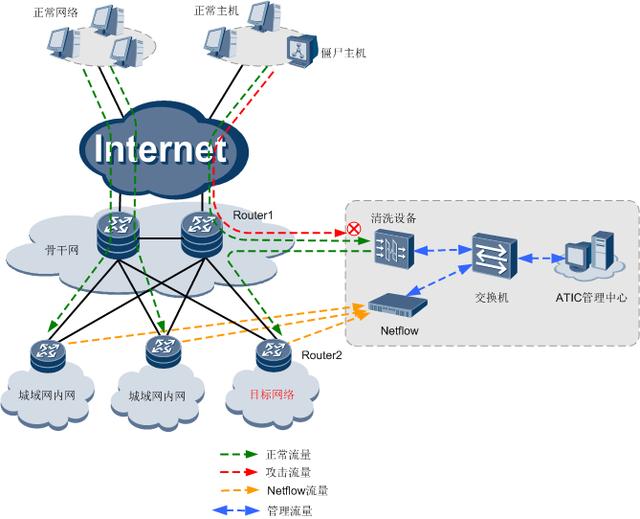

根据趋势科技研究人员的说法,Momentum允许攻击者使用36种不同的方法来发起DoS攻击:

图3.Momentum所能使用的各种DOS攻击方法

从上图可以看出,Momentum使用了大量已知的反射和放大方法来发起DOS攻击,这些方法所针对的目标包括MEMCACHE、LDAP、DNS和Valve Source Engine等。

除DoS攻击外,趋势科技的研究人员发现Momentum还能够执行其他操作:在指定IP的端口上打开代理、更改客户端的名称,以及禁用或启用来自客户端的数据包等。

Momentum DoS攻击

LDAP DDoS反射

在LDAP DDoS反射中,Momentum会用伪造的源IP地址来欺骗目标系统的LDAP服务器,从而引发到目标的大量响应消息。

MEMCACHE攻击

在MEMCACHE攻击中,远程攻击者可以使用伪造源IP的方式构造和发送恶意UDP请求,这会导致MEMCACHE服务器向目标发送大量响应。

来自Shodan的数据现实,有超过42000台存在漏洞的MEMCACHE服务器可能会受到此类攻击的影响。

UDP-BYPASS攻击

在UDP-BYPASS攻击中,Momentum会通过在特定端口构造和上传合法的UDP有效载荷来对目标主机发起洪泛攻击,部分端口及有效载荷如下:

图4.端口及有效载荷

Phatwonk攻击

Phatwonk攻击可以一次性执行多种DoS方法,包括常见的丢弃异常的XMAS数据。

Momentum的其他功能

Fast flux

Momentum僵尸网络能够使用fast flux技术,以使其C2网络更具弹性。Fast flux网络意味着一个域名拥有多个相关IP地址,攻击者可以通过快速更改IP地址来绕过安全人员的追踪。

后门

攻击者可以发送命令(BASH、SHD或SH命令)到IRC信道,以供在受感染设备上的Momentum客户端接收和执行。

自我复制和传播

Momentum会尝试利用多种设备的漏洞来进行自我复制和传播,这其中包括来自多家厂商的CCTV-DVR、ZyXEL路由器、华为路由器和D-Link路由器等。

结论

由于有限的安全设置和保护选项,一些智能设备或联网设备(特别是路由器)在网络攻击面前显得不堪一击。因此,我们有必要采取一些主动措施来保护我们的设备,尤其是我们的企业。