F5网络(F5)修补了一个严重的远程代码执行(RCE)漏洞,该漏洞在BIG-IP应用程序交付控制器(ADC)的流量管理用户界面(TMUI)的未公开页面中发现。

使用BIG-IP软件和硬件解决方案的F5客户包括企业政府,《财富》 500强公司,银行,服务提供商和消费者品牌(包括微软,甲骨文和Facebook),该公司的网站称``财富48强中的48家依赖F5。”

F5的Big-IP ADC已被全球500强企业,政府和银行使用,上个月,发现有8,000多种此类设备容易受到旨在利用此漏洞的攻击的攻击。

美国网络司令部还敦促F5客户紧急发布他们的设备补丁,称“不应在周末推迟对CVE-2020-5902和5903的补丁。请立即修复。”

最大严重性RCE漏洞

这项安全问题是由Positive Technologies安全研究员Mikhail Klyuchnikov在Big-IP ADC的TMUI(aka Configuration Utility)组件的未公开页面中发现的,它影响了受支持最多的BIG-IP和BIG-IQ产品。

该漏洞被跟踪为CVE-2020-5902,并且F5为其分配了10/10 / CVSSv3等级,即可能的最高严重等级。

Klyuchnikov解释说:“通过利用此漏洞,具有BIG-IP配置实用程序访问权限的远程攻击者可以在未经授权的情况下执行远程代码执行(RCE)。”

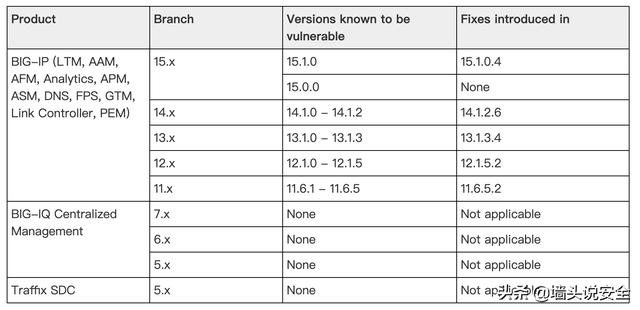

下表中列出了易受攻击的产品和版本以及修补版本的完整列表。

CVE-2020-5902允许未经身份验证的攻击者或经过身份验证的用户通过BIG-IP管理端口和/或自身IP运行任意系统命令和JAVA代码,创建或删除文件,禁用服务和/或执行任意Java代码。

为了利用此安全问题,攻击者必须将恶意制作的HTTP请求发送到托管TMUI的服务器以进行BIG-IP配置。

成功利用此漏洞可能会导致整个系统受到损害,包括拦截控制器应用程序流量和横向移动以进一步攻击内部网络上的目标。

F5说:“处于Appliance模式的BIG-IP系统也容易受到攻击。”“此问题未在数据平面上暴露;仅控制平面受到影响。”

URGENT: Patching CVE-2020-5902 and 5903 should not be postponed over the weekend. Remediate immediately. https://t.co/UBKECuN7Vv

— USCYBERCOM Cybersecurity Alert (@CNMF_CyberAlert) July 3, 2020

修补和缓解措施

通过升级到上表中列出的固定版本之一,可以完全缓解漏洞设备中的漏洞。

容易受到攻击的BIG-IP版本(11.6.x,12.1.x,13.1.x,14.1.x,15.0.x,15.1.x)应该升级到相应的修补版本(11.6.5.2、12.1.5.2、13.1).3.4、14.1.2.6、15.1.0.4)。

建议云市场(例如AWS,Azure,GCP和阿里巴巴)用户切换到BIG-IP虚拟版(VE)版本11.6.5.2、12.1.5.2、13.1.3.4、14.1.2.6、15.0.1.4或15.1.0.4(如果有)。

对于无法立即升级到补丁软件版本的客户,F5提供了临时缓解措施,其中涉及影响所有网络接口,自身IP或管理接口的设置编辑。

F5的CVE-2020-5902安全通报的末尾提供了实施这些缓解措施所需的所有步骤的详细说明。

F5还修补了Klyuchnikov在BIG-IP配置界面中发现的跨站点脚本(XSS)漏洞(CVE-2020-5903),该漏洞可用于通过远程JavaScript代码执行来完全破坏BIG-IP系统(如果当前已记录)-in用户是管理员。