还在用工具激活系统?小心被当做矿机

一、windows Loader

捕获到一个伪装成激活软件WindowsLoader的病毒样本。经分析,该样本并没有激活功能,其主要功能是安装广告软件以及挖矿程序。

挖矿程序会拉起系统进程并在其中注入挖矿代码,并循环监控taskmgr.exe进程,如果检测到 taskmgr.exe进程则终止挖矿,使得受害者比较难以察觉。

1 病毒母体 病毒母体图标伪装成Windows Loader:

其实是用CreateInstall制作的安装包:

安装界面:

释放如下几个文件到C:Program Files (x86)KMSPico 10.2.1 Final目录并运行脚本 WINLOADER_SETUP.BAT。

WINLOADER_SETUP.BAT依次运行WindowsLoader.exe、

Registry_Activation_2751393056.exe和 activation.exe。

WindowsLoader.exe与

Registry_Activation_2751393056.exe都是广告软件,activation.exe则是挖矿程序。

2 WindowsLoader.exe

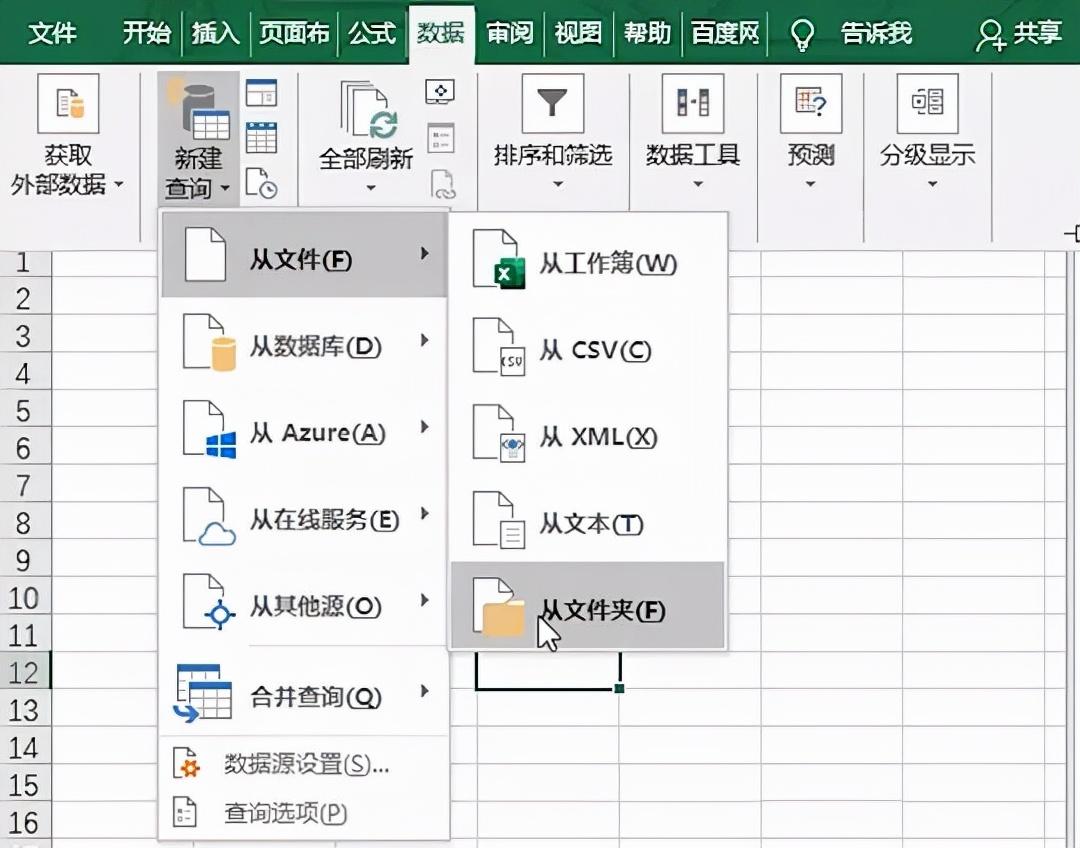

首先是WindowsLoader.exe安装界面:

会下载并安装RunBooster:

安装RunBooster服务:

RunBoosterUpdateTask升级任务计划:

RunBooster的抓包行为:

3 Registry_Activation_2751393056.exe

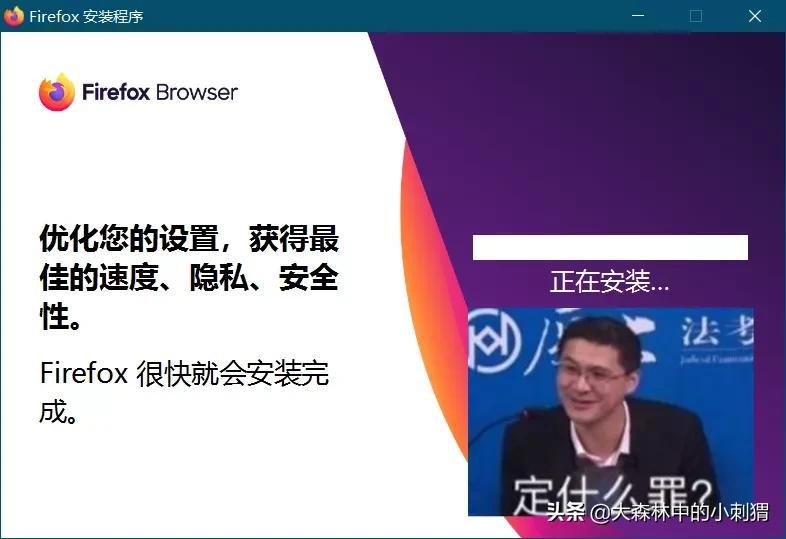

Registry_Activation_2751393056.exe安装界面:

功能存在问题,下载的exe文件没有带后缀名:

4 activation.exe 首先在Local目录下新建cypjMERAky文件夹并将自己拷贝到下面。

添加注册表自启动项。

检测是否存在taskmgr.exe进程。

如果taskmgr.exe进程不存在则拉起系统进程wuApp.exe,参数为" -a cryptonight -o stratum+

tcp://xmr.pool.minergate.com:45560 -uminepool@gmx.com -p x -t 2"。

将挖矿程序注入到wuapp.exe进程。

挖矿程序为开源的cpuminer-multi 1.2-dev。

进入循环,守护注册表自启动项,并检测taskmgr.exe进程,如果检测到则终止wuapp.exe。

二、小马激活

"小马激活"病毒的第一变种只是单纯地在浏览器快捷方式后面添加网址参数和修改浏览器首页的注册表项,以达到首页劫持的目的。由于安全软件的查杀和首页保护功能,该版本并没有长时间流行太长时间。其第二变种,在原有基础上增强了与安全软件的对抗能力。

由于其作为"系统激活工具"具有入场时间较早的优势,使用驱动与安全软件进行主动对抗,使安全软件无法正常运行。在其第三个变种中,其加入了文件保护和注册表保护,不但增加了病毒受害者自救的难度,还使得反病毒工程师在处理用户现场时无法在短时间之内发现病毒文件和病毒相关的注册表项。其第四个变种中,利用WMI中的永久事件消费者(ActiveScriptEventConsumer)注册恶意脚本,利用定时器触发事件每隔一段时间就会执行一段VBS脚本,该脚本执行之后会在浏览器快捷方式后面添加网址参数。该变种在感染计算机后,不会在计算机中产生任何文件,使得病毒分析人员很难发现病毒行为的来源,大大增加了病毒的查杀难度。通过如下表格我们可以更直观的了解其发展过程:

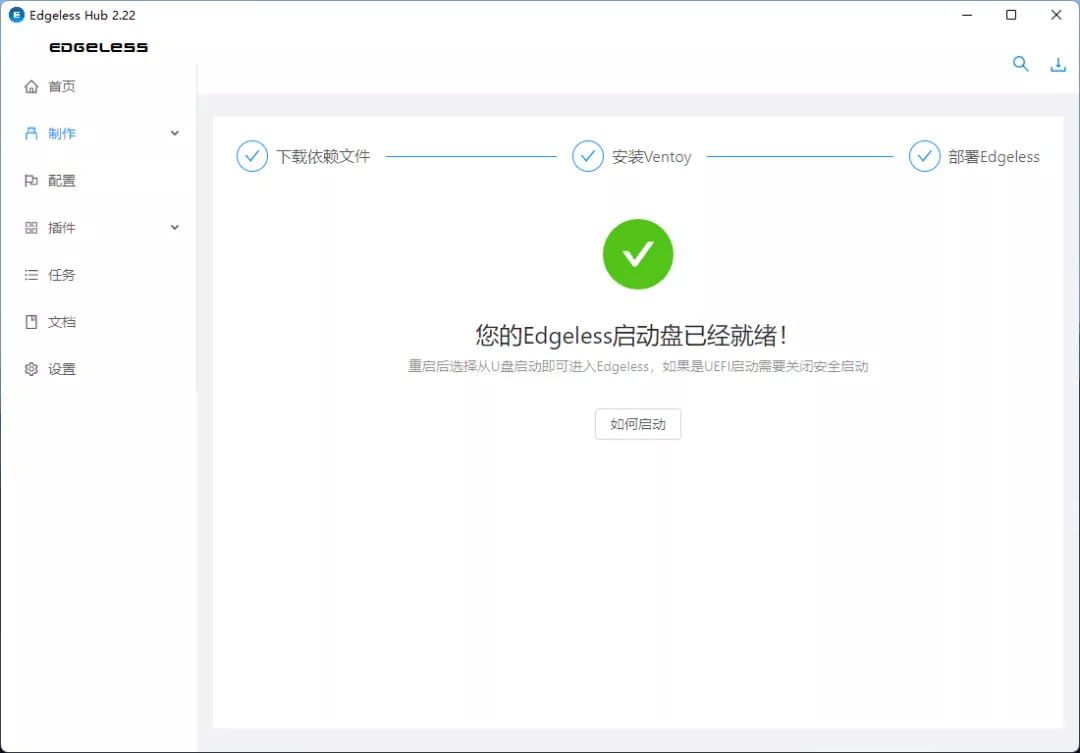

通过我们近期接到的用户反馈,我们发现了"小马激活"病毒的新变种。该变种所运用的对抗技术十分复杂,进一步增加了安全软件对其有效处理的难度,甚至使得病毒分析人员通过远程协助处理用户现场变得更困难。这个"小马激活"病毒的最新变种运行界面如下:

2 样本分析

该病毒释放的驱动文件通过VMProtect加壳,并通过过滤驱动的方式拦截文件系统操作(图2),其目的是保护其释放的动态库文件无法被删除。通过文件系统过滤驱动,使得系统中的其他进程在打开该驱动文件句柄时获得的是tcpip.sys文件的句柄,如果强行删除该驱动文件则会变为删除tcpip.sys文件,造成系统无法正常连接网络。我们通过下图可以看到火绒剑在查看文件信息时,读取的其实是tcpip.sys文件的文件信息。由于此功能,使得病毒分析人员无法在系统中正常获取该驱动的样本。

该驱动通过注册关机回调在系统关机时该驱动会将自身在%SystemRoot%System32Drivers目录重新拷贝成随机名字的新驱动文件,并将驱动信息写入注册表,以便于下一次时启动加载。在驱动加载之

后,其会将locc.dll注入到explorer.exe进程中。该驱动对locc.dll文件也进行了保护,当试图修改或者删除该动态库时,会弹出错误提示"文件过大"。

当病毒的驱动将locc.dll注入到explorer.exe进程后会执行首页劫持相关逻辑。通过火绒剑的内存转储,我们可以看到该病毒锁定的所有网址。

l l l l l l l l l l l l l l l l l

通过抓取上述网址中的网页信息,我们可以发现上述网址中存放的其实是一个跳转页。通过使用跳转页面,病毒作者可以灵活调整计费链接和推广网址,并且对来自不同浏览器的流量进行分类统计。

三、解决方案

(1) 不从不明网站下载软件,不要点击来源不明的邮件以及附件;

(2) 及时给电脑打补丁,修复漏洞;

(3) 尽量关闭不必要的文件共享权限以及关闭不必要的端口,如:445,135,139,3389等;

(4) 安装专业的终端/服务器安全防护软件,深信服EDR能够有效查杀该病毒。

探讨渗透测试及黑客技术,请关注并私信我。#小白入行网络安全# #安界网人才培养计划#