如何防止将秘密和凭据提交到Git存储库

问题陈述

在软件开发生命周期中,我们需要始终处理凭证,密码和机密。

早些时候,当我们进行应用程序开发时,我们唯一需要考虑的就是数据库密码管理。但是如今,随着云的使用不断增加,我们还需要处理各种密钥,服务帐户,服务主体等。

通常,我已经看到,如果开发人员没有经验或不够成熟,无法理解安全方面,那么他们可能最终会在源代码存储库中提交密码,服务帐户或任何其他机密。

如果您使用的是公共或公共托管的回购协议,或者甚至在整个组织中都可以访问的私有回购协议,那将是灾难性的。

请记住,无论您采用的技术策略有多么强大,系统的安全性仅取决于其最薄弱的环节。

现有解决方案

当前,有诸如SonarQube和SonarLint静态代码分析工具之类的解决方案,它们可以检测是否有密码或密码短语被检查到代码中。

因此,这些对检测是否已将这些内容检入源代码存储库很有用。但是大多数时候,这些分析是在代码已经签入后在服务器端运行的。

在SonarLint的情况下,开发人员甚至可以在检入代码之前在本地运行分析。但是SonarLint无法检测是否有来自AWS,GCP等的任何服务帐户或密钥。

另外,SonarLint的本地验证大部分是手动过程,不会阻止某人提交凭据,即使是本地的。

解决方案

为了克服这一挑战,我尝试寻找一些开源项目,并从AWS Labs找到了一个名为git-secrets的项目。

该项目运行良好,可以防止您将机密和凭证提交到特定于AWS的Git存储库中。

我一直在寻找一种可以扩展到google Cloud Platform(GCP)凭据的解决方案。因此,我扩展了该项目以添加对GCP的支持。

如何使用?

首先,您需要将git-secrets存储库克隆到本地计算机。

git clone https://github.com/deshpandetanmay/git-secrets.git cd git-secrets /

如果您使用的是Unix计算机,请运行以下命令来安装此实用程序:

sudo make install

您可以在此处查看在windows或macOS上安装此程序的说明。

安装完成后,您需要转到需要使用此实用程序的Git存储库。对于演示,我正在从GitHub复制另一个仓库。

git clone https://github.com/deshpandetanmay/cdr-data-generator.git cd cdr-data-generator/

现在,要git secrets为此仓库安装,可以运行以下命令:

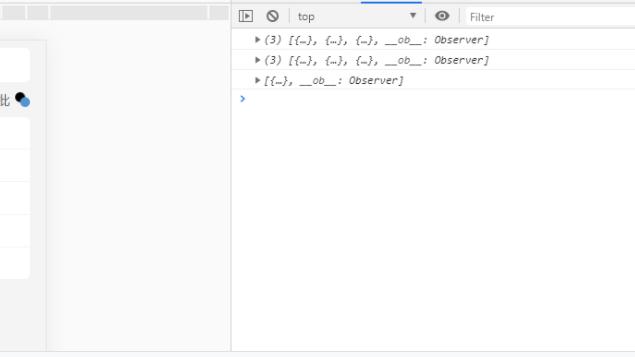

git secrets --install ✓ Installed commit-msg hook to .git/hooks/commit-msg ✓ Installed pre-commit hook to .git/hooks/pre-commit ✓ Installed prepare-commit-msg hook to .git/hooks/prepare-commit-msg

这将安装可执行文件以供机密扫描,并且还将为此仓库安装三个挂钩。

要安装AWS和GCP特定检查:

$ git secrets --register-aws $ git secrets --register-gcp

现在您已经准备就绪。为了测试一切是否按预期工作,我从GCP创建了一个服务JSON帐户并将其复制到我的仓库中。

现在,当我运行git commit命令时,我看到:

git commit -m "Updated config" test.json:4: "private_key_id": "d30b0f8858589d3d1294aee5b", test.json:5: "private_key": "-----BEGIN PRIVATE KEY-----<Actual Private Key>an-----END PRIVATE KEY-----n", [ERROR] Matched one or more prohibited patterns Possible mitigations: - Mark false positives as allowed using: git config --add secrets.allowed ... - Mark false positives as allowed by adding regular expressions to .gitallowed at repository's root directory - List your configured patterns: git config --get-all secrets.patterns - List your configured allowed patterns: git config --get-all secrets.allowed - List your configured allowed patterns in .gitallowed at repository's root directory - Use --no-verify if this is a one-time false positive

它告诉我,有一个名为的文件test.json,其中包含禁止的模式,这使我无法提交GCP服务帐户。

如果将git secrets某物检测为误报,请运行以下命令以忽略检查并继续提交。

git commit -m "Updated config" --no-verify

这不仅检测源代码文件中的机密,而且还检测提交消息中的机密,并阻止开发人员在提交消息中提交机密信息。

到目前为止,当前的实现仅支持AWS和GCP,我也计划将其扩展到Azure。

结论

总之,您可以使用上述技术来防止开发人员将凭据提交到源代码存储库中,并帮助确保您的应用程序安全。