从上传漏洞到任意文件读取

2020-06-20

加入收藏

本次渗透为本地测试

后台找到上传点在表情图片那里

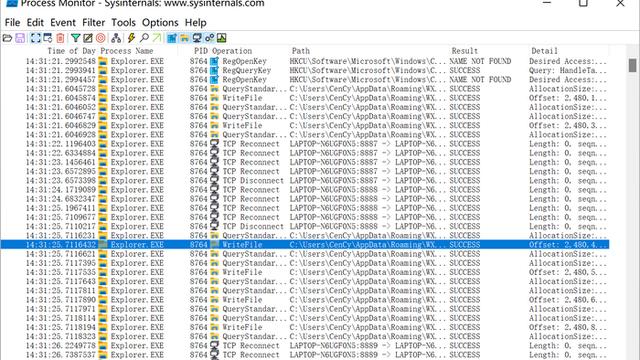

只是前端验证,只需要抓个包改后缀即可

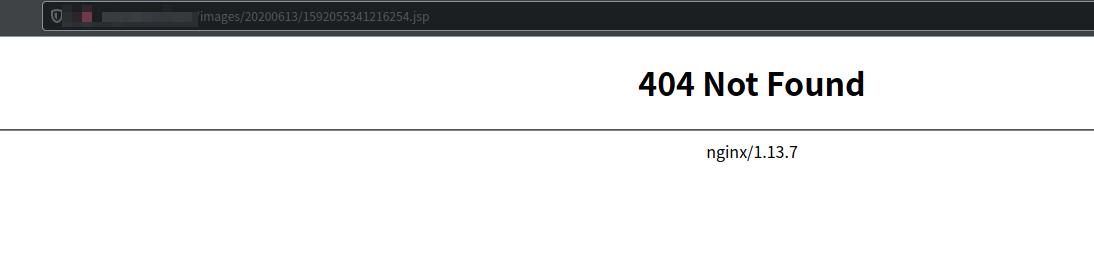

但是上传成功的马被落地杀了,访问为404,不管是txt还是jsp之类的通通404

后来穿了个正常图片上去,发现可以下载,而且直接可以代入file参数

直接任意文件读取,不多说读MySQL密码,这里因为降低难度。我把mysql设置了可以远程登录

直接解密通过mysql写shell成功

本次测试仅提供思路,请勿用于非法用途!制作不易,点个赞再走吧