黑客组织使用定制的“Symatic”加载Cobalt Strike后门

一个以前不为人知的APT(高级持续威胁)黑客组织被称为“Earth Longzhi”,目标是东亚、东南亚和乌克兰的组织。

攻击者至少从 2020 年开始就一直活跃,他们使用定制版本的 Cobalt Strike 加载程序在受害者系统上植入持久性后门。

根据趋势科技的一份新报告,Earth Longzhi 具有与“ Earth Baku ”相似的 TTP(技术、策略和程序),两者都被认为是被追踪为 APT41的分支组织。

APT41 组织结构 (Trend Micro)

趋势科技的报告展示了 Earth Longzhi 进行的两次活动,第一次发生在 2020 年 5 月至 2021 年 2 月之间。期间,黑客攻击了TW的几家基础设施公司、一家银行和一个政府机构。

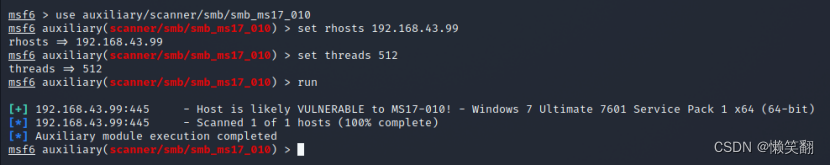

在这次活动中,黑客使用了定制的 Cobalt Strike 装载机“Symatic”,该装载机具有复杂的反检测系统,包括以下功能:

- 从“ntdll.dll”中移除 API 挂钩,获取原始文件内容,并将内存中的 ntdll 映像替换为不受安全工具监控的副本。

- 为进程注入生成一个新进程并伪装父进程以混淆链。

- 将解密的有效负载注入新创建的进程。

对于其主要操作,Earth Longzhi 使用了一种一体化的黑客工具,将各种公开可用的工具组合在一个包中。

该工具可以打开 Socks5 代理、在 MS SQL 服务器上执行密码扫描、禁用 windows 文件保护、修改文件时间戳、扫描端口、启动新进程、执行 RID 欺骗、枚举驱动器以及使用“SQLExecDirect”执行命令。

趋势科技观察到的第二次活动从 2021 年 8 月持续到 2022 年 6 月,针对菲律宾的保险和城市发展公司以及泰国和TW的航空公司。

第二次活动的时间表 (趋势科技)

在最近的这些攻击中,Earth Longzhi 部署了一组新的自定义 Cobalt Strike 加载程序,这些加载程序使用不同的解密算法和附加特性来提高性能(多线程)和有效性(诱饵文档)。将 Cobalt Strike 有效负载注入到在内存中运行的新创建的进程中与在 Symatic 中相同。

BigpipeLoader 的一个变体遵循非常不同的有效负载加载链,在合法应用程序 (wusa.exe) 上使用 DLL 旁加载 (WTSAPI32.dll) 来运行加载程序 (chrome.inf) 并将 Cobalt Strike 注入内存。

Earth Longzhi 攻击中使用的最新加载程序变种 (Trend Micro)

在目标上运行 Cobalt Strike 后,黑客使用自定义版本的 Mimikatz 窃取凭据并使用“PrintNighmare”和“PrintSpoofer”漏洞来提升权限。

为了禁用主机上的安全产品,Earth Longzhi 使用名为“ProcBurner”的工具,该工具滥用易受攻击的驱动程序 (RTCore64.sys) 来修改所需的内核对象。ProcBurner 旨在终止特定的运行进程。

ProcBurner 功能图 (趋势科技)

值得注意的是, BlackByte 勒索软件在自带易受攻击的驱动器 (BYOVD) 攻击中也使用了相同的 MSI Afterburner 驱动程序 ,滥用它来绕过安全软件保护。

APT 组织越来越依赖商品恶意软件和 Cobalt Strike 等攻击框架来掩盖他们的踪迹并使归因变得困难。黑客开发和使用定制工具来隐蔽加载有效载荷和绕过安全软件。通过采取这些策略,Earth Longzhi 已经设法保持至少 2.5 年未被发现。