基于Kali的一次DDos攻击实践

一、什么是DDoS攻击

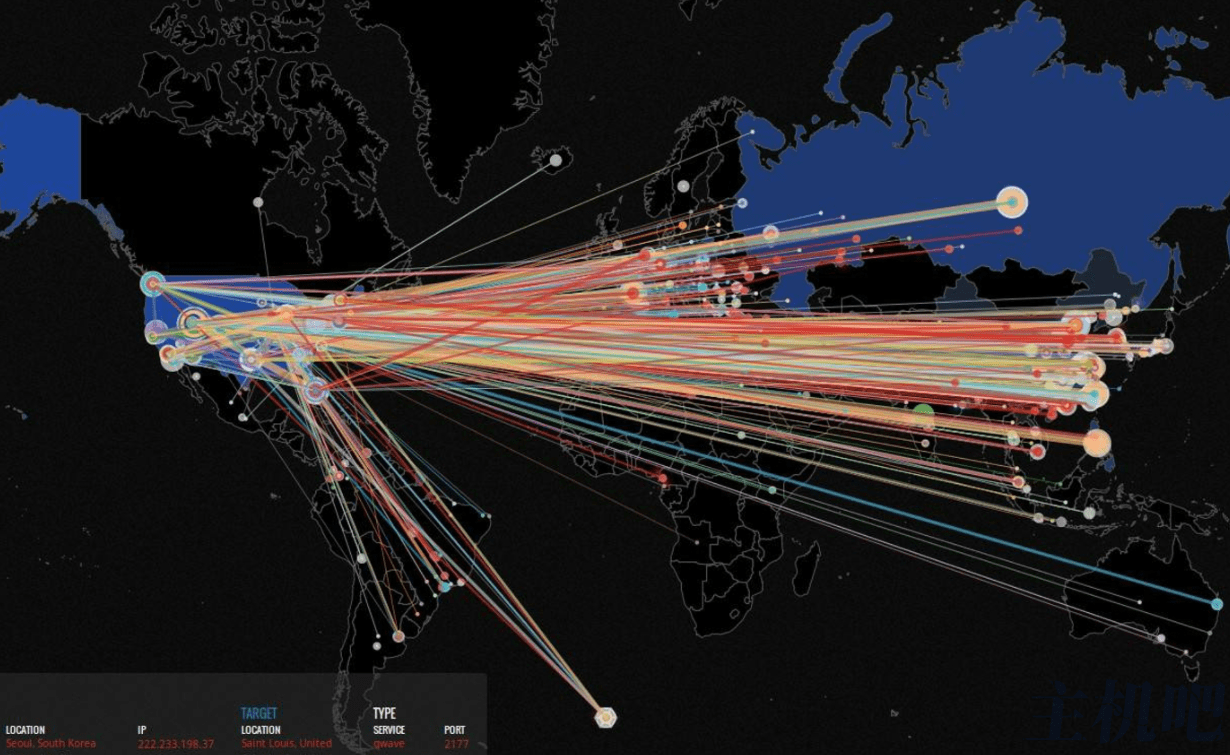

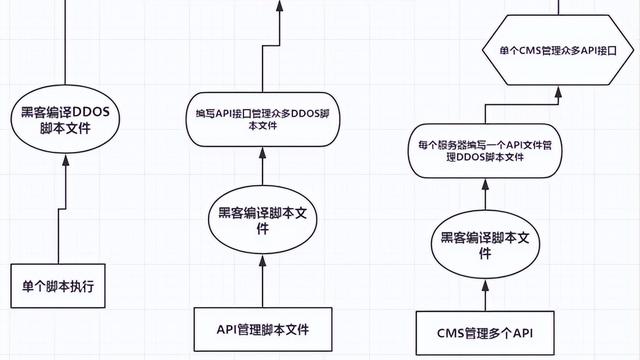

DDOS(Distributed Denial of Service),即分布式拒绝服务,是一种针对于网络服务的攻击行为。对于 DDOS 我们可以这样通俗地理解,假如有一家商店在售卖商品,突然涌过来一大帮人说要买东西,这里面有的人是真正的顾客,有的人只是过来捣乱的,但是售货员可能就会崩溃了(不知道该卖给谁),就会导致一种拒绝服务攻击了。而分布式拒绝服务攻击,则是因为黑客控制了很多台肉鸡来发动攻击。这种攻击近些年来越来越流行,对于攻击者来说,成本小,但是相对收益大,对于受害者来说,造成的伤害却是巨大的。因为对于服务提供者来说,一旦服务不可用,就会造成不可挽回的损失,可能会导致用户量的流失。根据腾讯云发布的《2018年泛互联网行业DDoS攻击态势报告》,2018年 DDOS 攻击已经进入 TB 时代,2018 年的攻击峰值为 1.23Tbps(同比增长121%),而业界的攻击峰值更是达到惊人的 1.94Tbps。

二、安装kali

在kali的官网,我们可以下载kali的安装包镜像来安装kali(这个是下载最新的kali,当然了你也可以不下载最新的kali,毕竟最新的kali不是很稳定):

https://www.kali.org/get-kali/#kali-platforms

点击下载(可能要下载比较长时间,主要和自己的网络有关):

我参考了这篇文章进行kali的安装:

https://blog.csdn.NET/weixin_44023403/article/details/111828686

我按照这个博客的教程,安装的是一个图形化界面(其他安装过程请查看那个安装博客的内容):

下载和安装结束之后,我的VM虚拟机的配置是这样的(可以参考一下,配置好的电脑可以考虑更多的内存和cpu):

三、更新软件库

当我们安装成功然后成功进入kali的界面之后,其实有很多功能是都没办法使用的,需要更新kali的软件库(如果不更新,很多功能都没有,连ping命令都用不了。)

sudo vim /etc/apt/sources.list

(必须要在前面加上sudo来获取管理员权限,否则无法写入这个sources.list 文件,网上很多教程都是没有加上sudo的,但是他们都可以修改这个文件,我就是不行,然后我看了下这个文件的操作权限,发现只有管理员才可以修改这个文件,其他人只能查看这个文件,所以我就加上了这个sudo)

需要把之前的镜像注释(在前面写入#来注释,为什么要去掉这个镜像呢,主要是因为这个镜像在我们中国无法连接这个网络,只能使用国内的镜像来下载包),然后在下面添加阿里云镜像:

deb https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

接着就可以执行这个命令来更新软件库了(下载速度和自己的网络有关):

sudo apt-get update

四、DDos攻击实践

下载DDos-Attack软件:

git clone https://github.com/Ha3MrX/DDos-Attack

下载好之后,到DDos-Attack文件夹下:

cd DDos-Attack

修改(设置)对ddos-attack.py文件执行的权限:

chmod +x ddos-attack.py

在使用Python/ target=_blank class=infotextkey>Python3 ddos-attack.py命令之前,需要修改ddos-attack.py文件的这些地方来保证程序的运行,这是因为我们之前使用sudo apt update命令来更新和下载一些库的时候,下载的python版本是3的,但是这个ddos-attack.py程序使用的python版本是2的,就无法使用。

执行ddos-attack.py程序(如果你的python是2版本的,就把3去掉):

Python3 ddos-attack.py

出现这个界面(如果出现这个界面说明那个ddos-attack.py程序没有太大的问题了):

然后输入攻击对象的IP

再打开一个命令行窗口:

输入命令:

ping andysun06.gitee.io

即可获得攻击对象的IP地址。(获取IP后Ctrl+C可以结束ping)

然后回到刚刚的命令行窗口,输入ping到的IP地址:

180.97.125.228

Port即线程数,建议为80,数值越高,耗能也越大,效果也会越好,但线程数如果超过电脑可承受范围,会导致进程卡死。

按下回车,会出现如下界面:

加载可能会比较慢,请耐心等候,

加载完后,如果出现以下界面,即代表已经开始向该IP发起DDos攻击,也就成功了。

如果想退出,直接按Ctrl+C即可。

本文转自:

https://blog.csdn.net/ELSA001/article/details/122108714