新windows勒索软件变种,通过USB驱动横向传播

一种名为Try2Cry的新勒索软件正在尝试通过感染USB闪存驱动器并使用windows快捷方式(LNK文件)作为目标文件诱使它们感染自己,从而将其传播到其他Windows计算机上。

当数据分析未识别的恶意软件样本被触发时,G DATA恶意软件分析师Karsten Hahn发现了Try2Cry勒索软件。

Try2Cry是.NET勒索软件,也是Hann在分析由DNGuard代码保护工具混淆的样本后发现的开源Stupid勒索软件系列的另一种变体。

愚蠢的勒索软件变体通常是由技术水平较低的恶意软件开发人员创建的,并且经常使用执法和流行文化主题。

研究人员在VirusTotal上发现了另外10个Try2Cry恶意软件样本,同时寻找了一种不会混淆的变体,以简化分析过程,其中一些还缺少蠕虫成分。

具有故障保护功能的可解密勒索软件

感染设备后,Try2Cry勒索软件将加密.doc,.ppt,.jpg,.xls,.pdf,.docx,.pptx,.xls和.xlsx文件,并在所有加密文件后附加.Try2Cry扩展名。

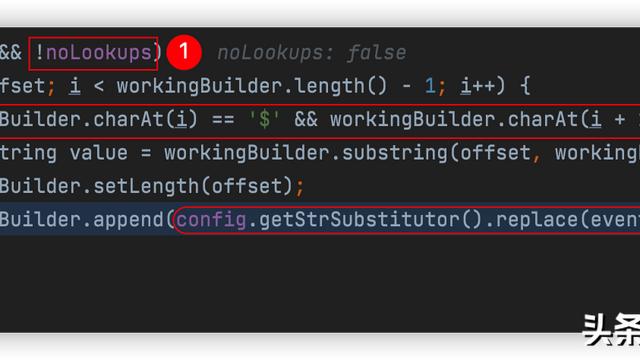

受害者的文件使用Rijndael对称密钥加密算法和硬编码的加密密钥进行加密。

“通过计算密码的SHA512哈希值并使用该哈希值的前32位来创建加密密钥,” Hahn解释道。

“ IV的创建几乎与密钥相同,但是它使用相同的SHA512哈希的下一个16位(索引32-47)。”

Try2Cry加密密钥计算(Karsten Hahn)

Try2Cry的开发人员还在勒索软件的代码中包含了一个故障保护功能,该功能旨在在具有DESKTOP-PQ6NSM4或IK-PC2机器名称的任何受感染系统上跳过加密。

这很可能是一种安全措施,旨在使恶意软件的创建者可以在自己的设备上测试勒索软件,而不会冒险无意中锁定自己的文件。

字符串列表中的Try2Cry赎金记录(Karsten Hahn)

破坏USB驱动器的方式

Try2Cry最有趣的功能是它能够感染并尝试通过USB闪存驱动器传播到其他潜在受害者的设备。

为此,它使用与Spora勒索软件和Andromeda(Gamarue或Wauchos)僵尸网络恶意软件相同的技术。

Try2Cry首先查找连接到受感染计算机的所有可移动驱动器,然后它将自己的副本Update.exe发送到找到的每个USB闪存驱动器的根文件夹中。

接下来,它将隐藏可移动驱动器上的所有文件,并将其替换为带有相同图标的Windows快捷方式(LNK文件)。

单击所有这些快捷方式将打开原始文件,还将在后台启动Update.exe Try2Cry勒索软件有效负载。

Try2Cry感染USB驱动器(Karsten Hahn)

勒索软件还使用默认的Windows图标文件夹和阿拉伯名称在USB驱动器上创建其自身的可见副本,以希望好奇的受害者能够点击它们并感染自己。

与Spora不同,Try2Cry的Windows快捷方式在快捷方式图标的侧面还具有箭头,这使得在感染闪存驱动器后更容易发现。

阿拉伯名称的使用也是一种致命的放弃,那就是如果某些内容感染了不会说阿拉伯语的目标使用的USB设备,那是不对的。

幸运的是,就像其他多个Stupid勒索软件变体一样,Try2Cry勒索软件也可以解密,这肯定表明它也是由很少编程经验的人创建的。

Thanos是另一种具有内置的自动传播功能的勒索软件,这是一种勒索软件菌株,它使用捆绑了SharpExec攻击性安全工具包的PSExec程序在同一网络上的其他计算机上复制并启动勒索软件可执行文件。

就在上个月,针对来自德国,奥地利和瑞士的几个组织的中层雇员的Thanos运动遭到遇难者的拒绝,他们拒绝支付赎金以解密其数据。

关注“墙头说安全”,了解更多安全咨询。