黑客入侵手机的五种途径

受疫情影响,网络犯罪逐渐增加。据估计,网络犯罪比疫情前增加6倍之多。此外,随着越来越多的人适应在家办公,犯罪分子探索移动App的弱点。随着越来越多的员工使用个人设备进行与工作相关的活动,企业移动管理(EMM) 也将成为黑客的关注焦点。

网络安全

当网络犯罪分子认为新的攻击媒介在经济上可行时,他们会瞄准新的攻击媒介,尤其是在没有强有力的安全措施的情况下。攻击面向未经授权的移动应用程序后端服务转移,例如用户配置文件信息和数据。网络犯罪分子通过扫描目标应用程序功能列表来获取访问权限,同时收集 API 密钥或业务逻辑来设计程序化攻击。

以下是网络犯罪分子针对的五种移动端途径,另外基于这五种途径,我们提供了如何提高网络安全的建议

一、API完整性

API访问可靠性对于移动应用程序至关重要。当黑客攻击移动应用程序的完整性时,他们通常会对这三件事感兴趣:

- 获取身份密钥:网络犯罪分子试图获取身份密钥,例如 API 密钥,他们可以使用这些身份密钥对应用程序进行逆向工程。

- 信息提取:网络犯罪分子试图从应用程序中提取可用于黑客攻击的信息,例如访问令牌或其他信息。

- 将应用程序转变为攻击工具:网络犯罪分子通过注入恶意代码将应用程序转变为攻击工具。一旦他们这样做了,他们就可以将付款和收入转移到他们的账户中。

为了保护其应用程序的完整性,开发人员应确定来自各种来源的请求是否有效。

API完整性

二、用户凭证完整性

攻击者通常会针对用户凭据,这通常是应用程序的最高安全级别。此外,网络犯罪分子将试图通过使用社会工程来窃取敏感信息。网络犯罪分子还将试图利用应用程序逻辑和安全漏洞中的设计和逻辑缺陷。

开发人员可以采取一些措施来降低他们的应用程序受到网络攻击的影响。一种方法是在应用程序中为用户添加一层身份验证,例如自 Android Lollipop 5.0 以来就可用的生物识别或双因素身份验证。

另一种方法是在安装或升级过程中使用凭据更新您的应用程序,这更能抵抗恶意软件攻击,因为它依赖于授权令牌而不是用户名和密码等静态凭据。网络犯罪分子经常使用恶意软件来访问存储在应用程序中的信息。

用户凭证

三、API 通道完整性

API 通道完整性是帮助确保 API 连接安全的一种方法。不幸的是,破坏通道完整性的最常见方法是通过公共 Wi-Fi 连接公开 API 和移动应用程序之间的通信通道。虽然开发人员可以实施 TSL/SSL 协议来缓解攻击,但老练的攻击者使用中间件(MITM) 攻击工具来设置虚拟服务器来窃取信息并读取 API 服务。

MITM 攻击可以通过针对特定的面向智能手机的网站来实现。在这些情况下,黑客的主要目标是假冒 API 服务器并诱骗客户端相信他们正在相互通信。然而,现实是黑客拦截了两端的通信并窃取信息。

攻击者感兴趣的渠道场所包括:

- 正在使用的 API 协议。这允许攻击者提取代码并模拟真实流量。

- 通过安装攻击以插入脚本以使服务器相信通信来自真正的客户端交互,从而获取 API 密钥。

- 提取用户的凭据并将它们嵌入到服务器将识别为来自可信来源的脚本中。

- 通过篡改请求的行动过程,通过 API 进行的交易可以被网络犯罪分子操纵,以不同于最初请求的方式进行。

- 网络犯罪分子使用各种策略侵入个人系统。一个例子是暴露 API 漏洞并访问特定人员无法访问的信息。

考虑以下方法来保护您的使用APP的完整性:

- 安装 WEP 安全机制以保护您的无线连接免受附近未经授权的用户的影响。

- 更改路由器的默认密码。如果网络犯罪分子拥有 Wi-Fi 信号或 VPN 提供商的登录凭据,他们可能会被重定向,因此需要不断更新路由器上的 Wi-Fi 密码并关闭对家中的远程访问。

- 使用 VPN 来保护您的流量。当您在局域网内时,请使用虚拟专用网络来防止公共 Inte.NET 上的攻击者访问您的流量。

四、设备完整性

设备完整性是最常用的移动攻击面之一。网络犯罪分子通常会利用应用程序或设备中的各种漏洞来攻击敏感信息和数据。网络犯罪分子可能会试图通过篡改设备或远程更改应用程序数据来绕过此安全措施。网络犯罪分子还可能在设备上安装恶意应用程序,通常是为了泄露敏感信息,例如财务细节或个人照片和视频。

用于绕过设备安全性的一种常用技术是植入或越狱。另一种方法是代码篡改,犯罪分子在运行时使用检测框架将恶意代码植入应用程序。网络犯罪分子还使用代码篡改来隐藏合法应用程序中的恶意软件。为了阻止对移动应用程序的黑客攻击,请实施运行时自卫代码。代码监视应用程序中的 rootkit 和其他入侵。

希望在设备上植入恶意应用程序的网络犯罪分子经常尝试在 AWS 等云开发平台上暴力破解应用程序的代码。这个过程可以由大量机器人自动化执行,使网络犯罪分子更容易同时运行数千个应用程序。您可以使用工具来监控和检测云环境中的可疑行为,例如AWS GuardDuty。

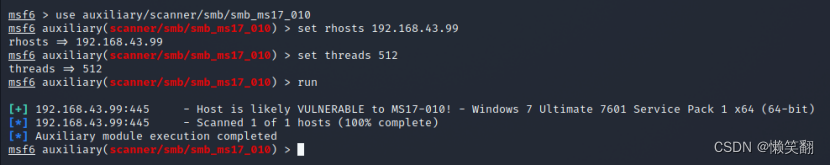

五、API 和服务漏洞

API 和服务漏洞至关重要,因为它们可能使网络犯罪分子能够获取应用程序中的敏感信息。网络犯罪分子还经常针对 API 漏洞来实现三个共同的目标:

- 数据盗窃:网络犯罪分子喜欢利用的一个目标是个人数据,因为它对他们来说可能是一种有价值的数据。除了通过技术对设备和用户信息进行物理盗窃外,网络犯罪分子还可以通过 API 访问用户账户,这些 API 允许文件同步和信用卡交易等许多流程的自动化。

- DOS攻击:DOS攻击以端点的可用性为目标,使它们无法用于真正的请求。这是通过使用恶意 API 请求重载 API 端点来实现的,从而导致移动应用程序脱机。

- 登录系统攻击:攻击者反复试验窃取的密码来访问受保护的信息。然后使用工作凭证访问 API 信息。

网络犯罪分子一直在寻找利用移动设备达到入侵的方法。因此,网络安全专业人员应不断寻找并修复漏洞,这些漏洞可以让黑客访问入侵移动应用程序。