零信任网络架构设计

2019-11-13

加入收藏

昨天分享了一篇关于可信计算文章,今天分享关于零信任网络架构设计文章,本人不太愿意写细节文章,主要是我们一起把思路理顺,后期落地有方向即可,如有错误或不够细节地方,还请见谅,有问题咱们一起沟通交流!

一、什么是零信任

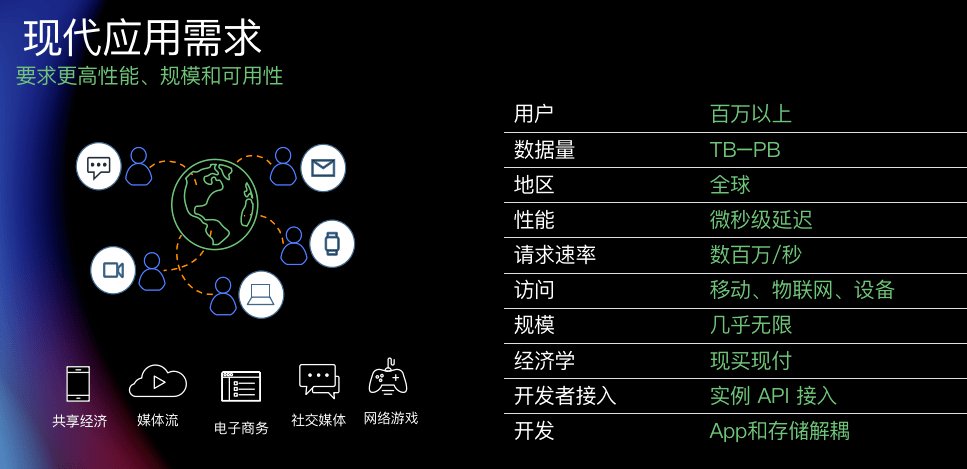

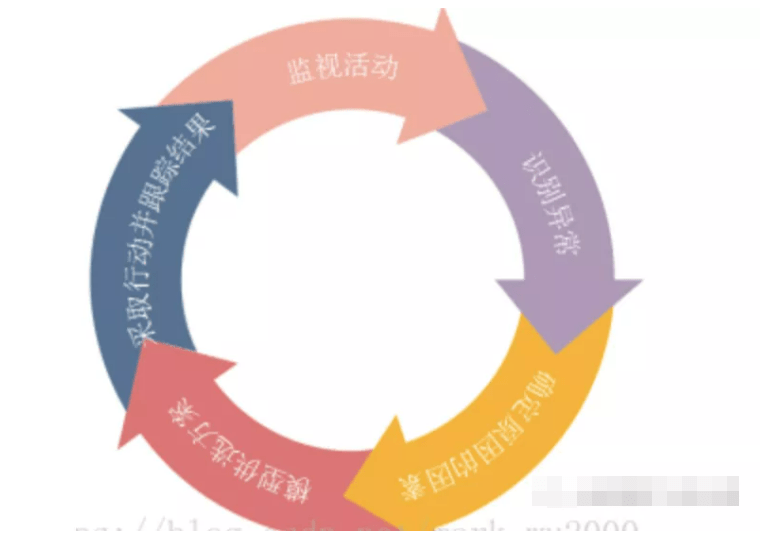

零信任简单来讲是对于网络环境中,主机设备、网络通信、应用系统等都不可信,只有授权可信后方可进行相关访问。零信任假定是:

- 网络都不可信,时刻有危险;

- 网络中存在内部与外部威胁;

- 之前当以的网络识别(如Ip)可信程度不高;

- 网络中各个环境都需要授权认证后方可进行访问。

零信任假设

二、google BeyondVCorp架构设计

随着google业务不断发展,基于边界的安全防护已经不能满足google安全需求,所以google下定决心,重构内部网络安全架构,这就是BeyondVCorp的诞生。

google BeyondVCorp架构设计

- 设备清单库:受控设备,以该库为基础。系统会持续监测该设备,如果出现异常,则记录状态为不可信。

- 清单库中状态分为:未注册(初始状态)、已注册(系统有等级)、不可信(不符合要求)、可信(符合要求)。

- 设备身份:每个受控设备都有一个唯一身份,同时查询清单库的相关信息,只有在设备清单库登记且状态为可信的才可以获得设备征收。为避免设备证书窃取,可放在TPM模块中(具体可信见我浅谈可信计算,如有需要,我会写篇详细介绍)。

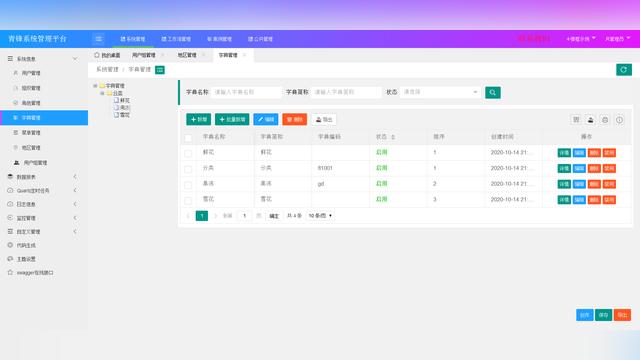

- sso:用户集中式认证,实现内部单点登录。需要进行双因子认证。用户认证成功后,赋予该用户token信息,用户资源访问授权使用。

- 代理网关:主要是实现负载均衡,对用户和设备进行认证、对用户和设备进行授权、网络准入控制、网络审计等。

google零信任整体实现效果简单举例来说:

- 只允许公司派发电脑,且补丁更新最新的电脑进行访问。

- 访客区电脑,只有补丁更新最新才能进行相应访问,否则进行修复区进行补丁升级。修复区限制网络访问。

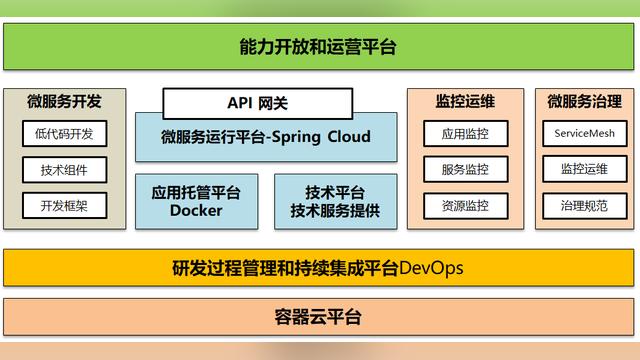

三、零信任架构实战设计

通过对google的零信任简单描述后,下面我们设计相对可落地的零信任网络架构(我们以目标为导向,分步实施)。在设计之前,我们需要从设备、网络、应用等几个层面需要了解的关注点。

零信任架构设计关注点

- 设备层面:可信环境(具体可信见我浅谈可信计算,如有需要,我会写篇详细介绍)、漏洞信息、补丁信息、防病毒信息等;

- 网络层面:安全域的规划、身份认证规划、授权及访问控制规划、流量审计关注点;

- 应用层面:SSO设计、业务系统的身份认证规划、存储中台设计;

零信任架构设计

架构参考

- 代理网关。可以根据Janusec进行改造。功能包括:反向代理、接入身份认证、网络接入授权、网络访问控制、网络层审计、资产保护。

- radius。可以根据freeRadius进行改造(近期我会一篇关于freeRadius的部署及测试文章最为延展)。

- SSO。可以根据JA-SIG CAS进行改造。

以上就是我的整体零信任思路架构介绍。